Мы не раз сталкивались с блогами, в которых утверждалось, что Linux непробиваем для злоумышленников.

Это действительно так, поскольку операционные системы GNU/Linux для серверов и настольных компьютеров поставляются с рядом инструментов, которые помогают смягчить последствия атак.

Главная проблема заключается в том, что защита не включена по умолчанию.

Кибербезопасность во многом зависит от настроенных инструментов, позволяющих проверять уязвимости, вредоносные программы и вирусы, а затем предотвращать их в установленном порядке.

В этом блоге мы рассмотрим лучших инструментов безопасности, которые необходимо установить на Linux.

🐧 Советы по обеспечению безопасности сервера Linux для новичков

Оборонительную безопасность можно определить как подмножество кибербезопасности, которое фокусируется на предотвращении, обнаружении и реагировании на атаки, защищая организацию.

Такая защита начинается с анализа сети и заканчивается разработкой плана безопасности, направленного на обеспечение эффективности интегрированных средств контроля безопасности.

Основными задачами, связанными с защитной безопасностью, являются:

- Конфигурирование системы с учетом приоритета безопасности с целью предотвращения вторжений

- Постоянный мониторинг системы на предмет атак.

- Меры безопасности, направленные на снижение последствий взлома и возможность восстановления систем после взлома.

- Отслеживание происхождения вредоносного ПО, программ-вымогателей и других видов нарушений.

- Сочетание физических, цифровых и процедурных методов обеспечения безопасности для снижения рисков.

Ниже приведены популярные инструменты защиты, которые необходимо установить на Linux.

1. Elasticsearch SIEM

SIEM – это аббревиатура от Security Information and Event Management.

Он используется для сбора логов и событий, связанных с хостами и сетями, с последующей нормализацией данных для дальнейшего анализа в виде оповещений, отчетов, поиска и т.д.

SIEM может использоваться в качестве центральной панели управления для выполнения командами безопасности своих повседневных задач.

Подробнее по теме:

- Обзор решений UBA, SIEM и SOAR: в чем различия

- ☸️ Проброс логов Kubernetes в Elasticsearch (ELK) с помощью Fluentbi

- 👀 Как установить Elasticsearch на Ubuntu 20.04

- 🐧 Настройка кластера Elasticsearch на CentOS 8/7 | Ubuntu 20.04 / 18.04 с Ansible

- 🔍 Как отобразить активные поиски Elasticsearch

- 🛄 Как установить Elasticsearch на Debian 10/9/8

- 🔬 Elastic выпустили 1000+ правил yara и 200+ эвристических правил

- 🐳 Запуск Elastic stack (ELK) в контейнерах Docker с помощью Docker Compose

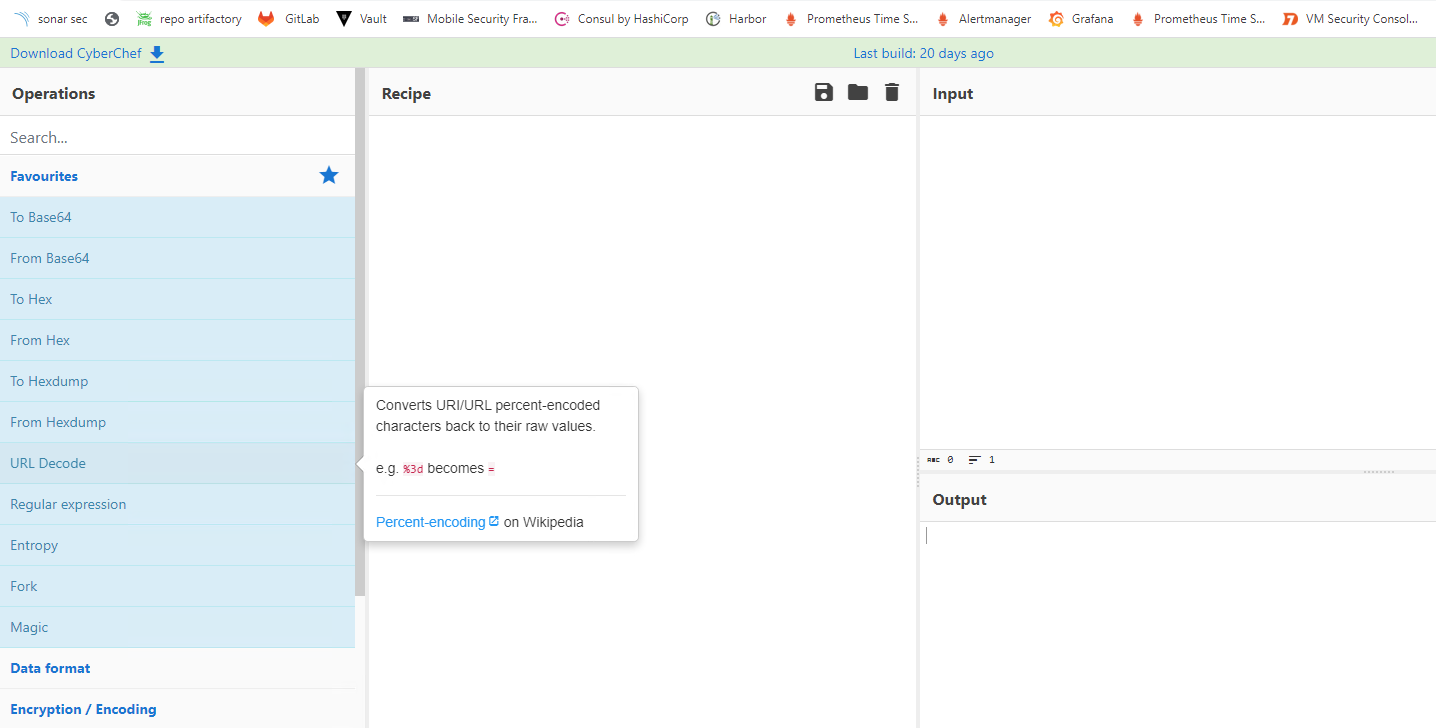

2. Cyberchef

Cyberchef – это простой инструмент, предоставляющий интуитивно понятный веб-интерфейс для выполнения необходимых кибер-операций.

Операции варьируются от простых кодировок, таких как XOR и Base64, до более сложных шифрований, таких как AES, DES и Blowfish.

Также можно создавать двоичные и шестнадцатеричные дампы, выполнять компрессию и декомпрессию данных, вычислять хэши и контрольные суммы, изменять кодировки символов, выполнять парсинг IPv6 и X.509 и т.д.

Инструмент создан для того, чтобы помочь техническим и нетехническим специалистам осуществлять сложные манипуляции с данными, не требуя при этом глубоких технических знаний.

Cyberchef состоит из 4 основных направлений:

- Поле ввода: В правом верхнем углу находится поле ввода текста или файла, с которым вы хотите работать.

- Окно вывода: расположено в правом нижнем углу, где печатается результат работы.

- Список операций: находится в левой части экрана и позволяет найти все операции, которые может выполнять CyberChef.

- Область Recipe: Находится в центре, здесь вы перетаскиваете операции и указываете необходимые аргументы и опции.

Как установить Cyberchef

Для простой установки в Docker контейнере:

3. Сканер уязвимостей GVM

Сканеры уязвимостей крайне важны для защиты от угроз, проникающих через межсетевой экран.

Они обнаруживают их и предупреждают/минимизируют риск до того, как они заразят или разрушат вашу сеть.

Наиболее распространенными сканерами уязвимостей являются QualysGuard, Nessus и др.

OpenVAS, переименованный в Greenbone Vulnerability Management (GVM), является одним из наиболее распространенных сканеров уязвимостей.

Этот полнофункциональный сканер уязвимостей существует как один из компонентов большого менеджера безопасности Greenbone Security Manager” (GSM).

🐉 Различные инструменты сканирования уязвимостей Kali Linux

см. также:

- 🔍 Как установить сканер уязвимостей GVM на Ubuntu 20.04

- Настройка, прокачка, запуск и автоматизация OpenVAS на Kali Linux

- Как установить OpenVas на Kali Linux

4. Полный захват пакетов Arkime

Вы ищете инфраструктуру безопасности для хранения и индексирования сетевого трафика в стандартном формате PCAP?

Тогда Arkime – это то, что вам нужно.

Однако этот инструмент не предназначен для замены систем обнаружения вторжений (Intrusion Detection Systems, IDS), а лишь улучшает видимость.

Более подробно:

🖧 Установка инструмента полного захвата пакетов Arkime (Moloch) на Ubuntu

См. также:

🖧 Обзор полноценных инструментов захвата и анализа пакетов для малых и больших сетей

5. Платформа реагирования на инциденты TheHive

Это бесплатный инструмент с открытым исходным кодом, предназначенный для упрощения работы SOC, CSIRT, CERT и любых специалистов по информационной безопасности с задачами безопасности, требующими анализа и немедленного устранения последствий.

Этот инструмент Security Incident Response Platform служит лучшим дополнением к MISP.

Он может быть синхронизирован с одним или несколькими экземплярами MISP и начинать расследование на основе событий MISP.

Можно также экспортировать результаты в виде событий MISP, чтобы помочь команде обнаружить и отреагировать на атаки, с которыми вы уже справились.

TheHive также может использоваться с Cortex, помогая аналитикам и исследователям безопасности анализировать бесчисленное множество наблюдаемых данных.

6. Malcolm

Malcom – это инструмент, обрабатывающий данные о сетевом трафике в виде файлов захвата пакетов (PCAP) или журналов Zeek.

Датчик или устройство захвата пакетов отвечает за мониторинг сети через порт SPAN на сетевом устройстве, таком как коммутатор или маршрутизатор, или с помощью сетевого TAP-устройства.

Логи Zeek и сессии Arkime, содержащие необходимые данные, формируются и затем безопасно отправляются в компанию Malcolm.

Полные PCAP-файлы сохраняются локально на сенсорном устройстве и могут быть использованы в дальнейшем для анализа.

Затем Malcom анализирует сетевые данные, используя сопоставления и поиск, например, производителя оборудования по организационно уникальным идентификаторам (docs/OUI) в MAC-адресах, сопоставление GeoIP и т.д.

Затем эти данные сохраняются в формате документов OpenSearch, которые могут быть проанализированы с помощью дашборды OpenSearch или Arkime.

7. Suricata IDS

Suricata – это средство обнаружения вторжений и угроз с открытым исходным кодом, известное своей высокой производительностью.

Этот инструмент используется многими организациями, как государственными, так и частными, для защиты активов. Инструмент был разработан в 2009 году Открытым фондом информационной безопасности (Open Information Security Foundation, OISF).

Он способен выявлять и останавливать атаки, используя в совокупности средства предотвращения вторжений (IPS), мониторинга сетевой безопасности (NSM), обработки PCAP и обнаружения вторжений (IDS).

Более подробно:

- 🖧 Установка и настройка Suricata на Ubuntu 22.04/Ubuntu 20.04

- IDS/IPS дистрибутив на основе Suricata : SELKS

- Веб-приложение Scirius – для управления правилами Suricata

8. Zeek IDS

Zeek – это анализатор сетевого трафика с открытым исходным кодом, используемый многими организациями для поддержки расследований подозрительной или вредоносной активности.

Этот инструмент также поддерживает ряд других задач анализа трафика, включая измерение производительности и устранение неполадок.

Более подробно:

🖧 Анализ сетевого трафика с помощью Zeek

Заключение

На этом мы заканчиваем обзор по редствам защиты, которые необходимо установить на Linux.

Существует множество других инструментов, которые не вошли в это руководство.

Спонсор данной статьи – онлайн радио слушать