Индикаторы компрометации (IOCs) – это топливо, которое питает наши системы защиты кибербезопасности и поддерживает их эффективность.

Наиболее востребованным источником таких индикаторов являются конфигурации вредоносного ПО.

Получить к ним доступ равносильно раскрытию программы действий злоумышленника.

Поэтому тысячи аналитиков тратят десятки часов на их обнаружение.

Но что это за конфигурации и как получить их быстрее?

Давайте разберемся.

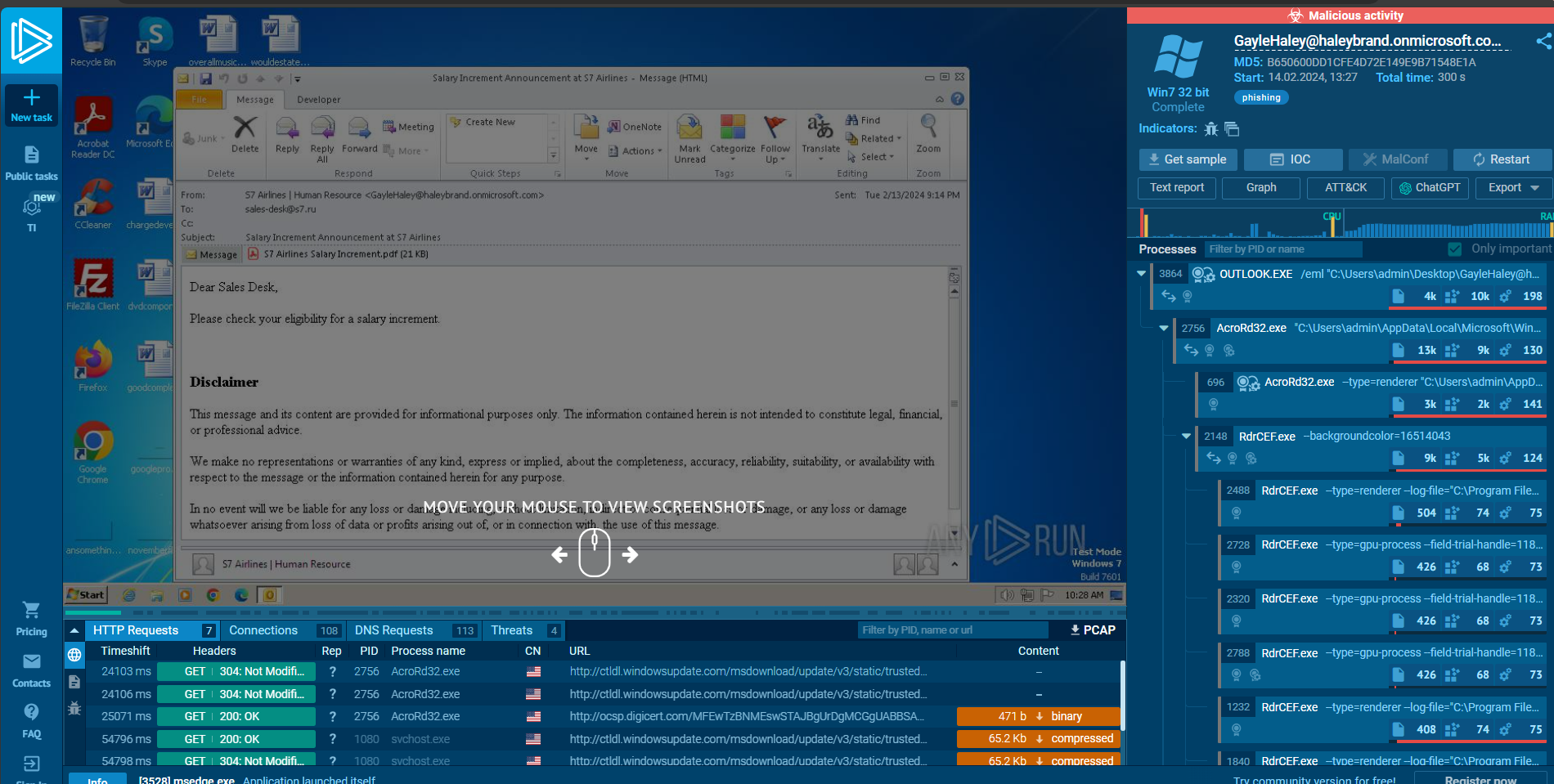

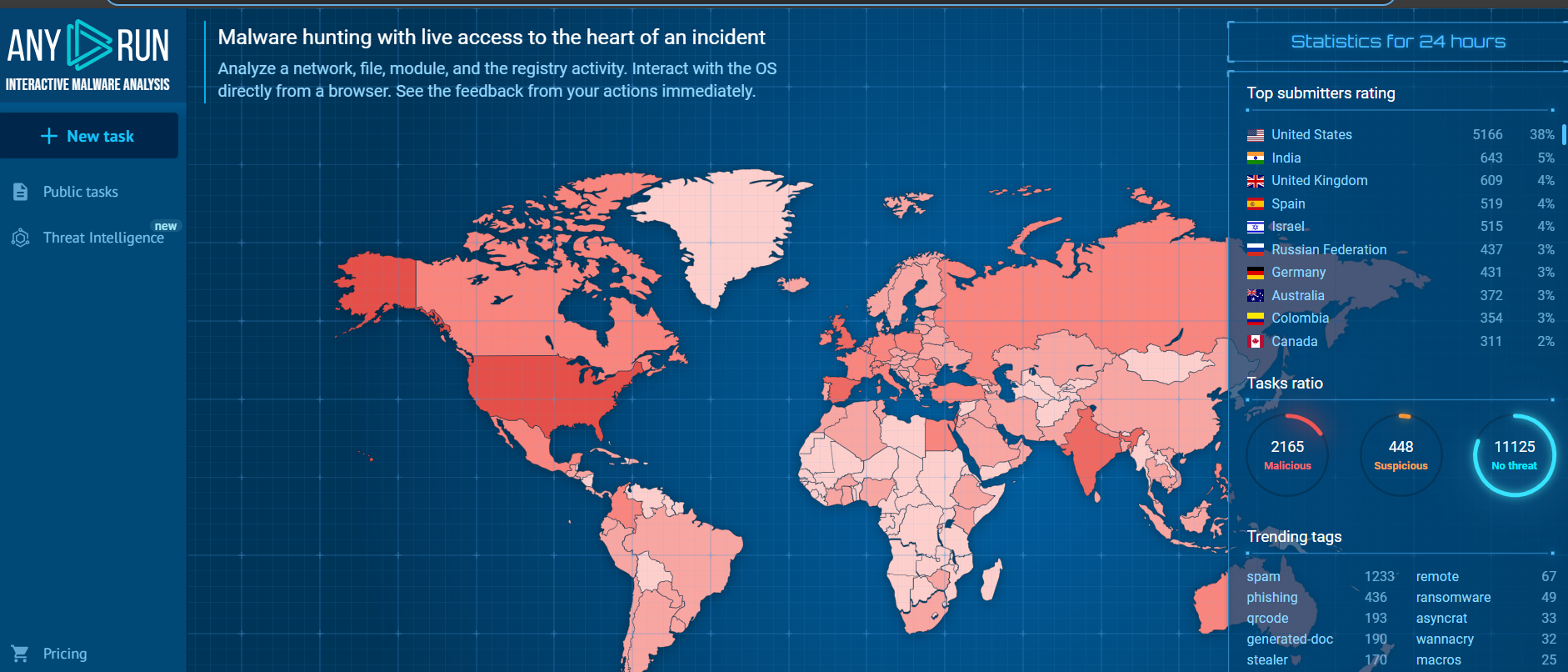

Лидер по созданию песочниц для вредоносного ПО ANY.RUN выполняет тяжелую работу по анализу фишинга и вредоносного ПО для команд SOC и DFIR, а также помогает 300 000 специалистов использовать платформу для расследования инцидентов и упрощения анализа угроз.

✗ Бесплатные песочницы Онлайн или Скачать✗

Что такое конфигурация вредоносного ПО?

Конфигурации вредоносного ПО – это, по сути, инструкции, которые злоумышленник предоставляет вредоносному ПО.

Обычно они содержат URL-адреса, используемые для подключения к командно-контрольному серверу (C&C), ключи шифрования, целевую ОС и функции, выполняемые вредоносным ПО.

Как это работает?

Поведение отдельных вредоносных программ зависит от параметров конфигурации, заданных при их первоначальной разработке.

Параметры конфигурации определяют все эти параметры.

Например, вредоносная программа может передавать данные по электронной почте, напрямую обращаться к серверам, использовать приложения для обмена сообщениями, такие как Telegram, или их комбинацию.

✗Вредоносные программы и где их найти их образцы ✗

Зачем нужна конфигурация вредоносного ПО?

Анализ конфигураций позволяет получить представление об операционных возможностях вредоносной программы и ее взаимодействии с целевой системой.

Информация, которую они предоставляют, помогает обнаружить важные детали, которые в противном случае могли бы остаться незамеченными.

Например, вредоносное ПО с несколькими C&C-серверами обычно взаимодействует с первым IP-адресом, оставляя остальные скрытыми от мониторинга сетевого трафика.

Извлекатели конфигурации оказываются бесценными в таких ситуациях, раскрывая эти скрытые детали без активного взаимодействия с вредоносным ПО.

Как извлечь конфигурацию вредоносного ПО?

Песочницы для анализа вредоносного ПО – это один из инструментов, позволяющих легко получить доступ к конфигурациям вредоносных программ различных угроз.

Они позволяют мгновенно получать необходимую информацию, значительно повышая вашу производительность.

ANY.RUN – яркий пример такого сервиса. В базе данных песочницы содержатся конфигурации более 50 распространенных семейств вредоносных программ, включая Remcos, RedLine и Formbook, доступ к которым можно получить, просто нажав кнопку “MalConf”.

ANY.RUN эффективно идентифицирует все семейства вредоносных программ, включая все варианты, даже если существует несколько сборок одного и того же семейства.

Интерфейс предоставляет краткое описание вредоносной программы и предлагает посетить Malware Tracker для получения более подробной информации и последних IOC.

Специалисты могут экспортировать извлеченные данные в формате JSON для дальнейшего анализа.

Для получения дополнительной информации имеется руководство с подсказками, доступное при нажатии на значок вопросительного знака.

см. также:

- 📦 LiSa: песочница для автоматического анализа вредоносного ПО на Linux

- CAPE: настройка вредоносных программ и извлечение эксплойтов

- 🔬 Повышаем свою защиту, используя инструмент с открытым исходным кодом YARA

- CuckooAutoInstall – скрипт автоматического установщика для песочницы Cuckoo