Мир кибербезопасности действительно захватывающий, где каждый клик, касание и байт на счету.

Сегодня мы будем изучать основы с помощью удобного инструмента под названием Parsero в нашей системе Kali Linux.

Parsero – это как цифровая ищейка, задача которой – выискивать уязвимости на веб-сайтах.

По сути, это наш приятель-кибердетектив, обладающий навыками обнаружения любых скрытых угроз, таящихся в глубине.

Прежде всего, нам необходимо установить в систему инструмент Parsero.

Не волнуйтесь, он предустановлен в полной версии Kali Linux, если нет, мы можем просто установить его, используя следующую команду в терминале Kali Linux:

Затем система запросит наш пароль root, и инструмент будет установлен в течение нескольких секунд.

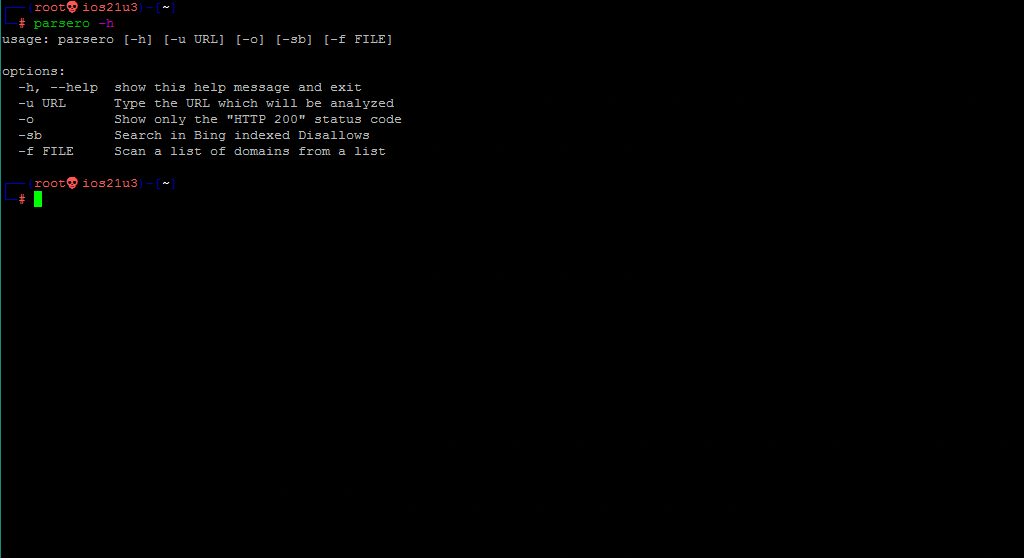

Прежде чем использовать Parsero в нашей системе Kali Linux, давайте проверим опции этого инструмента с помощью следующей команды:

Давайте запустим его на целевой.

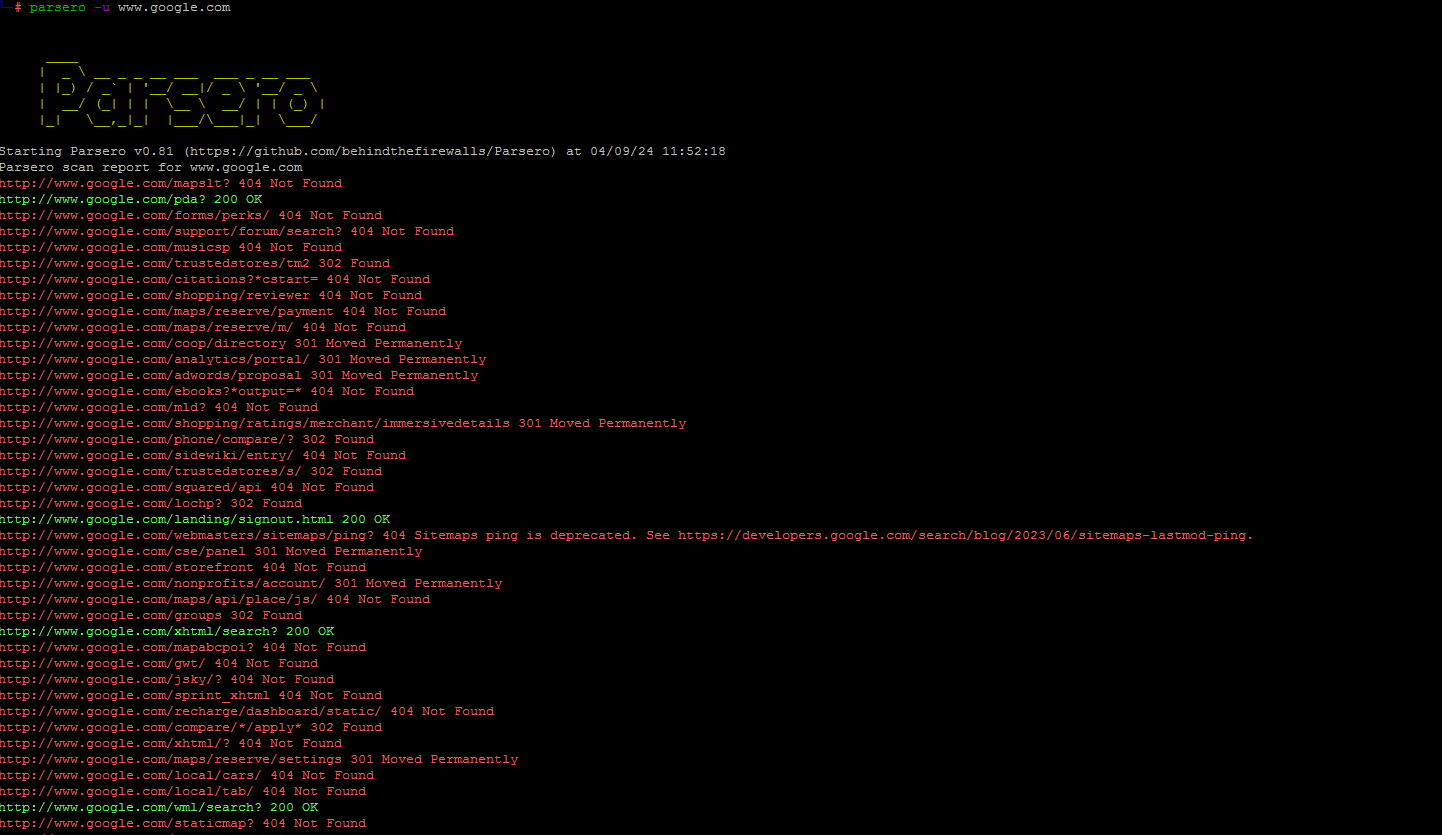

Google может быть примером только для сканирования.

На самом деле мы не атакуем владыку поверхностного интернета.

Мы не должны атаковать какой-либо сайт без соответствующего юридического письменного разрешения.

Для этого мы можем создать свой собственный уязвимый сайт.

Итак, команда будет выглядеть следующим образом:

Результат выполнения этой команды мы можем увидеть на следующем снимке экрана:

На скриншоте выше мы видим, что Parsero работает хорошо и находит некоторые каталоги.

Parsero – это скрипт на языке Python, который читает robots.txt веб-сайта и просматривает записи Disallow.

Записи Disallow указывают поисковым системам, какие каталоги или файлы, размещенные на веб-сервере, не должны быть проиндексированы.

Например, “Disallow: /portal/login” означает, что содержимое www.example.com/portal/login не должно индексироваться такими поисковыми системами, как Google, Bing, Yahoo и т. д.

Таким образом администраторы хотят не передавать поисковым системам конфиденциальную или частную информацию.

Но иногда эти пути, указанные в строке Disallows, напрямую доступны пользователям без использования поисковой системы, просто посетив URL и путь, а иногда они недоступны никому.

Поскольку часто бывает, что администраторы пишут много запретов, и некоторые из них доступны, а некоторые нет, мы можем использовать Parsero для проверки кода состояния HTTP каждой записи Disallow, чтобы автоматически проверить, доступны ли эти директории или нет.

Кроме того, тот факт, что администратор написал robots.txt, не означает, что файлы или каталоги, указанные в записи Dissallow, не будут проиндексированы Bing, Google, Yahoo и т. д.

По этой причине Parsero умеет искать в Bing контент, проиндексированный без разрешения веб-администратора.

Parsero будет проверять код состояния HTTP одинаково для каждого результата Bing.

Мы видим, что на результатах Parsero есть много красных линий, которые указывают на то, что

- 200 OK Запрос выполнен успешно.

- 403 Forbidden Сервер понял запрос, но отказывается его выполнять.

- 404 Not Found Сервер не нашел ничего, соответствующего Request-URI.

- 302 Found Запрашиваемый ресурс временно находится под другим URI (Uniform Resource Identifier).

Если мы хотим видеть только код состояния “HTTP 200”, то нам нужно использовать флаг -o, как показано ниже:

Также если у нас есть список доменов для запуска Parsero, мы можем записать эти сайты в текстовый файл, каждый в отдельной строке!

Если у нас есть другие цели, мы можем добавить их, как описано выше.

Теперь мы можем просканировать список с помощью Parsero.

Перед этим нам нужно указать список нашего сайта под названием ‘targets.txt’, который хранится на нашем рабочем столе, и мы также хотим видеть только коды состояния “HTTP 200”.

Таким образом, наша команда будет выглядеть следующим образом:

После того как Parsero завершит сканирование, он вышлет подробный отчет с указанием всех найденных потенциальных уязвимостей.

Мы должны обратить пристальное внимание на эти данные, поскольку они дадут нам ценную информацию о том, насколько безопасен (или не очень) сайт.

см. также:

- 🖧 Сканирование веб-приложений с помощью Nuclei

- 🖧 Как работают сканеры портов? Сканирование портов TCP/UDP в теории

- 🕵️♂️ Тестирования безопасности веб-приложений своими руками

- 🧶 h0neytr4p: настройка Honeypot для Blue team