Свежие статьи

При работе в Kali Linux можно столкнуться с этой ошибкой

В этой статье мы попробуем рассмотреть, как включение

Лучшие биржи игровых ценностей 2023: ваш гид по продаже

Мануал

При работе в Kali Linux можно столкнуться с этой ошибкой при попытке выполнить yersinia -G, и графический

Когда клиент SSH подключается к серверу, каждая сторона предлагает другому набор параметров соединения.

Эффективное управление пользователями и их членством в группах – одна из основных задач системного

Для Raspberry Pi существует множество инструментов, которые системные администраторы могут использовать

Обзоры

Нередко мы случайно нажимаем “Shift + Delete”

ASSH или Advanced SSH Config – это обертка для

Как использовать reverse shell в Metasploit Существует два популярных типа shell, это соответственно

Как искать эксплойты с помощью SearchSploit Мы уже писали недавно о том как 📊 Как искать уязвимости CVE?

Как создать словарь из содержимого сайта Мы уже писали о создании словарей паролей в статьях 📖 Территориально-лингвистические

Что такое Maltego ? Maltego – один из самых известных OSINT-фреймворков для персональной и корпоративной разведки.

В быстро меняющемся мире ИТ и удаленной работы эффективность и методы экономии времени –

Иногда немного дополнительной ясности может быть очень полезно, например, четко указать, что переменная

В современной ИТ-инфраструктуре обеспечение работы серверов на пределе их возможностей имеет решающее

Это может быть полезно, когда вы просите пользователей ввести пароли, API-токены или что-то еще, что

Что такое разведка DNS? DNS-разведка – это метод сбора информации о данных DNS (Domain Name System).

Сбор как можно большего количества информации о цели называется разведкой, или обнаружением.

Концепция поискового бота в Интернете берет свое начало с первых дней существования Всемирной паутины.

Технология Deepfake использует алгоритмы искусственного интеллекта для наложения или манипулирования

Давайте разберемся, каким образом можно выполнить невыполняемый бинарник. Проверим версию Python.

Как обойти диспетчер учетных данных в Windows? Диспетчер учетных данных Windows Во-первых, если вы не

Запускаем сервис на привилегированном порту. В качестве примера будет использоваться сервис jenkins.

Добрый день! Сегодня расскажем про способ, с помощью которого мы можем получить админский пароль в домене Active

В этой статье мы попробуем рассмотреть, как включение

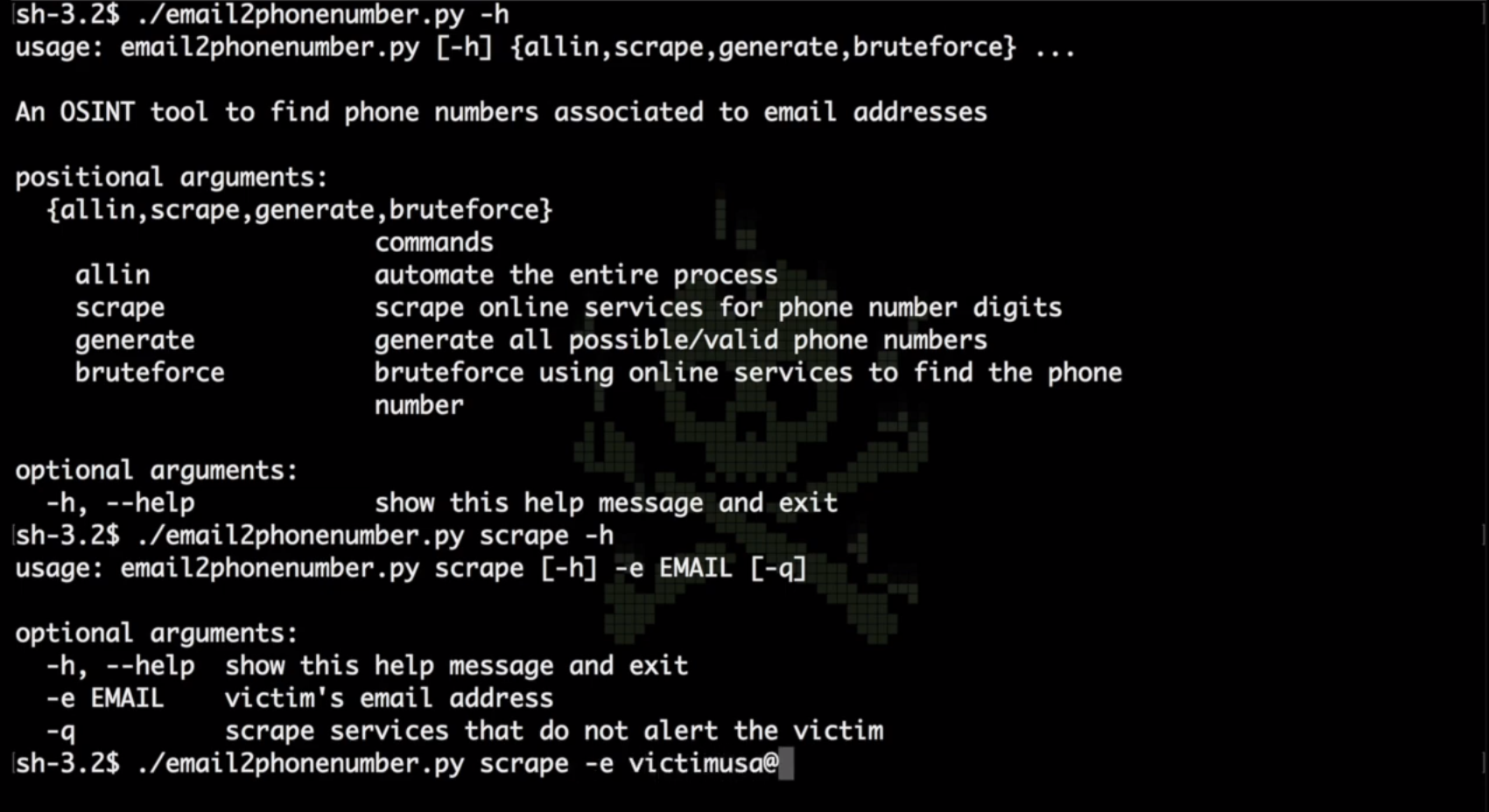

email2phonenumber email2phonenumber –

👨⚕️️ Тестирование на проникновение Windows с использованием Microsoft Office DDE Exploit (MACROLESS)

Эксплуатация DDE также была известна как динамический

В 1988 году американская Ассоциация компьютерного оборудования объявила 30 ноября Международным днем

Kali Linux (ранее известная ОС как BackTrack Linux) объявили о выпуске Kali Linux версии 2021.

Каждый первый четверг мая – день паролей. В 2021 году он попадает на 6 мая! Всемирный день паролей

Хочу поздравить от души всех причастных с профессиональным праздником шифрования! Пусть криптоалгоритмы

Как сделать терминал как в фильмах про хакеров? Используйте эту полезную утилиту для создания красивого

В попытке остановить пиратство ОС Windows команда разработчиков Microsoft придумала поместить водяной

Когда-то в нашей стране существовали различные необычные профессии, которые теперь остались далеко в

Российский сериал «ИП Пирогова» недавно появился в эфире и уже обзавелся массой поклонников.

Эта книга ориентирована прежде всего на разработчиков

В большинстве организаций стремительно принимают на

Скачать книгу pdf бесплатно Осваиваем Kubernetes.

Эта беслатная электронная книга — азбука компьютерных