В этом руководстве вы узнаете, как анализировать сетевой трафик с помощью Zeek.

Zeek – это ведущий в мире инструмент пассивного мониторинга сетевой безопасности, который сидит в сети и считывает весь трафик, проходящий через сеть, разбирает его на высокоуровневые события, которые затем могут быть переданы через Zeek policy script intepreter, который затем генерирует полную лог каждого соединения, видимого на проводе, включая все HTTP сессии с их запрошенными URI, ключевыми заголовками, MIME типами и ответами сервера; DNS запросы с ответами; SSL сертификаты; ключевое содержимое SMTP сессий и т.д.

- Анализ сетевого трафика с помощью Zeek

- Анализ логов, генерируемых Zeek, с помощью Zeek-cut

- 1. Каков IP-адрес зараженной виртуальной машины Windows?

- 2. Какое имя хоста зараженной виртуальной машины Windows?

- 3. Каков MAC-адрес зараженной виртуальной машины?

- 4. Какой IP-адрес скомпрометированного веб-сайта?

- 5. Каково FQDN взломанного веб-сайта?

- 6. Какой IP-адрес сервера, доставившего набор эксплойтов и вредоносное ПО?

- 7. Какой FQDN узла, доставившего набор эксплойтов и вредоносное ПО?

- 8. Какой URL-адрес перенаправления указывает на целевую страницу набора эксплойтов (EK)?

- 9. Кроме эксплойта CVE-2013-2551 IE, еще одно приложение было мишенью EK и начинается на “J”.

- Укажите полное название приложения.

- 12. На взломанном сайте размещен вредоносный скрипт с URL-адресом. Что это за URL?

Анализ сетевого трафика с помощью Zeek

Если вы посмотрите на каталог логов, Zeek генерирует довольно много журналов, включая;

- http.log, который содержит информацию о HTTP-запросах и ответах.

- Вы также можете увидеть такие файлы, как conn.log, который содержит информацию о TCP/UDP/ICMP соединениях.

- Другой файл журнала, представляющий интерес, это notice.log, который содержит информацию об уведомлениях Zeek.

- dns.log: Содержит логи, связанные с DNS

- dhcp.log: логи DHCP

- ftp.log: Логи, связанные с FTP

Подробнее тут.

Пример логов:

ls -1 /opt/zeek/logs/currentbroker.log capture_loss.log cluster.log conn.log http.log loaded_scripts.log notice.log packet_filter.log reporter.log ssh.log stats.log stderr.log stdout.log weird.log files.log dns.log dhcp.log ssl.log x509.log

Мы будем использовать файлы логов, созданные Zeek, для анализа сетевого трафика, наблюдаемого Zeek в нашей сети.

Существуют различные способы анализа сетевого трафика с помощью Zeek;

- Вручную с помощью команды zeek-cut

- Интеграция Zeek с другими инструментами визуализации, такими как ELK/Brim.

Анализ логов, генерируемых Zeek, с помощью Zeek-cut

Zeek поставляется с различными инструментами командной строки, которые можно использовать для решения различных задач.

zeek-cut – одна из команд Zeek, которая извлекает заданные колонки из логов Zeek в формате ASCII на стандартном входе и выводит их на стандартный вывод.

Справочная информация zeek-cut;

zeek-cut -hzeek-cut [options] []

Extracts the given columns from ASCII Zeek logs on standard input, and outputs

them to standard output. If no columns are given, all are selected.

By default, zeek-cut does not include format header blocks in the output.

Example: cat conn.log | zeek-cut -d ts id.orig_h id.orig_p

-c Include the first format header block in the output.

-C Include all format header blocks in the output.

-m Include the first format header blocks in the output in minimal view.

-M Include all format header blocks in the output in minimal view.

-d Convert time values into human-readable format.

-D Like -d, but specify format for time (see strftime(3) for syntax).

-F Sets a different output field separator character.

-h Show help.

-n Print all fields *except* those specified.

-u Like -d, but print timestamps in UTC instead of local time.

-U Like -D, but print timestamps in UTC instead of local time.

For time conversion option -d or -u, the format string can be specified by

setting an environment variable ZEEK_CUT_TIMEFMT.

Чтобы разобраться в этом руководстве, мы будем использовать Zeek для анализа захвата пакетов трафика вредоносного ПО из задания cyberdefenders.org Malware Traffic Analysis 1 и попытаемся ответить на имеющиеся вопросы.

В этом анализе мы загрузили файл Malware Traffic Analysis 1 PCAP и поместили его в нашу систему для анализа.

ls .c04-MalwareTrafficAnalysis1.zipРаспакуйте файл, используя пароль cyberdefenders.org.

unzip -P cyberdefenders.org c04-MalwareTrafficAnalysis1.zipСнова перечислите файлы:

ls *c04-MalwareTrafficAnalysis1.zip mta1.pcapКак вы можете видеть, у нас есть pcap файл для дальнейшего анализа.

Команда zeek может быть использована для чтения PCAP-файлов и создания полных логов, описывающих каждую активность, наблюдаемую на трафике.

Чтобы проанализировать PCAP-файл с помощью команды zeek, выполните следующую команду:

zeek -r mta1.pcap -CПри выполнении приведенной выше команды создаются файлы логов в текущем рабочем каталоге.

ls -1 *.logconn.log dhcp.log dns.log files.log http.log packet_filter.log ssl.log x509.log

Итак, теперь, когда у нас есть логи, созданные в результате анализа PCAP-файла анализа трафика вредоносного ПО, перейдем к попытке ответить на поставленные вопросы в лабораторном задании.

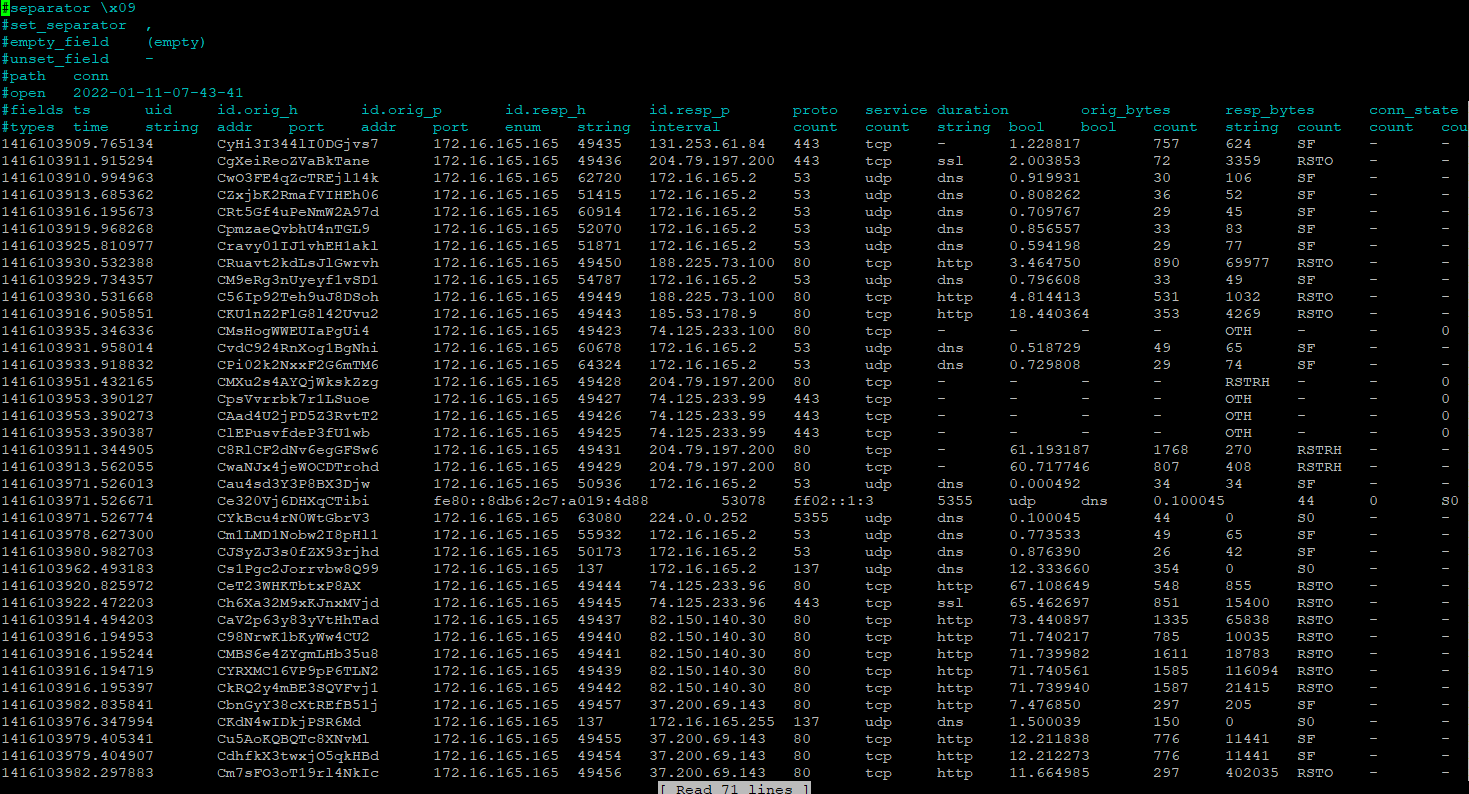

1. Каков IP-адрес зараженной виртуальной машины Windows?

Конечно, есть разные способы, с помощью которых можно подойти к этому вопросу.

Один из подходов, который я бы использовал, заключается в том, чтобы найти самых упомянаемых.

Те IP-адреса/хосты, чьи соединения включают большое количество пакетов или байтов.

conn.log – это интересующий нас файл, который, по крайней мере, будет содержать информацию о соединениях, включая количество пакетов/байт, задействованных в каждом соединении.

В этом файле содержатся следующие поля;

| Поле | Тип поля |

| ts | time |

| uid | string |

| id.orig_h | addr |

| id.orig_p | port |

| id.resp_h | addr |

| id.resp_p | port |

| proto | enum |

| service | string |

| duration | interval |

| orig_bytes | count |

| resp_bytes | count |

| conn_state | string |

| local_orig | bool |

| local_resp | bool |

| missed_bytes | count |

| history | string |

| orig_pkts | count |

| orig_ip_bytes | count |

| resp_pkts | count |

| resp_ip_bytes | count |

| tunnel_parents | set[string] |

Для того чтобы получить IP-адрес, нас интересуют следующие поля: IP-адрес источника (id.orig_h), IP-адрес назначения (id.resp_h), байты источника (orig_bytes), байты назначения (resp_bytes), пакеты источника (orig_pkts), пакеты назначения (resp_pkts).

Чтобы извлечь эти поля, используйте команду;

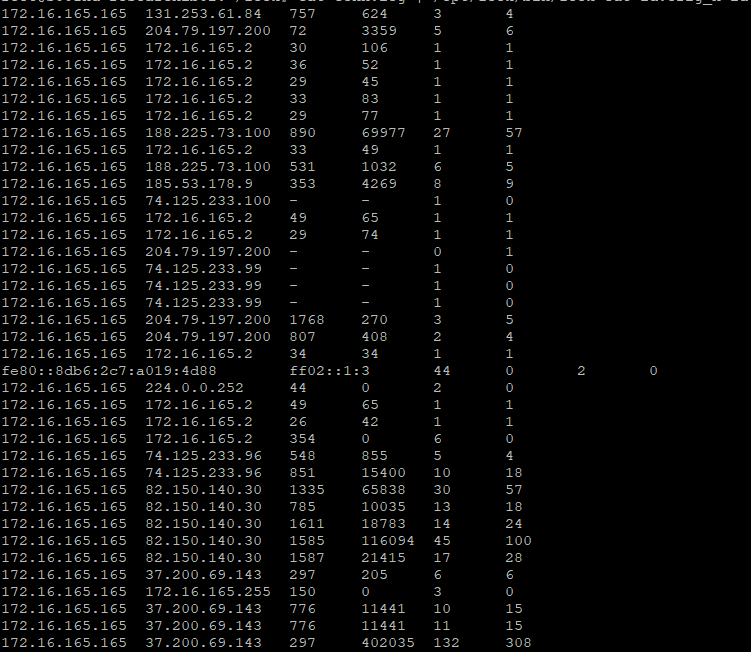

cat conn.log | zeek-cut id.orig_h id.resp_h orig_bytes resp_bytes orig_pkts resp_pktsВы можете отсортировать вывод по количеству задействованных байтов, например, столбец 3 – это orig_bytes.

cat conn.log | zeek-cut id.orig_h id.resp_h orig_bytes resp_bytes orig_pkts resp_pkts | sort -k3 -nr

Как видно из результатов, между IP-адресом 172.16.165.165 и удаленным IP-адресом 37.200.69.143, который на самом деле может быть сервером CnC, происходит интенсивное взаимодействие.

Этого достаточно, чтобы сделать вывод, что 172.16.165.165 является IP-адресом зараженной машины Windows.

2. Какое имя хоста зараженной виртуальной машины Windows?

Теперь, когда мы знаем IP-адрес зараженной машины, получить имя домена не составит труда.

Скорее всего, вы получите имя хоста зараженной машины Windows из трафика DHCP, NetBIOS Name Service (NBNS) или SMB.

Из журналов, которые мы получили при анализе PCAP-файла с помощью Zeek, мы получили только трафик DHCP, dhcp.log.

В этом файле содержатся следующие поля;

| Поле | Тип поля |

| ts | time |

| uids | set[string] |

| client_addr | addr |

| server_addr | addr |

| mac | string |

| host_name | string |

| client_fqdn | string |

| domain | string |

| requested_addr | addr |

| assigned_addr | addr |

| lease_time | interval |

| client_message | string |

| server_message | string |

| msg_types | vector[string] |

| duration | interval |

Таким образом, мы можем извлечь поля client_addr, server_addr, client_fqdn.

cat dhcp.log | zeek-cut client_addr server_addr client_fqdnВывод:

172.16.165.165 - -

172.16.165.165 172.16.165.254 K34EN6W3N-PCТаким образом, наш клиент (172.16.165.165), имя хоста – K34EN6W3N-PC.

3. Каков MAC-адрес зараженной виртуальной машины?

Такую же информацию можно получить из трафика DHCP.

Вы можете извлечь информацию о поле mac из журнала;

cat dhcp.log | zeek-cut client_addr server_addr mac172.16.165.165 - f0:19:af:02:9b:f1

172.16.165.165 172.16.165.254 f0:19:af:02:9b:f1f0:19:af:02:9b:f1 – mac-адрес.

🖧 Изменение MAC-адреса в системах Linux [ Временно и постоянно ]

4. Какой IP-адрес скомпрометированного веб-сайта?

В этом вопросе нас интересует HTTP-трафик.

Следовательно, нам нужно проверить http.log.

Для начала можно легко заметить, что машина Windows, зараженная вредоносным ПО, скорее всего, использовалась для взлома других сайтов.

Таким образом, в данном случае мы будем искать трафик, исходящий от хоста 172.16.165.165.

Лог http.log содержит достаточно большое количество полей;

| Поле | Тип Поля |

| ts | time |

| uid | string |

| id.orig_h | addr |

| id.orig_p | port |

| id.resp_h | addr |

| id.resp_p | port |

| trans_depth | count |

| method | string |

| host | string |

| uri | string |

| referrer | string |

| version | string |

| user_agent | string |

| origin | string |

| request_body_len | count |

| response_body_len | count |

| status_code | count |

| status_msg | string |

| info_code | count |

| info_msg | string |

| tags | set[enum] |

| username | string |

| password | string |

| proxied | set[string] |

| orig_fuids | vector[string] |

| orig_filenames | vector[string] |

| orig_mime_types | vector[string] |

| resp_fuids | vector[string] |

| resp_filenames | vector[string] |

| resp_mime_types | vector[string] |

Как же узнать IP-адрес взломанного сервера?

Основываясь на том, что говорит Интернет, когда вы анализируете логи HTTP, вы понимаете, что один из сайтов действует как реферер для ряда сайтов.

Это означает, что, когда вы заходите на этот сайт, он автоматически переводит вас на другой сайт.

Смотрите примеры событий из команды ниже;

cat http.log | zeek-cut id.orig_h id.resp_h host referrer172.16.165.165 82.150.140.30 www.ciniholland.nl http://www.ciniholland.nl/ 172.16.165.165 82.150.140.30 www.ciniholland.nl http://www.ciniholland.nl/ 172.16.165.165 82.150.140.30 www.ciniholland.nl http://www.ciniholland.nl/ 172.16.165.165 82.150.140.30 www.ciniholland.nl http://www.bing.com/search?q=ciniholland.nl&qs=ds&form=QBLH 172.16.165.165 82.150.140.30 www.ciniholland.nl http://www.ciniholland.nl/ 172.16.165.165 82.150.140.30 www.ciniholland.nl http://www.ciniholland.nl/ 172.16.165.165 82.150.140.30 www.ciniholland.nl http://www.ciniholland.nl/ 172.16.165.165 82.150.140.30 www.ciniholland.nl http://www.ciniholland.nl/ 172.16.165.165 82.150.140.30 www.ciniholland.nl http://www.ciniholland.nl/ 172.16.165.165 185.53.178.9 adultbiz.in http://www.ciniholland.nl/ 172.16.165.165 82.150.140.30 www.ciniholland.nl http://www.ciniholland.nl/ 172.16.165.165 82.150.140.30 www.ciniholland.nl http://www.ciniholland.nl/ 172.16.165.165 82.150.140.30 www.ciniholland.nl http://www.ciniholland.nl/ 172.16.165.165 82.150.140.30 www.ciniholland.nl http://www.ciniholland.nl/ 172.16.165.165 82.150.140.30 www.ciniholland.nl http://www.ciniholland.nl/ 172.16.165.165 82.150.140.30 www.ciniholland.nl http://www.ciniholland.nl/ 172.16.165.165 82.150.140.30 www.ciniholland.nl http://www.ciniholland.nl/ 172.16.165.165 82.150.140.30 www.ciniholland.nl http://www.ciniholland.nl/ 172.16.165.165 82.150.140.30 www.ciniholland.nl http://www.ciniholland.nl/ 172.16.165.165 82.150.140.30 www.ciniholland.nl http://www.ciniholland.nl/ 172.16.165.165 74.125.233.96 www.youtube.com http://www.ciniholland.nl/ 172.16.165.165 82.150.140.30 www.ciniholland.nl - 172.16.165.165 188.225.73.100 24corp-shop.com http://www.ciniholland.nl/ 172.16.165.165 188.225.73.100 24corp-shop.com http://www.ciniholland.nl/ 172.16.165.165 188.225.73.100 24corp-shop.com http://24corp-shop.com/ 172.16.165.165 37.200.69.143 stand.trustandprobaterealty.com http://24corp-shop.com/ 172.16.165.165 37.200.69.143 stand.trustandprobaterealty.com http://24corp-shop.com/ 172.16.165.165 37.200.69.143 stand.trustandprobaterealty.com - 172.16.165.165 37.200.69.143 stand.trustandprobaterealty.com - 172.16.165.165 37.200.69.143 stand.trustandprobaterealty.com http://stand.trustandprobaterealty.com/?PHPSSESID=njrMNruDMhvJFIPGKuXDSKVbM07PThnJko2ahe6JVg|ZDJiZjZiZjI5Yzc5OTg3MzE1MzJkMmExN2M4NmJiOTM 172.16.165.165 37.200.69.143 stand.trustandprobaterealty.com http://stand.trustandprobaterealty.com/?PHPSSESID=njrMNruDMhvJFIPGKuXDSKVbM07PThnJko2ahe6JVg|ZDJiZjZiZjI5Yzc5OTg3MzE1MzJkMmExN2M4NmJiOTM 172.16.165.165 37.200.69.143 stand.trustandprobaterealty.com - 172.16.165.165 37.200.69.143 stand.trustandprobaterealty.com - 172.16.165.165 37.200.69.143 stand.trustandprobaterealty.com - 172.16.165.165 37.200.69.143 stand.trustandprobaterealty.com - 172.16.165.165 37.200.69.143 stand.trustandprobaterealty.com - 172.16.165.165 37.200.69.143 stand.trustandprobaterealty.com -

Судя по приведенным выше данным, в ряде случаев при посещении сайта http://www.ciniholland.nl/ происходит перенаправление на другие сайты, такие как adultbiz.in, www.youtube.com, 24corp-shop.com, что не является нормальным.

Таким образом, http://www.ciniholland.nl/ выглядит как взломанный сайт, IP-адрес которого 82.150.140.30.

Могут быть и другие способы решения этой проблемы.

Пожалуйста, изучите их подробнее.

5. Каково FQDN взломанного веб-сайта?

Исходя из вышеизложенного, FQDN взломанного сайта – ciniholland.nl.

6. Какой IP-адрес сервера, доставившего набор эксплойтов и вредоносное ПО?

На основе анализа вопроса 4 можно увидеть, что существует подозрительная связь, при которой соединение с www.ciniholland.nl было направлено на http://24corp-shop.com/, который затем направил соединения на сайт stand.trustandprobaterealty.com.

Основываясь на этой цепочке событий, давайте проанализируем http.log и выведем временную метку соединений.

Мы также можем включить URI, который в основном показывает конкретный файл ресурса в HTTP-трафике.

cat http.log | zeek-cut -d ts id.orig_h id.resp_h host referrer uri2014-11-16T05:11:56+0300 172.16.165.165 82.150.140.30 www.ciniholland.nl http://www.ciniholland.nl/ /wp-content/plugins/contact-form-7/includes/css/styles.css?ver=3.7.2 2014-11-16T05:11:56+0300 172.16.165.165 82.150.140.30 www.ciniholland.nl http://www.ciniholland.nl/ /wp-content/themes/cini/js/functions.js 2014-11-16T05:11:56+0300 172.16.165.165 82.150.140.30 www.ciniholland.nl http://www.ciniholland.nl/ /wp-content/plugins/sitemap/css/page-list.css?ver=4.2 2014-11-16T05:11:55+0300 172.16.165.165 82.150.140.30 www.ciniholland.nl http://www.bing.com/search?q=ciniholland.nl&qs=ds&form=QBLH / 2014-11-16T05:11:56+0300 172.16.165.165 82.150.140.30 www.ciniholland.nl http://www.ciniholland.nl/ /wp-content/themes/cini/style.css 2014-11-16T05:11:56+0300 172.16.165.165 82.150.140.30 www.ciniholland.nl http://www.ciniholland.nl/ /wp-includes/js/jquery/jquery-migrate.min.js?ver=1.2.1 2014-11-16T05:11:58+0300 172.16.165.165 82.150.140.30 www.ciniholland.nl http://www.ciniholland.nl/ /wp-content/themes/cini/reset.css 2014-11-16T05:11:57+0300 172.16.165.165 82.150.140.30 www.ciniholland.nl http://www.ciniholland.nl/ /wp-content/plugins/contact-form-7/includes/js/scripts.js?ver=3.7.2 2014-11-16T05:11:57+0300 172.16.165.165 82.150.140.30 www.ciniholland.nl http://www.ciniholland.nl/ /wp-content/plugins/contact-form-7/includes/js/jquery.form.min.js?ver=3.50.0-2014.02.05 2014-11-16T05:11:57+0300 172.16.165.165 185.53.178.9 adultbiz.in http://www.ciniholland.nl/ /new/jquery.php 2014-11-16T05:11:57+0300 172.16.165.165 82.150.140.30 www.ciniholland.nl http://www.ciniholland.nl/ /wp-includes/js/jquery/jquery.js?ver=1.10.2 2014-11-16T05:11:59+0300 172.16.165.165 82.150.140.30 www.ciniholland.nl http://www.ciniholland.nl/ /wp-content/themes/cini/img/youtubelogo_on.gif 2014-11-16T05:11:59+0300 172.16.165.165 82.150.140.30 www.ciniholland.nl http://www.ciniholland.nl/ /wp-content/themes/cini/img/twitter_on.gif 2014-11-16T05:11:59+0300 172.16.165.165 82.150.140.30 www.ciniholland.nl http://www.ciniholland.nl/ /wp-content/themes/cini/img/facebook_on.gif 2014-11-16T05:11:59+0300 172.16.165.165 82.150.140.30 www.ciniholland.nl http://www.ciniholland.nl/ /wp-content/themes/cini/img/br_logo.gif 2014-11-16T05:11:59+0300 172.16.165.165 82.150.140.30 www.ciniholland.nl http://www.ciniholland.nl/ /wp-content/themes/cini/img/newsletter_on.gif 2014-11-16T05:11:59+0300 172.16.165.165 82.150.140.30 www.ciniholland.nl http://www.ciniholland.nl/ /wp-content/themes/cini/img/donate_on.gif 2014-11-16T05:12:00+0300 172.16.165.165 82.150.140.30 www.ciniholland.nl http://www.ciniholland.nl/ /wp-content/themes/cini/img/squareorangedecor.gif 2014-11-16T05:12:00+0300 172.16.165.165 82.150.140.30 www.ciniholland.nl http://www.ciniholland.nl/ /wp-content/uploads/2012/01/P1260499-200x298.jpg 2014-11-16T05:12:00+0300 172.16.165.165 82.150.140.30 www.ciniholland.nl http://www.ciniholland.nl/ /wp-content/uploads/2013/09/IMG-20130928-WA002-150x150.jpg 2014-11-16T05:12:01+0300 172.16.165.165 74.125.233.96 www.youtube.com http://www.ciniholland.nl/ /embed/hqgSewjl8hk 2014-11-16T05:12:09+0300 172.16.165.165 82.150.140.30 www.ciniholland.nl - /favicon.ico 2014-11-16T05:12:11+0300 172.16.165.165 188.225.73.100 24corp-shop.com http://www.ciniholland.nl/ / 2014-11-16T05:12:11+0300 172.16.165.165 188.225.73.100 24corp-shop.com http://www.ciniholland.nl/ / 2014-11-16T05:12:11+0300 172.16.165.165 188.225.73.100 24corp-shop.com http://24corp-shop.com/ /source/notfound.gif 2014-11-16T05:12:12+0300 172.16.165.165 37.200.69.143 stand.trustandprobaterealty.com http://24corp-shop.com/ /?PHPSSESID=njrMNruDMhvJFIPGKuXDSKVbM07PThnJko2ahe6JVg|ZDJiZjZiZjI5Yzc5OTg3MzE1MzJkMmExN2M4NmJiOTM 2014-11-16T05:12:12+0300 172.16.165.165 37.200.69.143 stand.trustandprobaterealty.com http://24corp-shop.com/ /?PHPSSESID=njrMNruDMhvJFIPGKuXDSKVbM07PThnJko2ahe6JVg|ZDJiZjZiZjI5Yzc5OTg3MzE1MzJkMmExN2M4NmJiOTM 2014-11-16T05:12:19+0300 172.16.165.165 37.200.69.143 stand.trustandprobaterealty.com - /index.php?req=mp3&num=16&PHPSSESID=njrMNruDMhvJFIPGKuXDSKVbM07PThnJko2ahe6JVg|ZDJiZjZiZjI5Yzc5OTg3MzE1MzJkMmExN2M4NmJiOTM 2014-11-16T05:12:30+0300 172.16.165.165 37.200.69.143 stand.trustandprobaterealty.com - /index.php?req=mp3&num=95&PHPSSESID=njrMNruDMhvJFIPGKuXDSKVbM07PThnJko2ahe6JVg|ZDJiZjZiZjI5Yzc5OTg3MzE1MzJkMmExN2M4NmJiOTM 2014-11-16T05:12:41+0300 172.16.165.165 37.200.69.143 stand.trustandprobaterealty.com http://stand.trustandprobaterealty.com/?PHPSSESID=njrMNruDMhvJFIPGKuXDSKVbM07PThnJko2ahe6JVg|ZDJiZjZiZjI5Yzc5OTg3MzE1MzJkMmExN2M4NmJiOTM /index.php?req=swf&num=809&PHPSSESID=njrMNruDMhvJFIPGKuXDSKVbM07PThnJko2ahe6JVg|ZDJiZjZiZjI5Yzc5OTg3MzE1MzJkMmExN2M4NmJiOTM 2014-11-16T05:12:41+0300 172.16.165.165 37.200.69.143 stand.trustandprobaterealty.com http://stand.trustandprobaterealty.com/?PHPSSESID=njrMNruDMhvJFIPGKuXDSKVbM07PThnJko2ahe6JVg|ZDJiZjZiZjI5Yzc5OTg3MzE1MzJkMmExN2M4NmJiOTM /index.php?req=swf&num=7533&PHPSSESID=njrMNruDMhvJFIPGKuXDSKVbM07PThnJko2ahe6JVg|ZDJiZjZiZjI5Yzc5OTg3MzE1MzJkMmExN2M4NmJiOTM 2014-11-16T05:12:59+0300 172.16.165.165 37.200.69.143 stand.trustandprobaterealty.com - /index.php?req=xml&num=9345&PHPSSESID=njrMNruDMhvJFIPGKuXDSKVbM07PThnJko2ahe6JVg|ZDJiZjZiZjI5Yzc5OTg3MzE1MzJkMmExN2M4NmJiOTM 2014-11-16T05:13:00+0300 172.16.165.165 37.200.69.143 stand.trustandprobaterealty.com - /index.php?req=xml&num=2527&PHPSSESID=njrMNruDMhvJFIPGKuXDSKVbM07PThnJko2ahe6JVg|ZDJiZjZiZjI5Yzc5OTg3MzE1MzJkMmExN2M4NmJiOTM 2014-11-16T05:13:01+0300 172.16.165.165 37.200.69.143 stand.trustandprobaterealty.com - /index.php?req=jar&num=3703&PHPSSESID=njrMNruDMhvJFIPGKuXDSKVbM07PThnJko2ahe6JVg|ZDJiZjZiZjI5Yzc5OTg3MzE1MzJkMmExN2M4NmJiOTM 2014-11-16T05:13:01+0300 172.16.165.165 37.200.69.143 stand.trustandprobaterealty.com - /index.php?req=jar&num=9229&PHPSSESID=njrMNruDMhvJFIPGKuXDSKVbM07PThnJko2ahe6JVg|ZDJiZjZiZjI5Yzc5OTg3MzE1MzJkMmExN2M4NmJiOTM 2014-11-16T05:13:03+0300 172.16.165.165 37.200.69.143 stand.trustandprobaterealty.com - /index.php?req=mp3&num=912585&PHPSSESID=njrMNruDMhvJFIPGKuXDSKVbM07PThnJko2ahe6JVg|ZDJiZjZiZjI5Yzc5OTg3MzE1MzJkMmExN2M4NmJiOTM 2014-11-16T05:13:03+0300 172.16.165.165 37.200.69.143 stand.trustandprobaterealty.com - /index.php?req=mp3&num=803295&PHPSSESID=njrMNruDMhvJFIPGKuXDSKVbM07PThnJko2ahe6JVg|ZDJiZjZiZjI5Yzc5OTg3MzE1MzJkMmExN2M4NmJiOTM

Существует запрашиваемый ресурс, который появляется в основном между 172.16.165.165 и 37.200.69.143.

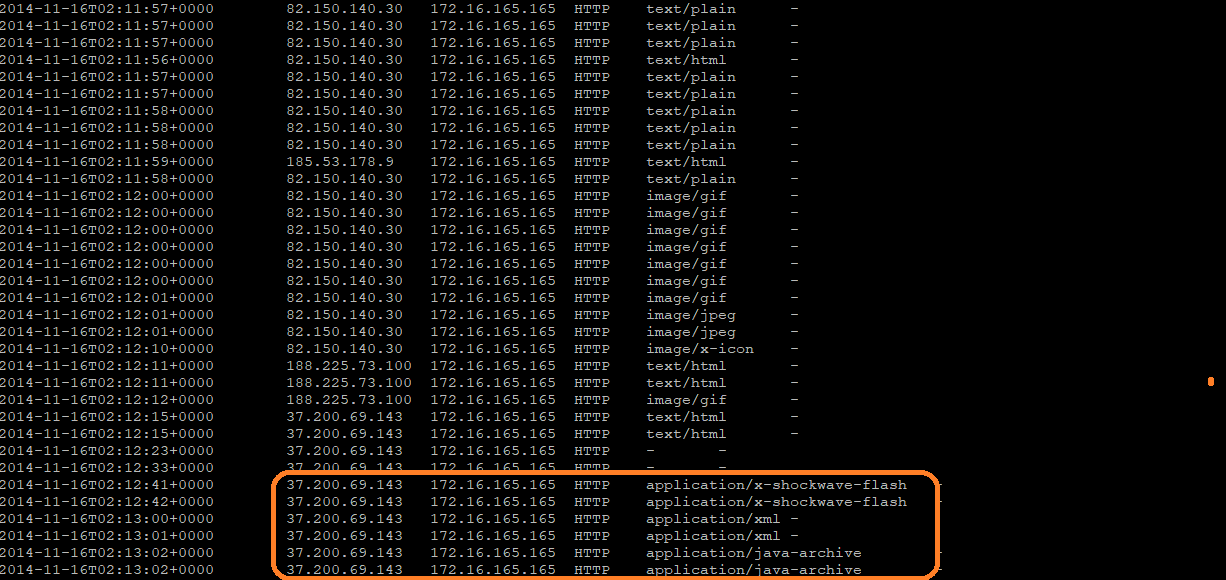

Вы также можете проверить файл files.log, чтобы найти информацию о файлах, передаваемых между различными хостами;

cat files.log | zeek-cut -d ts tx_hosts rx_hosts source mime_type filename2014-11-16T05:11:57+0300 82.150.140.30 172.16.165.165 HTTP text/plain - 2014-11-16T05:11:57+0300 82.150.140.30 172.16.165.165 HTTP text/plain - 2014-11-16T05:11:57+0300 82.150.140.30 172.16.165.165 HTTP text/plain - 2014-11-16T05:11:56+0300 82.150.140.30 172.16.165.165 HTTP text/html - 2014-11-16T05:11:57+0300 82.150.140.30 172.16.165.165 HTTP text/plain - 2014-11-16T05:11:57+0300 82.150.140.30 172.16.165.165 HTTP text/plain - 2014-11-16T05:11:58+0300 82.150.140.30 172.16.165.165 HTTP text/plain - 2014-11-16T05:11:58+0300 82.150.140.30 172.16.165.165 HTTP text/plain - 2014-11-16T05:11:58+0300 82.150.140.30 172.16.165.165 HTTP text/plain - 2014-11-16T05:11:59+0300 185.53.178.9 172.16.165.165 HTTP text/html - 2014-11-16T05:11:58+0300 82.150.140.30 172.16.165.165 HTTP text/plain - 2014-11-16T05:12:00+0300 82.150.140.30 172.16.165.165 HTTP image/gif - 2014-11-16T05:12:00+0300 82.150.140.30 172.16.165.165 HTTP image/gif - 2014-11-16T05:12:00+0300 82.150.140.30 172.16.165.165 HTTP image/gif - 2014-11-16T05:12:00+0300 82.150.140.30 172.16.165.165 HTTP image/gif - 2014-11-16T05:12:00+0300 82.150.140.30 172.16.165.165 HTTP image/gif - 2014-11-16T05:12:00+0300 82.150.140.30 172.16.165.165 HTTP image/gif - 2014-11-16T05:12:01+0300 82.150.140.30 172.16.165.165 HTTP image/gif - 2014-11-16T05:12:01+0300 82.150.140.30 172.16.165.165 HTTP image/jpeg - 2014-11-16T05:12:01+0300 82.150.140.30 172.16.165.165 HTTP image/jpeg - 2014-11-16T05:12:10+0300 82.150.140.30 172.16.165.165 HTTP image/x-icon - 2014-11-16T05:12:11+0300 188.225.73.100 172.16.165.165 HTTP text/html - 2014-11-16T05:12:11+0300 188.225.73.100 172.16.165.165 HTTP text/html - 2014-11-16T05:12:12+0300 188.225.73.100 172.16.165.165 HTTP image/gif - 2014-11-16T05:12:15+0300 37.200.69.143 172.16.165.165 HTTP text/html - 2014-11-16T05:12:15+0300 37.200.69.143 172.16.165.165 HTTP text/html - 2014-11-16T05:12:23+0300 37.200.69.143 172.16.165.165 HTTP - - 2014-11-16T05:12:33+0300 37.200.69.143 172.16.165.165 HTTP - - 2014-11-16T05:12:41+0300 37.200.69.143 172.16.165.165 HTTP application/x-shockwave-flash - 2014-11-16T05:12:42+0300 37.200.69.143 172.16.165.165 HTTP application/x-shockwave-flash - 2014-11-16T05:13:00+0300 37.200.69.143 172.16.165.165 HTTP application/xml - 2014-11-16T05:13:01+0300 37.200.69.143 172.16.165.165 HTTP application/xml - 2014-11-16T05:13:02+0300 37.200.69.143 172.16.165.165 HTTP application/java-archive - 2014-11-16T05:13:02+0300 37.200.69.143 172.16.165.165 HTTP application/java-archive - 2014-11-16T05:13:08+0300 37.200.69.143 172.16.165.165 HTTP - -

Между 2014-11-16T05:12:41+0300 и 2014-11-16T05:13:02+0300 существуют файловые приложения, передаваемые 37.200.69.143 на 172.16.165.165.

Таким образом, мы можем предположить, что 37.200.69.143 является системой, передающей вредоносное ПО.

7. Какой FQDN узла, доставившего набор эксплойтов и вредоносное ПО?

Исходя из вышеизложенного, FQDN узла, доставившего вредоносное ПО, является stand.trustandprobaterealty.com.

8. Какой URL-адрес перенаправления указывает на целевую страницу набора эксплойтов (EK)?

В № 6 мы упоминали о подозрительной связи, при которой соединение с www.ciniholland.nl перенаправлялось на http://24corp-shop.com/, который затем перенаправлял соединения на сайт stand.trustandprobaterealty.com, доставивший EK.

Таким образом, http://24corp-shop.com/ должен быть перенаправлением виновника на целевую страницу EK.

9. Кроме эксплойта CVE-2013-2551 IE, еще одно приложение было мишенью EK и начинается на “J”.

Укажите полное название приложения.

Исходя из нашего анализа вопроса № 6, URI http.log показывает запросы к ряду файлов.

Два из них являются подозрительными файлами, где req=swf и req=jar.

/index.php?req=swf&num=7533&PHPSSESID=njrMNruDMhvJFIPGKuXDSKVbM07PThnJko2ahe6JVg|ZDJiZjZiZjI5Yzc5OTg3MzE1MzJkMmExN2M4NmJiOTM /index.php?req=jar&num=9229&PHPSSESID=njrMNruDMhvJFIPGKuXDSKVbM07PThnJko2ahe6JVg|ZDJiZjZiZjI5Yzc5OTg3MzE1MzJkMmExN2M4NmJiOTM

Исходя из анализа файла files.log, эти файлы относятся к типу Flash и Java-приложений соответственно.

Вопросы требовали ответа, начинающегося с J, следовательно, ответом должна быть Java.

12. На взломанном сайте размещен вредоносный скрипт с URL-адресом. Что это за URL?

По результатам анализа для № 5, скомпрометированным веб-сайтом является ciniholland.nl.

На № 6 показано, что соединения с этим сайтом были направлены на http://24corp-shop.com/.

Таким образом, можно сделать вывод, что взломанный сайт имел URL http://24corp-shop.com/, встроенный где-то в его код.

Для анализа остальных вопросов можно использовать другие инструменты.

Вот таким образом можно проанализировать сетевой трафик с помощью Zeek.

см. также:

- 👨⚕️️ Как фильтровать, разбивать или объединять файлы pcap на Linux

- 🖧 Обзор анализаторов сетевых пакетов для аналитиков безопасности

- 🖧 Установка инструмента полного захвата пакетов Arkime (Moloch) на Ubuntu