Тестирование на проникновение – это процесс практической оценки уязвимостей безопасности в приложениях c целяю установить, смогут ли злоумышленники использовать их и поставить под угрозу информационные системы.

Как правило, это помогает исследователям, разработчикам и специалистам по безопасности выявлять и устранять уязвимости, которые позволяют злоумышленникам атаковать или скомпрометировать приложение или другие ИТ-ресурсы.

На практике тестирование на проникновение включает в себя выполнение нескольких тестов или оценок безопасности на серверах, сетях, веб-сайтах, веб-приложениях и т.д.

Хотя в зависимости от типологии пентест происходит по разному, типичный процесс включает следующие шаги;

- Перечисление потенциальных уязвимостей и проблем, которые могут использовать злоумышленники

- Расстановка приоритетов или составление списка уязвимостей, с целью определить критичность, влияние или серьезность потенциальной атаки.

- Выполнение тестов на проникновение изнутри и за пределами вашей сети или среды, чтобы определить, можете ли вы использовать конкретную уязвимость для незаконного доступа к сети, серверу, веб-сайту, данным или другому ресурсу.

- Если вы можете получить доступ к системе неавторизованным, ресурс небезопасен и требует устранения соответствующей уязвимости безопасности. После устранения проблемы выполните еще один тест и повторяйте его, пока проблема не исчезнет.

Тестирование на проникновение – это не то же самое, что поиск уязвимостей.

В то время как команда безопасности используют поиск уязвимостей для выявления потенциальных проблем безопасности, тестирование на проникновение обнаруживает и использует недостатки, следовательно, устанавливает, возможно ли атаковать систему.

В идеале сквозное тестирование должно обнаруживать критические недостатки безопасности и, следовательно, предоставлять возможность исправить их до того, как хакеры найдут и воспользуются ими.

Существует несколько коммерческих и бесплатных инструментов для тестирования на проникновение, которые вы можете использовать, чтобы определить, безопасна ли ваша система.

Чтобы помочь вам выбрать правильное решение, ниже вы увидите список лучших бесплатных инструментов для тестирования на проникновение.

Karkinos

Karkinos – это легкий и эффективный инструмент для тестирования на проникновение, который позволяет кодировать или декодировать символы, шифровать или расшифровывать файлы и текст, а также выполнять другие тесты безопасности.

Как правило, Karkinos представляет собой набор из нескольких модулей, которые при объединении позволяют выполнять широкий спектр тестов с помощью одного инструмента.

Поэтому некоторые специалисты называют его «швейцарским армейским ножом» для тестирования на проникновение.

Ключевые особенности:

- Позволяет кодировать или декодировать символы в нескольких стандартных форматах,

- Позволяет взламывать хэши, используя встроенный список слов (вордлист), содержащий более 15 миллионов взломанных или распространенных паролей, которые можно редактировать или заменить.

- Позволяет создавать популярные хэши, такие как SHA1, SHA256, SHA512 и MD5.

- Совместим с Linux и Windows.

- Взаимодействует и захватывает обратные шеллы и многое другое.

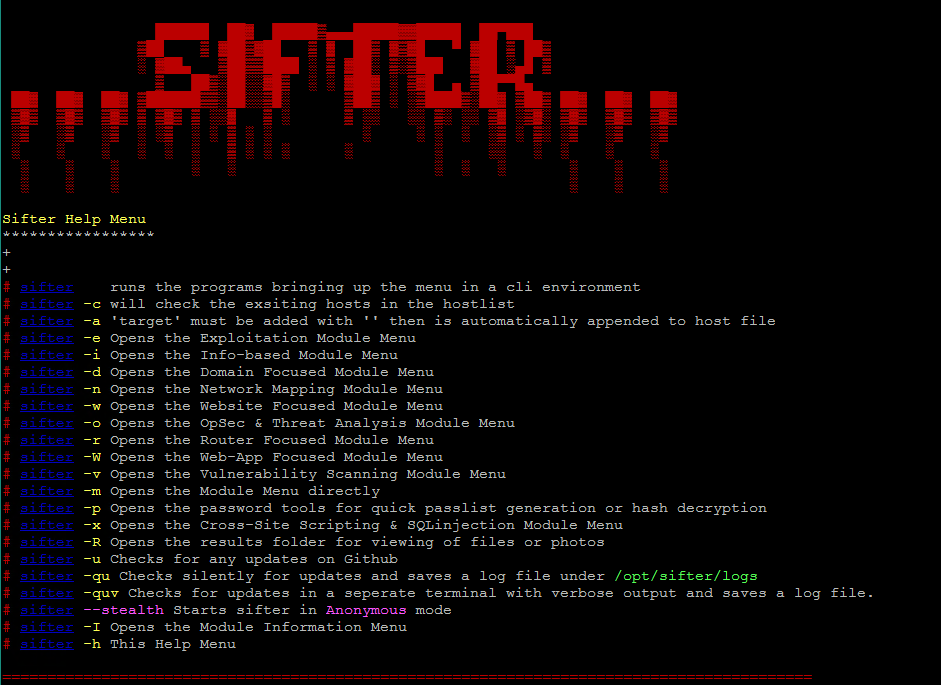

Sifter

Sifter – это мощное сочетание различных инструментов для тестирования на проникновение.

Он включает в себя комбинацию OSINT и инструментов сбора разведданных, а также модулей сканирования уязвимостей.

Sifter объединяет несколько модулей в один комплексный набор для тестирования на проникновение с возможностью быстрого сканирования уязвимостей, выполнения задач разведки, перечисления локальных и удаленных хостов, проверки межсетевых экранов и т.д.

Ключевые особенности

- Sifter состоит из 35 различных инструментов и может сканировать веб-сайты, сети и веб-приложения.

- Использует Attack Surface Management (ASM) для отображения поверхности атаки.

- Имеет инструмент эксплуатации для этической эксплуатации обнаруженных уязвимостей.

- Расширенные возможности сбора информации

- Инструмент работает на Ubuntu, Linux, Windows, Parrot, Kali Linux и других.

- Большое количество модулей тестирования на проникновение, следовательно, хорошо масштабируемые и настраиваемые.

Metasploit

Metasploit – это продвинутая и универсальная программа, которая помогает тестировщикам выявлять и использовать уязвимости.

Инструмент позволяет расставлять приоритеты, демонстрируя потенциальные риски с помощью проверки уязвимости с обратной связью.

Кроме того, многофункциональный инструмент позволяет выполнять широкий спектр тестов, от сканирования и создания ваших пэйлоадов до выполнения эксплойтов и проверки осведомленности о безопасности с использованием имитированных фишинговых писем.

Более подробно:

- Как установить Metasploit-Framework на Ubuntu / Linux Mint

- Сбор Metasploit вспомогательных постмодулей

- Как установить и использовать Metasploit Security Tool

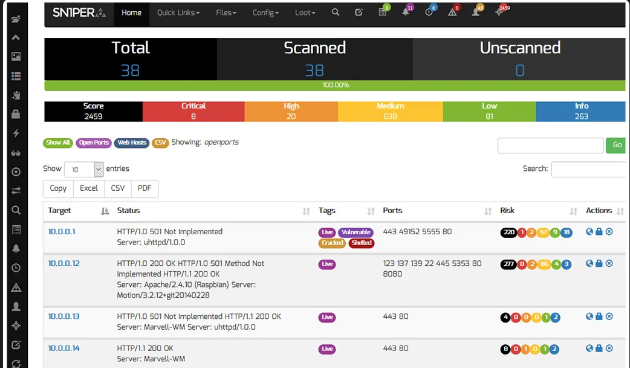

Sn1per

Sn1per – это универсальный инструмент для тестирования на проникновение для команд безопасности.

Платформа Attack Surface Management (ASM) (ASM) позволяет обнаруживать поверхность атаки и уязвимости вашего приложения.

Ключевые особенности

- Позволяет обнаружить поверхность атаки, что дает возможность расставить приоритеты реальных угроз безопасности.

- Автоматизирует процесс обнаружения уязвимостей, а также выполнение этичного хакинга над выявленными недостатками.

- Позволяет проводить визуальную разведку и сканировать веб-приложения. – автоматически собирает базовую информацию (whois, ping, DNS и т.д.).

- Управление уязвимостями из одного места.

Можно легко установить в Docker:

Скачать https://raw.githubusercontent.com/1N3/Sn1per/master/Dockerfile

docker build -t sn1per .

docker run -it sn1per /bin/bash

или

docker pull xerosecurity/sn1per

docker run -it xerosecurity/sn1per /bin/bashCommix

Commix – это программа с открытым исходным кодом, которая помогает сканировать и использовать уязвимости, связанные с внедрением команд.

Инструмент автоматизирует процессы обнаружения и эксплуатации дефектов, что увеличивает скорость, охват и эффективность.

Commix, сокращенно от «Command», «injection» и «exploiter», представляет собой эффективную комбинацию средств сканирования и средств использования уязвимостей для внедрения команд.

Более подробно:

Инструмент инъекции и эксплуатации команд Command Injection and Exploitation AIO OS: Commix

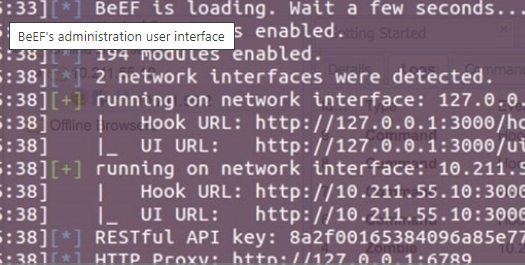

BeEF

Ключевые особенности:

- Модульная структура с мощным API и более 300 командных модулей, от браузера и маршрутизатора до эксплойтов, XSS и социальной инженерии.

- Интегрируется с другими инструментами, такими как Metasploit

- Возможность эксплуатации выявленных уязвимостей

- Сетевая разведка и возможность собирать широкий спектр информации от хостов

- Графический интерфейс пользователя и поддержка Windows, MAC OS и Linux.

- Он поддерживает один или несколько браузеров, что позволяет нескольким пентестрам запускать несколько тестовых модулей.

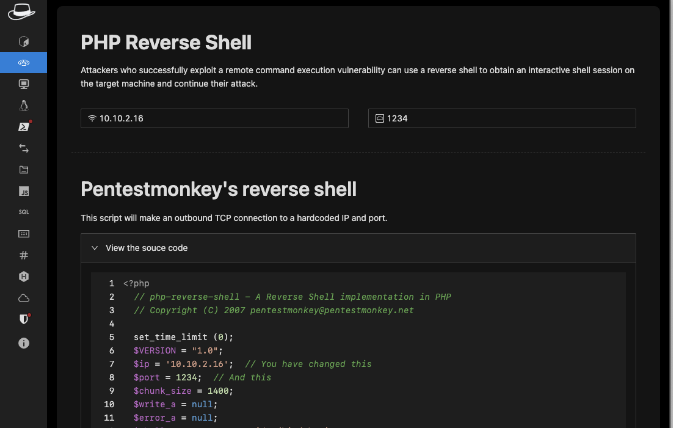

HackTools

HackTools – это мощное универсальное веб-расширение, которое включает в себя различные инструменты и шпаргалки для тестирования пэйлоадов XSS, обратных шеллов и многого другого.

Как правило, он доступен в виде вкладки или всплывающего окна.

После добавления расширения вы получаете возможность одним щелчком мыши искать полезные данные в вашем локальном хранилище и на нескольких веб-сайтах.

Ключевые особенности:

- Он имеет динамический генератор обратного шелла

- SQLi, XSS, включение локальных файлов (LFI) и другие полезные штуки

- Предоставляет вам несколько методов эксфильтрации и загрузки данных с удаленных машин.

- Генератор хешей, таких как SHA1, SHA256, SHA512, MD5, SM3 и т. Д.

- Инструмент сборки MSFVenom для быстрого создания пэйлоадов

- Работает вместе с Metasploit для запуска расширенных эксплойтов.

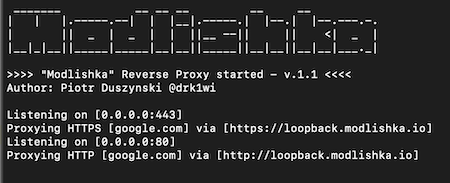

Modlishka

Modlishka позволяет выполнять автоматический обратный HTTP-прокси.

Вы также можете использовать этот инструмент для автоматического отравления кеша браузера HTTP 301.

Кроме того, вы можете использовать этот инструмент для перехвата URL-адресов без TLS.

Обычно Modlishka поддерживает большинство методов многофакторной аутентификации и может выявлять и выделять уязвимости 2FA.

Ключевые особенности:

- Он может удалить с веб-сайта все заголовки безопасности и информацию о шифровании.

- Возможность сбора учетных данных пользователя

- Позволяет проводить или моделировать фишинговые кампании для выявления слабых мест и повышения осведомленности о популярных методах и решениях фишинга.

- Поддерживает внедрение пэйлоадов JavaScript на основе шаблонов.

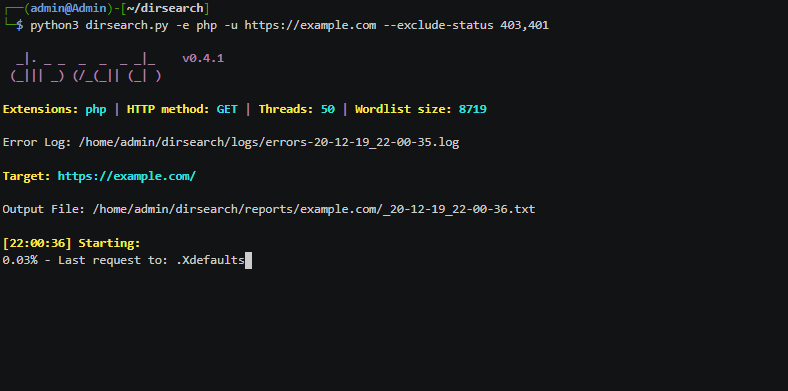

Dirsearch

Dirsearch – это инструмент для сканирования веб-путей сайтов и приложений из командной строки.

Этот многофункциональный инструмент позволяет подбирать каталоги и файлы веб-сервера.

Как правило, он позволяет разработчикам, исследователям безопасности и администраторам с высокой точностью исследовать широкий спектр общего и сложного веб-контента.

Благодаря широкому набору векторов словаря инструмент тестирования на проникновение обеспечивает впечатляющую производительность и современные методы брутфорса.

Ранее уже был рассмотре:

sqlmap

Sqlmap – один из лучших инструментов с открытым исходным кодом для тестирования и поиска уязвимостей SQL-инъекций в базах данных.

Эти инструменты автоматизируют поиск и использование уязвимостей, которые могут привести к SQL-инъекциям, захвату сервера базы данных и т.д.

Кроме того, он включает в себя несколько параметров, таких как избыточная выборка данных из базы данных, снятие фингерпринтов базы данных и использование внеполосных подключений для выполнения команд. в операционной системе, получить доступ к базовой файловой системе и т. д.

см. подробнее:

Nmap

Nmap – это инструмент для аудита безопасности и сетевого обнаружения.

Мощный многофункциональный инструмент с открытым исходным кодом помогает администраторам выполнять инвентаризацию сети, отслеживать время безотказной работы служб, управлять расписаниями обновлений и выполнять многие другие задачи.

Инструмент Nmap использует IP-пакеты для поиска хостов в сети, операционных систем и активных служб.

Другие показатели, которые определяет инструмент, включают используемые брандмауэры или фильтры и т.д.

- Как просканировать цель с помощью Nmap?

- Как сканировать удаленный хост на открытые порты с помощью портативного сканера nmap

- Как установить NMAP в Windows с примерами использования в реальном времени

- Как перечислить каталоги веб-серверов с помощью Nmap на Kali Linux

Заключение

Хотя сделать приложения на 100% безопасными практически невозможно, знание существующих недостатков позволяет команде ИБ определить, могут ли злоумышленники использовать их для взлома приложений или систем.

Для выполнения теста специалисты по безопасности могут использовать широкий спектр инструментов с открытым исходным кодом!