sha1

В мире кибербезопасности и поиска угроз вычисление контрольных сумм является обычной практикой для обеспечения целостности данных и проверки подлинности файлов.

В этом руководстве рассказывается, как использовать hashcat для взлома более 250 режимов хэшей с помощью различных методов атаки. Прочитав это руководство

Тестирование на проникновение – это процесс практической оценки уязвимостей безопасности в приложениях c целяю установить, смогут ли злоумышленники

Hash-based Message Authentication Code или HMAC используется для аутентификации сообщения по хэш-функциям. Аутентификация сообщения является важным механизмом

Двухфакторная аутентификация (2FA) сама по себе не идеальна, но она гораздо лучше, чем полагаться на стандартный логин и пароль. Для тех, кто использует

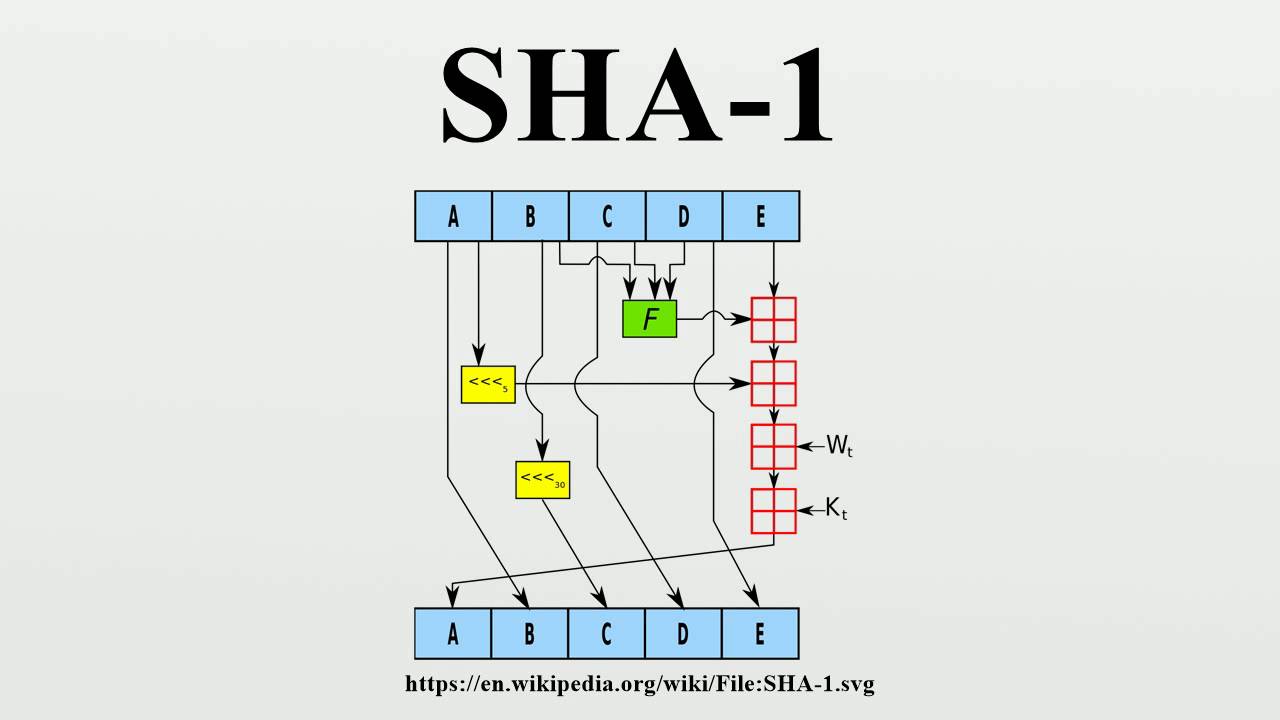

SHA1 – это алгоритм хеширования, созданный Агентством национальной безопасности (АНБ). Хеш-алгоритм SHA1 обычно используется в приложениях безопасности

Недавно на нашем сайте была написана статья о проверке надежности пароля и его оценке. Как проверить сложность пароля и его надежность в Linux?

dcipher – это инструмент для взлома хэшированных файлов, основанный на JavaScript, для расшифровки хэшей с использованием онлайн-сервисов атаки радужных

Командная строка Linux предлагает несколько инструментов для проверки и проверки целостности файла. Одним из таких инструментов является sha1sum, о котором

MalScan – это простой сканер эвристики файлов PE, написанный на python, который вы можете использовать для быстрого анализа файла PE и выяснить