Введение: Что такое спуфинг?

Спуфинг – это вид взлома, при котором человек/программа пытается получить несанкционированный доступ к системе или информации пользователя (в обход контроля доступа), украсть данные или распространить вредоносное ПО, успешно маскируясь под пользователя.

В целом, термин спуф относится к мошенничеству или обману, имитирующему другого человека, программу, аппаратное устройство или компьютер, с намерением получить доступ к какой-либо информации.

DailyMotion Жертва атаки спууфинга учетных данных

Основная цель – обойти меры безопасности и обманом заставить пользователя выдать конфиденциальную информацию, чтобы получить доступ к компьютерной системе пользователя, банковскому счету, или украсть личную информацию, например, пароли/учетные данные любого рода и т.д.

Наиболее известными видами спуфинга являются:

- IP-спуфинг,

- Подделка электронной почты,

- DNS Spoofing,

- ARP-спуфинг,

- GPS спуфинг

- Подделка веб-сайтов

- MAC-спуфинг

…

Как работает спуфинг?

Спуфинг – это вид технического мошенничества, который может обмануть вас, заставив поверить, что источник некоторой информации заслуживает доверия, хотя это не так.

Например, хакеры могут использовать подделку электронной почты, отправляя вам замаскированные письма, которые, как вам кажется, приходят от человека, которому вы доверяете, но на самом деле вы передаете свои конфиденциальные данные/информацию.

Они также могут попробовать подменить IP или DNS, чтобы обмануть вашу сеть и привести вас на мошеннические сайты, которые могут заразить ваш компьютер вредоносным ПО, и т.п.

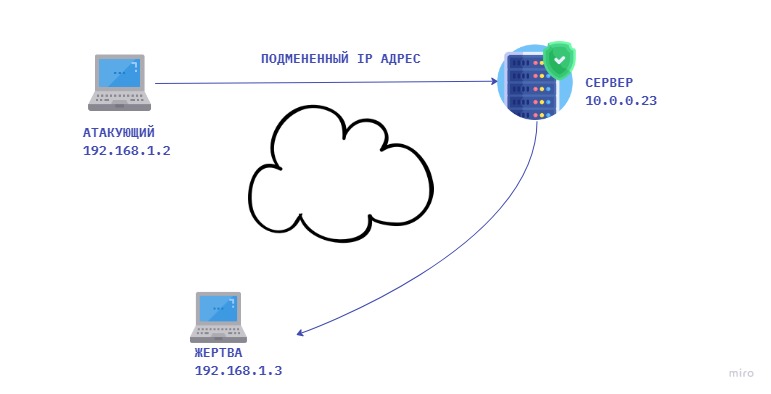

Спуфинг TCP/IP

Подделка IP-адресов – это перехват соединения с помощью поддельного IP-адреса (Интернет-протокола) с целью скрыть личность отправителя или выдать себя за другую вычислительную систему.

Этот вид спуф-атаки подразумевает маскировку IP-адреса компьютера таким образом, чтобы он выглядел как подлинный.

В процессе маскировки поддельный IP-адрес отправляет вредоносное сообщение в сочетании с IP-адресом, который выглядит надежным.

IP-заголовки маскируются через форму TCP (Transmission Control Protocol), где спуферы могут раскопать необходимую информацию, содержащуюся в IP-заголовках.

Подмена IP-адресов чаще всего используется в атаках типа “отказ в обслуживании”, когда цель состоит в том, чтобы залить цель подавляющим объемом трафика, и атакующему неважно получить ответы на пакеты атаки. Пакеты с поддельными IP-адресами сложнее фильтровать, поскольку каждый поддельный пакет кажется пришедшим с другого адреса, и они скрывают истинный источник атаки.

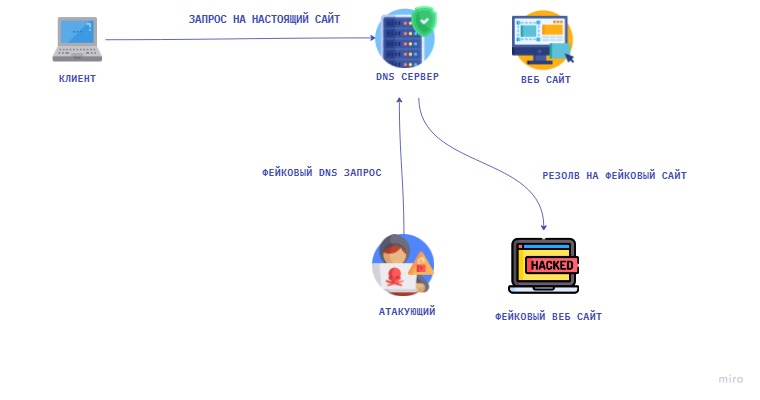

Подделка DNS

Подделка DNS, также известная как отравление кэша DNS, – это тип атаки, который предполагает выдачу себя за ответ DNS-сервера с целью внесения ложной информации.

Поддельщик пытается догадаться, что клиент/сервер DNS отправил DNS-запрос и ожидает DNS-ответа.

Если атака спуфинга удается, он вставляет поддельный DNS-ответ в кэш DNS-сервера (отравление кэша DNS).

Ваш роутер безопасен ? 3 способа, которыми хакеры могут атаковать ваши домашние маршрутизаторы

Поскольку поддельный DNS-сервер не может проверить подлинность данных DNS, он отвечает из своего кэша, используя поддельную информацию.

Пример 1: Перенаправление сервера имен целевого домена

Этот пример отравления кэша DNS включает перенаправление сервера имен домена подстрекателя на сервер имен целевого домена, а затем присвоение этому серверу имен IP-адреса, указанного спуфер.

Запрос сервера DNS:

subdomain.spooferdomain.<cctld/tld>. IN A

Ответ спуфера:

Answer: (no response) Authority section: spooferdomain.<cctld/tld>. 3600 IN NS ns.targetdomain.<cctld/tld>. Additional section: ns.targetdomain.<cctld/tld>. IN A x.x.x.x

Уязвимый сервер будет кэшировать дополнительную A-запись (IP-адрес) для ns.targetdomain.<cctld/tld>, что позволит злоумышленнику разрешать запросы ко всему домену targetdomain.<cctld/tld>.

Пример 2: Перенаправление NS-записи на другой целевой домен

Второй пример отравления кэша DNS включает перенаправление сервера имен другого домена, не связанного с исходным запросом, на IP-адрес, указанный спуфером.

Запрос DNS-сервера:

subdomain.spooferdomain.<cctld/tld>. IN A

Ответ спуфера:

Answer: (no response) Authority section: targetdomain.<cctld/tld>. 3600 IN NS ns.spooferdomain.<cctld/tld>. Additional section: ns.spooferdomain.<cctld/tld>. IN A x.x.x.x

Уязвимый сервер кэширует информацию о несвязанном авторитете для NS-записи targetdomain.<cctld/tld>, позволяя спуферу разрешать запросы ко всему домену targetdomain.<cctld/tld>.

Подделка электронной почты (фишинг)

Подделка электронной почты или фишинг – это подделка заголовка сообщения электронной почты (фальсификация “From:”) таким образом, что создается впечатление, что сообщение пришло от кого-то другого, а не от реального источника.

Когда вы услышите, как кто-то говорит “фишинг” или “спам”, вы сразу поймете, что это подделка электронной почты.

Обычно это делается спамерами и посредством фишинговых электронных писем в рекламных целях.

Подделка электронной почты также может иметь злонамеренные мотивы, такие как распространение вирусов или попытки получить личные данные/информацию.

Это возможно, когда основной протокол электронной почты (SMTP -Simple Mail Transfer Protocol) не имеет механизма аутентификации.

Основная цель подделки электронной почты – заставить получателей открыть, а в лучшем случае и ответить на поддельное письмо.

Будьте внимательны, откройте глаза, потому что любое письмо, требующее ваши учетные данные/пароли или любую личную информацию, может быть обманом.

Поскольку в протоколе электронной почты SMTP (Simple Mail Transfer Protocol) отсутствует аутентификация, существует множество систем/фреймворков, которые могут улучшить аутентификацию и уменьшить количество спама/фишинговых писем, например:

- SPF (Sender Policy Framework)

- DKIM (DomainKeys Identified Mail)

- DMARC (Domain-based Message Authentication, Reporting & Conformance).

ARP спуфинг

ARP спуфинг – это тип атаки, при которой злоумышленник посылает фальсифицированные сообщения ARP (протокола разрешения адресов) по локальной сети.

Это приводит к перенаправлению сетевого трафика на злоумышленника/хакера.

Основной целью атаки ARP Spoofing является ассоциирование MAC-адреса (Media Access Control) хоста злоумышленника с IP-адресом целевого хоста, так что любой трафик, предназначенный для целевого хоста, будет отправлен на хост злоумышленника.

Любая информация, предназначенная для IP-адреса этого пользователя, будет передана атакующему,

Основной принцип ARP спуфинга заключается в использовании отсутствия аутентификации в протоколе ARP путем отправки поддельных ARP-сообщений в локальную сеть. Атаки ARP спуфинга могут быть запущены со взломанного узла в локальной сети или с машины злоумышленника, подключенной непосредственно к целевой локальной сети.

Существует три типа атак ARP спуфинга:

- Атаки типа “человек посередине” (MiTM): включает модификацию трафика.

- Атака Denial-of-Service (D0S): поддельный MAC-адрес, прикрепленный к шлюзу пользователя по умолчанию.

- Перехват сеанса: дает злоумышленникам возможность украсть идентификаторы сеанса, предоставляя доступ к частным системам и данным.

Существует также полезное, не вредоносное использование подмены ARP (для реализации резервирования сетевых служб, для отладки IP-трафика между узлами и т.д.).

Более подробно:

📝Как получить доступ к WiFi сети с белым списком MAC-адресов

🐧 Как перехватывать трафик на Linux

Предотвращение и защита от спуфинга

Эти рекомендации относятся ко всем типам атак, перечисленным выше:

- Прежде всего, будьте предельно осторожны при получении сообщений с просьбой предоставить личную информацию/пароли/удостоверения и обязательно скачивайте файлы из надежных источников.

- Дважды проверяйте адрес отправителя любых подозрительных писем, установите брандмауэры для блокировки ложных IP-адресов/подозрительных запросов и следите за тем, чтобы антивирусное программное обеспечение было установлено и обновлено.

При любой возможности используйте криптографические сетевые протоколы (HTTP Secure (HTTPS), Transport Layer Security (TLS), Secure Shell (SSH), HTTP Secure (HTTPS)). - Установите программное обеспечение для обнаружения подделок, чтобы проверять, проверять и блокировать всю информацию/данные, которые кажутся поддельными.

- Используйте фильтрацию пакетов для проверки пакетов, передаваемых через вашу сеть, и убедитесь, что вы избегаете “доверительных отношений”.

Не существует единого решения для борьбы с атаками спуфинга.

Но с помощью этих методов предотвращения и некоторой осведомленности в области кибербезопасности вы, несомненно, сможете уменьшить их количество и даже полностью блокировать.

см. также:

- 🐦 Parrot OS Security edition – это настольный дистрибутив Linux, предназначенный для администраторов безопасности.

- 🛡️ Как установить прокси dnscrypt с блокировщиком рекламы в Linux

- 🐳 Безопасность контейнеров Docker

- ↗ Как защитить свой умный дом от кибератак