В этой статье мы будем использовать приложение xerosploit для выполнения этих атак на целевые устройства в нашей сети.

Комбинация инструмента xerosploit и инструмента Airgeddon, которую мы использовали в предыдущей статье, может быть очень полезной при проведении тестирования на проникновение на клиентские устройства.

Некоторые из этих атак, которые будут продемонстрированы в данном руководстве, также могут быть выполнены с помощью других инструментов, таких как BEeF framework.

Атаки типа “человек посередине” являются мощным инструментом, особенно когда используются для фишинга важной информации на клиенте.

🕵️ Обзор инструментов MITM атак для исследователей безопасности

Прежде чем проводить тестирование на проникновение в любую сеть и устройство, убедитесь, что вы получили согласие, поскольку взлом без согласия жертв преследуется по закону.

Предварительные условия

- Работающий экземпляр Kali Linux или другой дистрибутив Linux.

- Работающую карту WiFi.

- Знать командную строку Linux и команды.

- Иметь целевое устройство. (Оно должно быть подключено к той же точке доступа, что и вы во время атаки).

Обзор Xerosploit

Xerosploit – это инструмент, используемый специалистами по тестированию на проникновение для проведения атак типа “человек посередине”.

Для проведения атак он использует функции, найденные в nmap и bettercap.

Эти функции включают отказ в обслуживании и сканирование портов.

Некоторые из функций, найденных в xerosploit, включают;

- Сканирование портов – злоумышленники могут проводить сканирование портов на целевом устройстве в своей сети, чтобы использовать открытые и незащищенные порты, найденные на клиентском устройстве.

- Карта сети – используя xerosploit, злоумышленник может составить карту целевой сети и определить устройства, находящиеся в сети.

- DoS-атака – Xerosploit может быть использован для запуска атаки типа “отказ в обслуживании” на определенное устройство в сети.

- Инъекция HTML-кода – Инъекция HTML-кода может быть использована злоумышленниками на устройстве, чтобы заманить целевого клиента раскрыть конфиденциальную информацию, например, запросить конфиденциальные банковские реквизиты.

- Инъекция кода JavaScript – с помощью усовершенствованной инъекции кода JavaScript злоумышленник может заставить браузер выполнять действия, имитирующие действия человека. JavaScript-коды также могут быть внедрены, чтобы позволить злоумышленнику управлять целевым устройством.

- Перехват и замена загрузок – xerosploit позволяет злоумышленнику заменить загружаемые файлы на вредоносные файлы на устройстве клиента.

- Воспроизведение фонового звука – злоумышленники могут воспроизводить аудио на целевом устройстве через его/ее браузер.

- Порча веб-страниц – злоумышленник может испортить веб-страницу, которую посещает клиентское устройство.

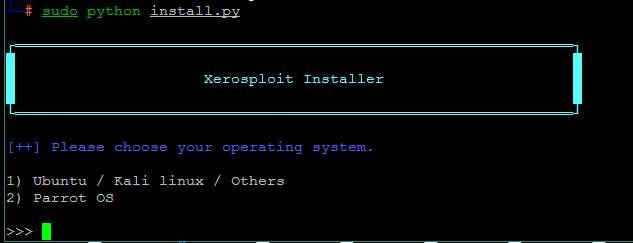

Шаг 1: Установка

Для установки xerosploit мы скачаем файлы инструмента из официального репозитория GitHub с помощью команды:

git clone https://github.com/LionSec/xerosploit

После загрузки инструмента xerosploit мы перейдем в его каталог и установим инструмент, чтобы начать его использовать.

cd xerosploit

sudo python install.py

После завершения установки мы можем запустить и начать использовать инструмент для проведения атак типа “человек посередине”.

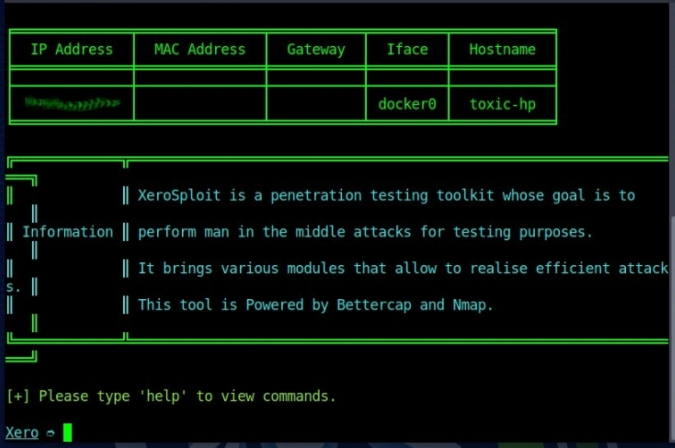

Шаг-2: Составление карты сети/сканирование сети

Как показано на изображении выше, мы находимся на “главной странице” инструмента xerosploit.

Вы можете использовать команду ‘help’ для просмотра списка команд и их функций, как показано на изображении ниже

Проведем сканирование сети с помощью команды “scan”.

В зависимости от размера вашей сети, сканирование может занять несколько секунд или даже минут.

Шаг-3: Выбор целевого устройства

После завершения сканирования мы выбираем целевое устройство в сети.

Вы вводите локальный IP-адрес целевого устройства и нажимаете клавишу Enter.

Некоторые из атак, такие как внедрение HTML и JavaScript, будут работать только в том случае, если пользователь посещает небезопасный веб-сайт.

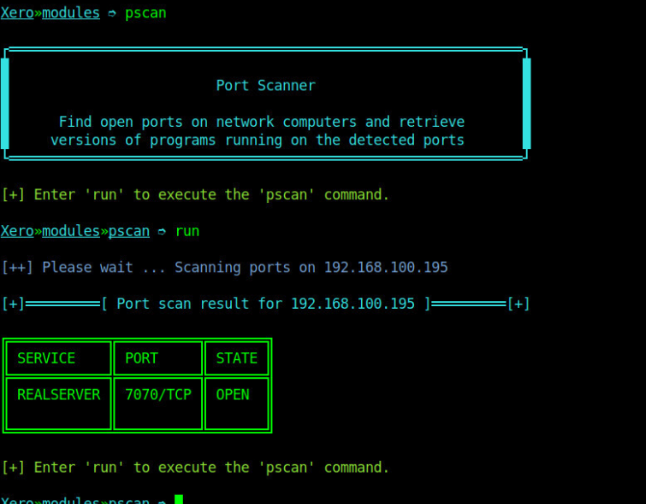

Шаг-4: Выполнение сканирования портов

После выбора целевого устройства наша первая атака заключается в сканировании открытых портов на целевой системе.

Для этого мы воспользуемся модулем pscan, используя команду “pscan”.

Эта команда проверит наличие открытых портов на нашем целевом устройстве, как показано на рисунке ниже.

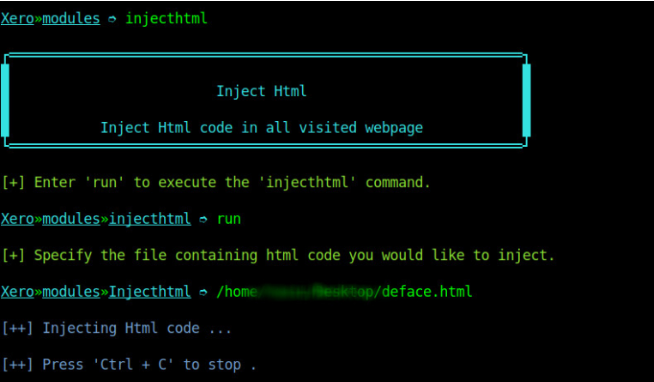

Шаг-5: Инъекция HTML

Этот вид атаки похож на атаку “inject Js” в xerosploit.

Однако в этой атаке целью злоумышленника является добавление HTML-содержимого на веб-страницу небезопасного сайта.

Для запуска этой атаки мы используем модуль inject HTML и указываем путь к нашему HTML-файлу на компьютере, как показано на рисунке ниже.

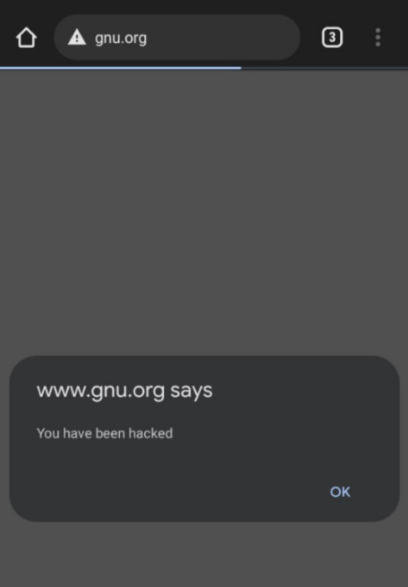

Когда злоумышленник перезагружает страницу, мы видим внедренный HTML-контент в верхней части веб-страницы.

Шаг-6: Инъекция Js

Еще одна атака, которая может быть осуществлена, – это внедрение кода JavaScript на небезопасный сайт.

Инъекция JavaScript-кода может быть использована с целью злоумышленников, чтобы запросить личные данные пользователя или выполнить другие виды атак.

Выполнение такой атаки почти аналогично замене изображений, только в этой атаке вы указываете местоположение файла JavaScript.

Мы внедрили файл JavaScript с предупреждением пользователю, как показано на изображении ниже.

Шаг 7: Replace

Модуль replace заменяет все изображения, найденные на странице небезопасного веб-сайта, который посещает целевое устройство.

Для выполнения этой атаки мы воспользуемся командой replace в меню модулей

Инструменту Xerosploit нужно только указать расположение файла изображения, которое мы хотим заменить.

Заключение

В приведенном выше руководстве мы смогли выполнить атаку “человек посередине” на целевое устройство в нашей сети с помощью инструмента xerosploit на Linux.

Этот инструмент является обязательным инструментом для пен-тестеров при проведении тестирования на проникновение в сети.

Мы также смогли продемонстрировать, как использовать некоторые модули xerosploit для проведения связанных с ними атак.

В инструменте есть и другие модули, полезные для пен-тестера.

Некоторые из них :

- dspoof – перенаправление всего HTTP-трафика на указанный IP-адрес.

- pscan – модуль сканирования портов

- deface – перезапись всех веб-страниц своим HTML-кодом

- dos – Для атак типа “отказ в обслуживании

- ping – Посылать oing-запросы к цели.

- injecthtml – Инъекция HTML-кода при посещении небезопасных веб-сайтов

- injectjs – Инжектировать код Javascript при посещении небезопасных веб-сайтов

- rdownload – Замена файлов, загружаемых с небезопасных веб-сайтов

- sniff – Перехват информации внутри сетевых пакетов

- yplay – Воспроизвести фоновый звук в целевом браузере

- replace – Заменить все изображения на веб-страницах на свои собственные.

- driftnet – Просмотреть все изображения, запрашиваемые вашими целями

- move – Перемещать содержимое веб-браузера

¯\_(ツ)_/¯

Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.