Обмануть людей, заставляя их передавать свои учетные данные для входа в систему, еще никогда не было так просто.

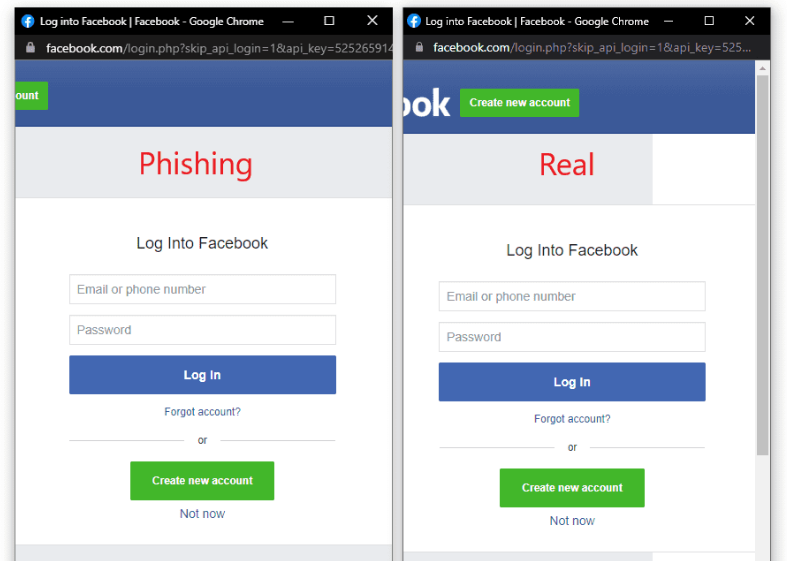

Как показано в новом наборе инструментов для фишинга, всплывающие окна единого входа (SSO) невероятно легко подделать в Chrome, а URL-адрес окна входа может не указывать, является ли сайт действительно легитимным.

Вы знаете, что некоторые сайты позволяют войти в систему, используя учетную запись Google, Apple, Facebook или Amazon?

Это SSO-логин.

Он позволяет экономить время, поскольку сокращает количество имен пользователей и паролей, которые вам нужно помнить.

Вот в чем проблема: хакеры могут идеально воспроизвести эти окна SSO в Chrome, вплоть до URL-адреса.

Новый фишинговый набор от dr.d0x, исследователя безопасности, включает готовый шаблон, который начинающие хакеры или white hat могут использовать для быстрого создания убедительного всплывающего окна SSO.

(Возможно, в хакерских кругах уже существуют другие шаблоны).

Хакеры, использующие эти поддельные окна SSO, вставляют их в самые разные веб-сайты.

Например, хакер может отправить вам электронное письмо о вашем аккаунте Dropbox и попросить перейти по определенной ссылке.

Эта ссылка может вести на поддельную веб-страницу Dropbox с опциями SSO входа для Google, Apple и Facebook.

Любая информация, которую вы введете в эти поддельные SSO, например, ваш логин Google, будет собрана хакером.

Конечно, пиратские видеосайты (и другие сайты, предлагающие “бесплатные” вещи) могут быть самым распространенным местом назначения этих поддельных SSO-окон.

Хакер может создать пиратский видеосайт, требующий, например, входа в систему SSO, фактически заставляя людей передавать свои учетные данные Google или Facebook.

Чтобы уточнить, dr.d0x не изобрел фишинговый эксплойт SSO или “браузер в браузере”.

Хакеры начали подделывать окна входа в систему SSO несколько лет назад.

Этот фишинговый набор просто показывает, как работают такие эксплойты.

Кроме того, корпорации могут использовать этот набор для проверки способности своих сотрудников распознавать фишинговые схемы.

Избежать фишинговой атаки может быть непросто.

Я советую вам начать с установки менеджера паролей, который может часто обнаруживать попытки фишинга и поможет вам использовать уникальную информацию для входа на каждый сайт (что уменьшает ущерб от успешной фишинговой атаки).

Вам также следует избегать открытия ссылок в электронных письмах или текстовых сообщениях, даже если они выглядят серьезно или законно.

¯\_(ツ)_/¯ Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.\

см. также:

- 🎣 Как взломать аккаунты в социальных сетях – ZPhisher

- 🎣10 лучших инструментов для фишинга

- 🎣 Как запустить симуляцию фишинговой атаки с помощью GoPhish

- 🕵️ Как установить и использовать тулкит King-Phisher для фишинговой компании

- 🗾 ISeeYou – инструмент Bash и Javascript для определения точного местоположения пользователей во время социальной инженерии или фишинга