Что такое захват баннера

При проведении разведки целевого хоста мы можем использовать часть информации о нем, которая легко доступна.

При захвате баннеров тестировщики на проникновение ищут баннеры, отображаемые при взаимодействии с целью.

Информация, содержащаяся в этих баннерах, может быть очень полезна для пентеста при проведении атак на цель.

Итак, продолжаем статью 🕵️ Лучшие способы захвата баннера при тестировании на проникновение с примерами инструментов.

Некоторые из сведений, которые можно узнать с помощью захвата баннеров, включают: название используемого программного обеспечения, версию программного обеспечения и даже операционную систему, используемую целью.

При захвате баннеров пентестеры могут легко обнаружить уязвимости, связанные с целью, проверяя информацию, относящуюся к программному обеспечению, по базе данных известных уязвимостей.

🖧 Как работают сканеры портов? Сканирование портов TCP/UDP в теории

Баннерный захват можно разделить на два основных типа:

Виды захвата баннеров

Пассивный захват баннеров

При пассивном методе пентестер не взаимодействует с целевым сервером.

Устанавливается стороннее программное обеспечение, поэтому пентестер не подключен непосредственно к целевому серверу.

Тестеры на проникновение используют это программное обеспечение для анализа пакетов, полученных от целевого сервера, чтобы получить информацию, относящуюся к серверу.

Системы обнаружения вторжений практически не обнаруживают пассивный захват баннеров.

Существуют также веб-сайты, которые могут быть использованы для пассивного захвата баннеров, например, Shodan.

✨ Обзор лучших инструментов для red team

Активный захват баннеров

Активный захват баннеров требует от тестировщика на проникновение отправки и анализа захваченных пакетов без использования программного обеспечения “прокси”.

Этот тип захвата баннеров легко обнаруживается системой обнаружения вторжений, поскольку тестер проникновения должен иметь соединение с целевым сервером.

Захват баннеров с помощью различных инструментов

Nmap

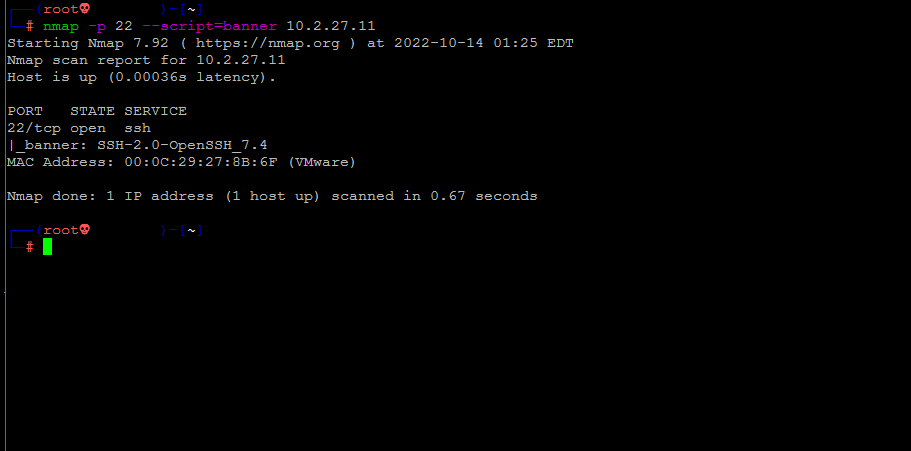

При использовании Nmap для захвата баннеров могут применяться различные техники.

Эти методы используются в зависимости от типа информации, которую пентестер намерен получить в результате сканирования.

Мы будем использовать различные методы для сбора информации, относящейся к нашему целевому серверу с возможностью метасплойта.

Чтобы получить информацию о сервере с Nmap, мы будем сканировать определенный порт, на котором запущена служба целевого сервера.

Мы можем включить различные флаги для получения подробной информации.

В Nmap есть скрипт “banner”, помогающий пользователю при выполнении баннерного захвата.

В нашем случае мы хотим получить информацию, относящуюся к службам, запущенным на 22-м порту нашего целевого сервера.

Чтобы использовать скрипт, мы добавим -script=banner в нашу команду, как показано ниже.

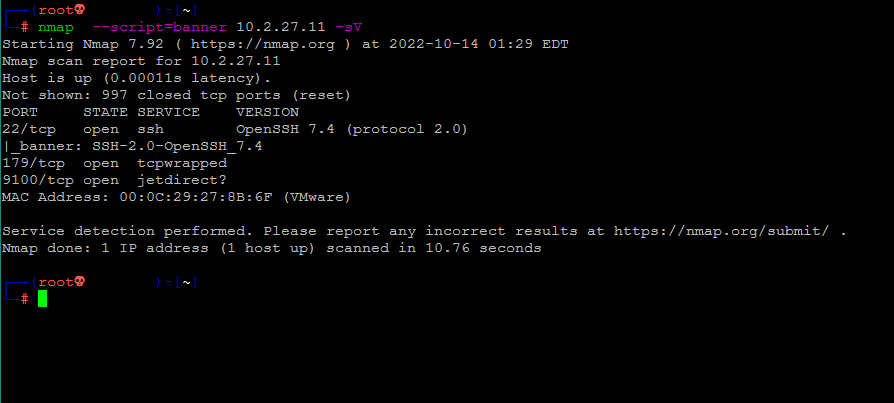

При расширенном сканировании мы можем добавить дополнительные флаги, чтобы собрать еще больше информации о целевом сервере.

Мы можем добавить флаг -sV, который поможет нам определить версию запускаемого программного обеспечения, как показано далее:

Мы также можем увеличить или уменьшить количество зондов, используемых при определении версии программного обеспечения, изменяя уровень интенсивности сканирования с помощью аргумента –version-intensity [0-9], расположенного сразу после флага -sV.

Эта опция Nmap невероятно эффективна против служб, работающих на нестандартных портах из-за изменений в конфигурации.

Nmap также позволяет нам сканировать общие порты по умолчанию.

Чтобы использовать эти опции, нужно просто запустить сканирование, не указывая целевой порт.

В результате сканирования будет возвращена вся информация, связанная с найденными портами, как показано на рисунке ниже.

см. также про nmap:

- 🖧 Как использовать Nmap для сканирования уязвимостей?

- 🖧 Как просканировать цель с помощью Nmap?

- Как сканировать удаленный хост на открытые порты с помощью портативного сканера nmap

- Nmap-Vulners – скрипт NSE, использующий известную службу для предоставления информации об уязвимостях

Dmitry

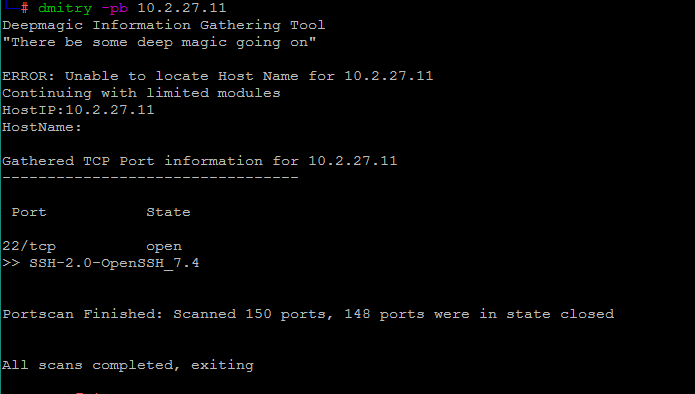

Deepmagic Information Gathering Tool также может быть использован для захвата баннеров.

Ранее мы уже рассмотрели его:

DMitry – Инструмент для сбора данных

Dmitry – это инструмент, используемый специалистами по тестированию на проникновение для сбора всей возможной информации, связанной с целевым доменом.

С помощью базовой функциональности Dmitry пентестеры могут собрать следующую информацию о целевом хосте: адреса электронной почты, открытые порты, возможные целевые поддомены и т.д.

Чтобы использовать Dmitry для захвата баннеров, мы добавим флаг -pb.

Этот флаг поможет пентестеру собрать баннеры для всех открытых портов целевого узла.

Netcat

Это сетевая утилита, которую могут использовать пентестеры для получения FTP-баннера нашей цели.

Чтобы получить информацию о баннере с Netcat, просто выполните команду

Поскольку мы используем netcat для FTP-баннера, мы будем использовать FTP-порт, который равен 21.

см. также:

- 🖧 Использование Netcat для сканирования портов

- Как использовать команду Linux Netcat в качестве сканера портов

Nikto

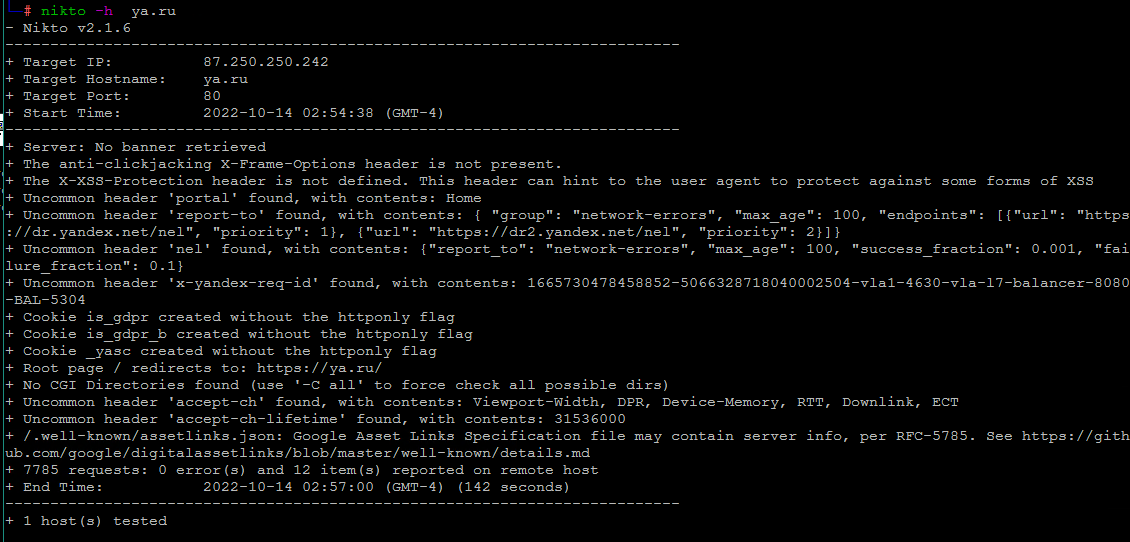

Nikto – еще один инструмент, который можно использовать для захвата баннеров.

Это сканер веб-приложений с открытым исходным кодом.

Как отсканировать Web-сервер на уязвимости сканером Nikto

Он позволяет получить подробную информацию о версии установленного веб-сервера и конфигурационных файлах, а также другую полезную информацию.

Чтобы захватить баннеры, относящиеся к целевому веб-серверу, выполните следующую команду.

Wget

Wget – это утилита командной строки для загрузки файлов из Интернета.

Этот инструмент можно использовать для получения баннеров с целевого сервера.

Чтобы использовать wget, выполним команду, показанную ниже.

см. также:

- 🖧 Как игнорировать ошибки проверки сертификата при использовании wget

- 🖧 Советы и рекомендации по использованию команды wget в системах Linux

- 🖧 Как использовать wget за прокси

cURL

Это инструмент командной строки, который пользователь может использовать для передачи данных, используя библиотеку libcurl, с удаленного сервера без необходимости взаимодействия с пользователем. cURL также может получать информацию о баннерах HTTP-серверов.

Чтобы использовать его для захвата баннеров, просто выполните команду:

см. также:

- 🖧 В чем разница между curl и Wget?

- ⚓ cURL – Как отобразить заголовки запроса и заголовки ответа

- 🖧 Curl загружает HTML вместо реального Zip-файла? Вот что нужно сделать

- ⚓ Выполнение POST-запроса с помощью Curl [Практические примеры]

- 🐳 Как опросить сокет Docker с помощью curl

- 🖧 Как установить тайм-аут в команде cURL

Заключение

На этапе сбора информации при тестировании на проникновение захват баннеров очень полезен, поскольку он помогает пентестерам получить информацию о версиях программного обеспечения объекта.

В дальнейшем это послужит отправной точкой при поиске уязвимостей в целевой системе.

Существует множество инструментов, которые мы можем использовать для захвата баннеров на этапе разведки, в зависимости от того, какой тип захвата баннеров вы хотите использовать, т.е. активный или пассивный захват баннеров.

С помощью этого руководства вы сможете выполнить захват баннеров на целевом сервере для обычных служб, которые запущены на целевом сервере.

¯\_(ツ)_/¯

Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.