Кибератаки попадают в заголовки новостей каждый день.

Пути, используемые преступниками, обширны, иногда сложны и скрытны, что является явным признаком постоянного совершенствования и множества исследований, чтобы подумать и найти лучший способ.

Эта статья не является составлением обширного списка инструментов “red team”, в ней перечислены те, которые часто используются преступниками в реальной жизни.

Напротив, ее цель – предоставить ценную информацию для red и purple тим, чтобы проактивно обнаруживать и отслеживать угрозы с большей точностью в режиме реального времени.

Red Team (Ред Тим) и Blue Team (Блю Тим) набор навыков команд

Некоторые онлайн (пассивная разведка) и офлайн (активная разведка) инструменты могут быть использованы для сбора разведданных и конфиденциальной информации о человеке, компании или стране.

Разведка

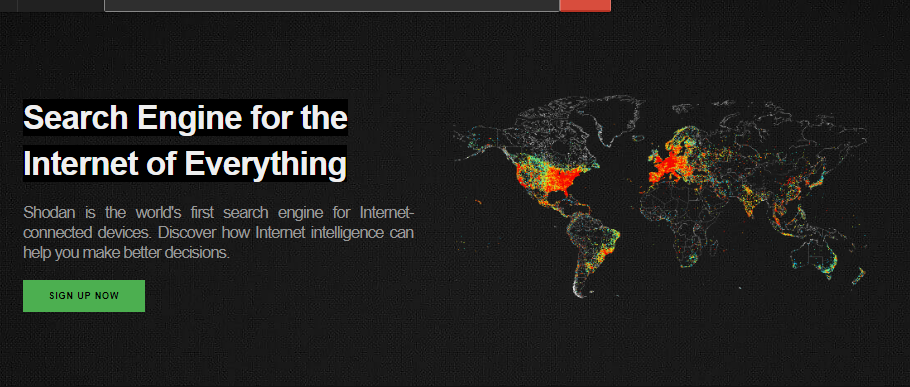

Shodan

Shodan – это поисковая система для идентификации устройств в Интернете.

В связи с широким распространением IoT-устройств в сетях Интернета и, в целом, с низким уровнем безопасности, эти устройства являются привилегированной отправной точкой с точки зрения атаки.

Google Dorks

Google-дорки и Google Hacking Database: Поисковые системы – лучший друг для поиска информации, собранной и проиндексированной автоматическими ботами.

Мы можем определить отдельные запросы, так называемые “google-dorks”, которые могут раскрыть скомпрометированную и иногда конфиденциальную информацию о целевом поиске.

см. также:

- 🕵️ dorkscout: автоматическое сканирование google дорков

- Поиск общедоступной среды Grafana с Google дорками

- DorkMe – поисковик Google дорков

- Коллекция Google список дорков для SQL инъекции- SQL дорки 2018

- Прекратите использовать Trello в качестве менеджера паролей (как получить пароль пользователей с помощью Google Dorks)

Crt.sh

crt.sh – это полезная распределенная база данных с веб-интерфейсом для поиска SSL-сертификатов и журналов прозрачности сертификатов.

С помощью этого инструмента можно обнаружить доменные имена, внутренние сертификаты с внутренними именами/доменами, электронную почту или другую конфиденциальную информацию.

см. также:

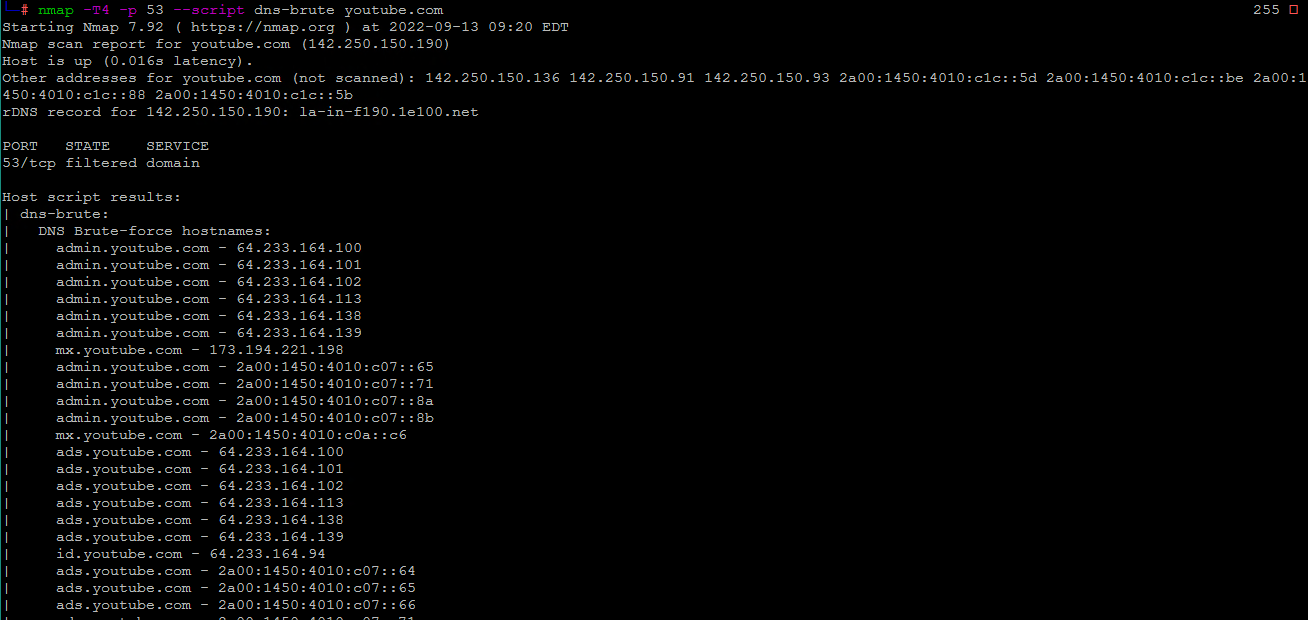

Nmap

Nmap – один из самых известных инструментов для активной разведки.

Он очень интуитивно понятен и представляет собой мощный сканер с множеством функций, способный обнаруживать уязвимости, связанную информацию и даже запускать множество эксплойтов (nse-скриптов).

Поиск лазеек

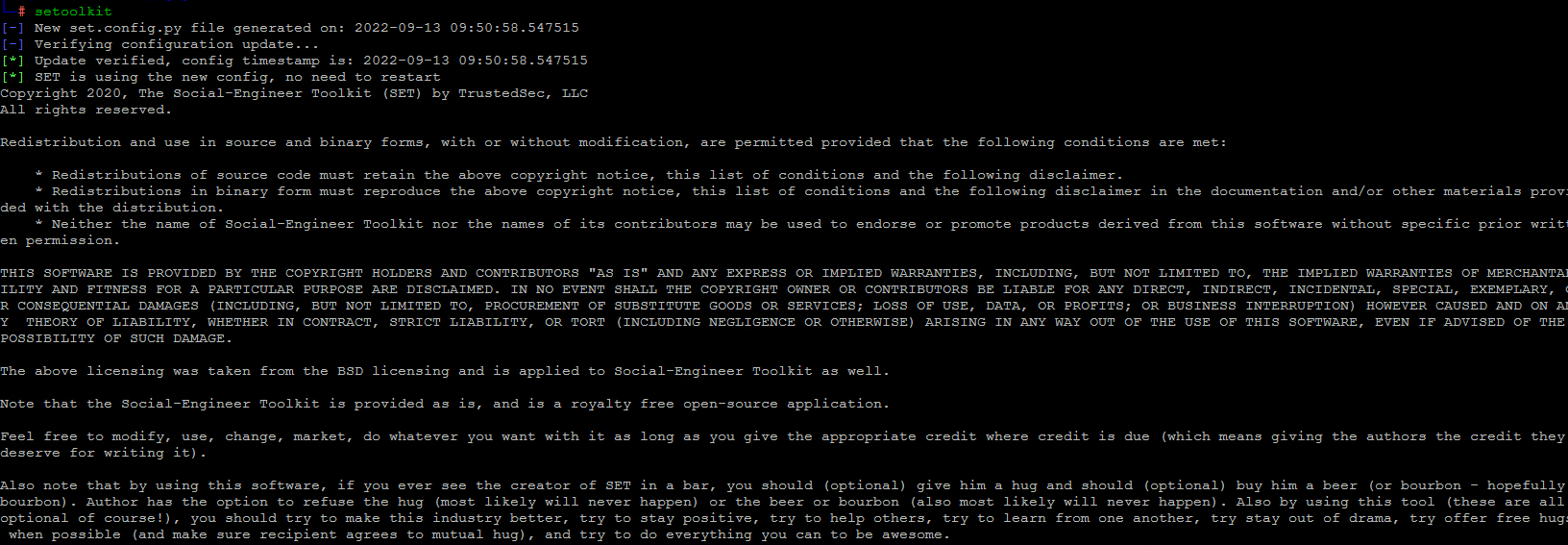

SET

Social Engineering Toolkit (SET) – это инструмент с открытым исходным кодом, который объединяет множество заранее рассчитанных атак и техник для целей социальной инженерии.

Этот инструмент включает в себя клонирование легитимных веб-сайтов, доставку кампаний социальной инженерии, рассылку массовых электронных писем и так далее.

Ранее упоминали этот иснструмент:

- 21 лучший инструмент Kali Linux для взлома и тестирования на проникновение

- PwnPi – дистрибутив пентеста для Raspberry Pi

Invoke-Obfuscation

Invoke-Obfuscation – это инструмент, способный обфусцировать скрипты и команды командной оболочки.

С помощью этого инструмента злоумышленники могут создавать собственные обфусцированные скрипты, чтобы обойти обнаружение антивирусных средств и EDR.

Macro_pack $

Macro_pack – это инструмент для автоматизации обфускации и генерации документов MS Office, VB-скриптов и других форматов для red team.

Например, этот инструмент может быть полезен для запуска CobalStrike непосредственно из документа Word – обычного метода работы вредоносного ПО Emotet.

Доставка и эксплуатация

Gophish

Gophish – это набор инструментов для борьбы с фишингом с открытым исходным кодом, который позволяет организовать и провести фишинговые атаки и тренинги по повышению осведомленности о безопасности.

см. подробнее:

- 🎣 Как запустить симуляцию фишинговой атаки с помощью GoPhish

- Gophish – Инструмент для фишинга с открытым исходным кодом

- 🐠 Mip22 : Продвинутый инструмент фишинга

- 🎣 Фишинговый набор для Chrome

- 🎣10 лучших инструментов для фишинга

The Browser Exploitation Framework

BeEF – это краткое название The Browser Exploitation Framework.

Это структура безопасности, которая позволяет использовать векторы атак со стороны клиента.

BeEf обходит периметр и позволяет получить доступ к цели, используя преимущества простого веб-браузера.

👥 Руководство по фреймворку для взлома BEeF

Повышение привилегий

После успешного выполнения предыдущих этапов и получения точки опоры пришло время повысить наши привилегии на целевой машине (privesc).

Наиболее часто используемым сценарием в области privesc является эскалация прав пользователя до admin или root.

BloodHound

BloodHound – самый известный инструмент в наступательной части кибербезопасности.

Этот инструмент полезен как для red, так и для blue команд и используется для визуализации сетей active directory (AD), выявления списков контроля доступа, пользователей и отношений.

Для использования BloodHound необходим действующий пользователь AD.

Его можно получить из утечки баз данных или путем отравления внутренней сети, например, воспользовавшись инструментом Responder.

см. подробнее:

- 🐍 Aclpwn.Py – Эскалация привилегий на основе ACL в Active Directory

- 👥 ADEnum – инструмент, который автоматизирует перечисление Active Directory

- 📜 Security Assessment: скрипты для автоматизации какой-либо части оценки безопасности / уязвимости

PowerUp

PowerUp – это инструмент PowerShell, способный проверять неправильную конфигурацию и выполнять множество атак для повышения привилегий в системах Windows.

Этот инструмент предлагает модули и техники для злоупотребления уязвимыми службами и другими возможностями эскалации.

PowerUpSQL – Инструмент PowerShell для атаки на SQL Server

PEASS – Privilege Escalation Awesome Scripts SUITE

PEASS – это инструмент, способный находить возможности повышенияп ривилегий для операционных систем Windows и Linux/Unix* и MacOS.

Инструмент выводит результаты с красивыми цветами, что позволяет легко распознать неправильную конфигурацию.

Боковое перемещение

На этом этапе наступает время для внутреннего перемещения по сети, чтобы найти наиболее ценные активы и получить доступ к другим сетям в зависимости от первоначального масштаба.

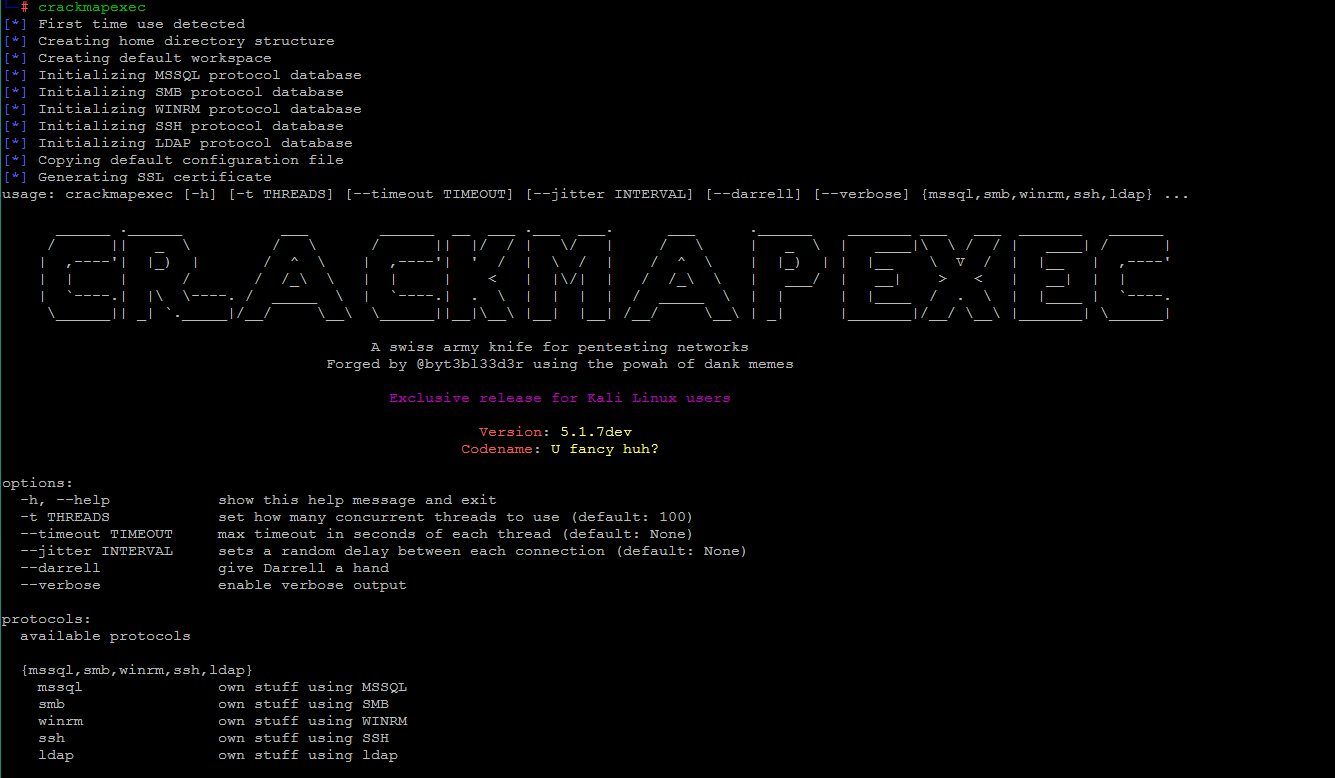

CrackMapExec

CrackMapExec – это “швейцарский армейский нож для пентеста сетей”.

Он оценивает и использует уязвимости в среде active directory.

Используя Mimikatz для получения учетных данных, он перемещается по активному каталогу.

- CrackMapExec – Пентест ресурсов Active Directory

- 👥Как заполучить доступ к учетной записи локального администратора?

- ✗Redhunt OS – виртуальная машина для эмуляции угроз ИБ ✗

LaZagne

Проект LaZagne – это инструмент для восстановления паролей, способный извлекать пароли отовсюду.

Имея эти секреты, специалист red team может двигаться, получая доступ к другой системе, доступной в сети.

LaZagne – средство восстановления паролей для Windows и Linux

Impacket

Impacket – это набор классов Python для работы с сетевыми протоколами.

Impacket ориентирован на предоставление низкоуровневого программного доступа к пакетам и имеет множество автономных скриптов для различных сценариев эскалации и доступа.

🖧 LDAP-Password-Hunter : Охотник за паролями в базе данных LDAP

CobaltStrike

Cobalt Strike – это мощный пакет для пост-эксплуатации и эмуляции долгосрочного агента.

Metasploit

Metasploit Framework – это инструмент, который предоставляет информацию об уязвимостях безопасности и используется для эксплуатации уязвимостей и повышения привилегий на целевой машине.

Этот инструмент может генерировать множество настраиваемых полезных нагрузок, управлять жертвами (ботами) через свой C2-сервер и многие другие функции.

см. подробнее:

- Как использовать reverse shell в Metasploit

- 💉 Как установить Metasploit Framework на CentOS 8 / CentOS 7

- 🐉 Как запустить Metasploit Framework в Kali Linux 2020.x

- 🐲 Интеграция OpenVAS и Metasploit – Как использовать OpenVAS в Metasploit

- ✈️ Как создать учебную среду для Metasploitable 2

- ✈ Mad-Metasploit – пользовательские модули, плагины и скрипты Metasploit

- 👨💼 Kage – графический интерфейс пользователя для Metasploit Meterpreter и обработчика сеансов

- Как установить свой баннер в Metasploit

- Шпаргалка по Metasploit

Заключение

В этой статье был представлен основной перечень инструментов “red team”.

¯\_(ツ)_/¯ Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.