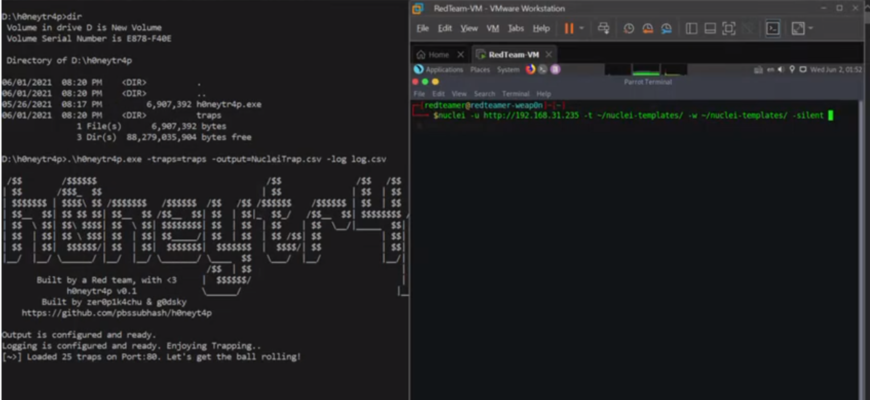

h0neytr4p

Honeytrap (он же h0neytr4p) – это простой в настройке и развертывании honeypot для защиты от веб-разведки и эксплойтов.

💯 BlueGhost – сетевой инструмент, предназначенный для помощи BlueTeam в бане атакующих серверы Linux

Как это работает?

Синие команды могут создать ловушку для каждой уязвимости, эксплойта или техники разведки, поместить ее в папку /traps и перезапустить h0neytr4p.

Система автоматически перезагрузит конфигурацию и запустит h0neytr4p.

От чего он защищает?

h0neytr4p был создан в первую очередь для того, чтобы устранить боль от создания уязвимого приложения для публичных honeypots.

Хотя нельзя отрицать тот факт, что создание сквозного уязвимого приложения может иметь свои преимущества, нам нужно что-то гибкое и быстрое для создания ловушек для пресловутых плохих парней.

Вот некоторые из распространенных примеров использования:

Допустим, вы получили сообщение о том, что некая XXX группа нацелилась на веб- RCE 1day, и вы хотите обнаружить попытки эксплуатации или разведки, вы находитесь в нужном месте.

Вы хотите узнать, кто сканирует вашу внешнюю поверхность атаки с помощью новых передовых инструментов, таких как nuclei или nmap?

Этот инструмент справится с этой задачей.

Как его развернуть?

Инструмент был создан на базе Golang, что означает, что он может быть легко скомпилирован под вашу платформу и архитектуру сервера/машины.

git clone https://github.com/pbssubhash/h0neytr4p cd h0neytr4p go build main.go