APKHunt – это мощный инструмент, используемый в пентесте приложений Android.

Android app pentest, сокращенно от Android application penetration testing, – это процесс анализа Android-приложения на предмет потенциальных уязвимостей безопасности. APKHunt – это инструмент, который помогает обнаружить уязвимости и слабые места в приложениях Android.

APKHunt – это инструмент с открытым исходным кодом, разработанный специально для пентеста приложений для Android.

Он может выполнять ряд функций, таких как извлечение метаданных, обратный инжиниринг, сканирование уязвимостей и многое другое.

Удобный в использовании инструмент можно легко загрузить и установить на любую систему.

Одним из наиболее значимых преимуществ APKHunt является его способность извлекать метаданные из приложений Android.

К ним относятся такие детали, как название приложения, имя пакета и код версии.

Эта информация очень важна для пентестинга приложений Android, поскольку она помогает определить функциональность приложения и потенциальные уязвимости.

APKHunt также предоставляет возможности обратного инжиниринга.

Эта функция важна для выявления скрытых функций и потенциальных уязвимостей, которые могут быть не видны через интерфейс приложения.

Она позволяет пентестерам декомпилировать приложение, проанализировать код и получить более глубокое понимание того, как функционирует приложение.

Рекомендуется проводить эти тесты в виртуальной лаборатории и использовать приложения, доступные для пентестирования. В случае, если вам необходимо провести тестирование на проникновение в другие приложения, убедитесь, что вы получили согласие от вовлеченных сторон, чтобы избежать нарушения закона.

Особенности

- Сканирование нескольких APK-файлов по определенному пути или папке.

- Охватывает большинство тестовых случаев фреймворка OWASP MASVS, связанных с SAST (статическое тестирование безопасности приложений).

- Для простоты использования конечными пользователями результаты отображаются в формате TXT.

- Низкий процент ложных срабатываний призван определить и выделить точное местоположение потенциальных уязвимостей в исходном коде.

- Высокая точность процесса сканирования достигается за счет использования определенных правил, созданных для поиска конкретных уязвимостей безопасности.

Установика APKHunt

Чтобы установить и использовать APKhunt для пентестинга android-приложений, мы должны клонировать инструмент из его репозитория на GitHub с помощью команды:

После завершения загрузки мы можем перейти в каталог и установить необходимые зависимости с помощью следующих команд.

JADX:

Dex2jar:

Использование

Чтобы использовать APKHunt для тестирования приложений android на проникновение, мы выполняем команды, используя приведенный ниже синтаксис.

Опции

- -h – используется для отображения справки.

- -l – используется для записи результатов в текстовый файл во время тестирования android-приложений на проникновение.

- -m – используется для указания пути к папке во время проверки нескольких приложений.

- -p – используется для указания пути к apk-файлу.

Проведение пентеста приложений android

Проверка одного приложения

При выполнении пентеста одного android-приложения с помощью APKHunt нам просто нужно указать местоположение приложения, которое необходимо просканировать.

В данном случае мы будем использовать Damn Vulnerable Banking Application, которое является намеренно уязвимым приложением, используемым начинающими тестерами на проникновение.

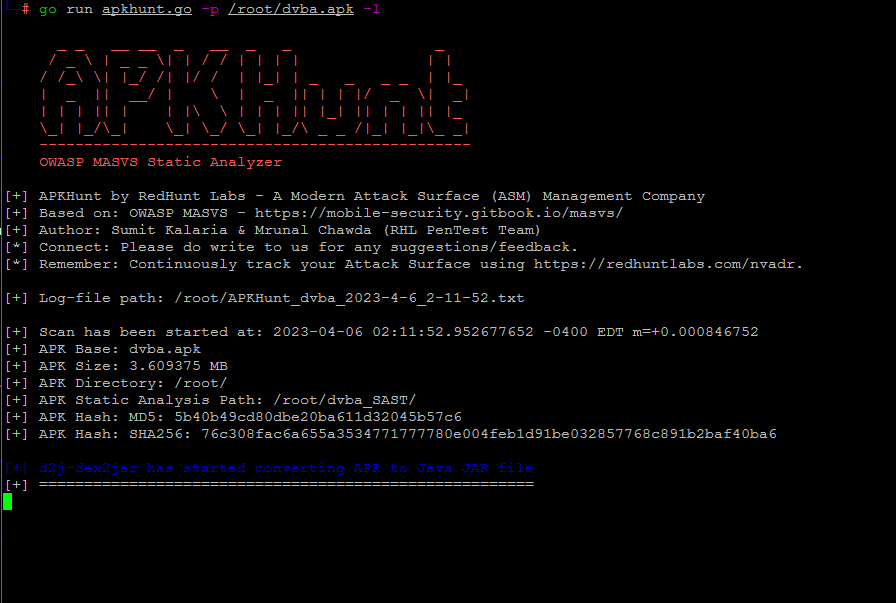

Чтобы запустить проверку на проникновение в приложение, мы используем команду с приведенным ниже синтаксисом:

Если вы хотите логи результатов пентеста приложения android, вы можете добавить флаг -l в конце команды, как показано ниже.

Отчет о пентесте одного приложения

Результаты пентеста приложений APKHunt android структурированы в том порядке, в котором проводилось сканирование.

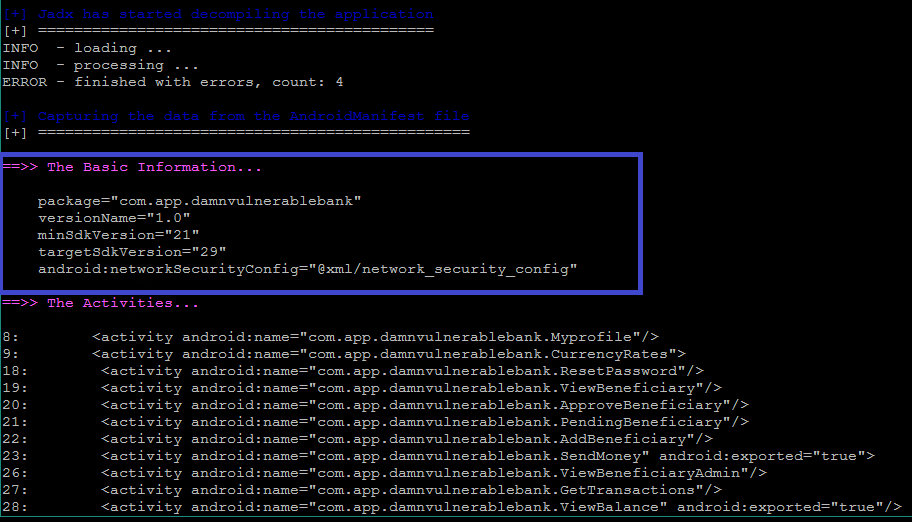

Основная информация о приложении идет первой, как показано на рисунке ниже.

Поскольку APKHunt проверяет уязвимости приложений на основе фреймворка OWASP MASVS, он будет проверять уязвимости только в областях, описанных в фреймворке.

В качестве пентестера рекомендуется практически попытаться использовать уязвимости, найденные в ходе сканирования.

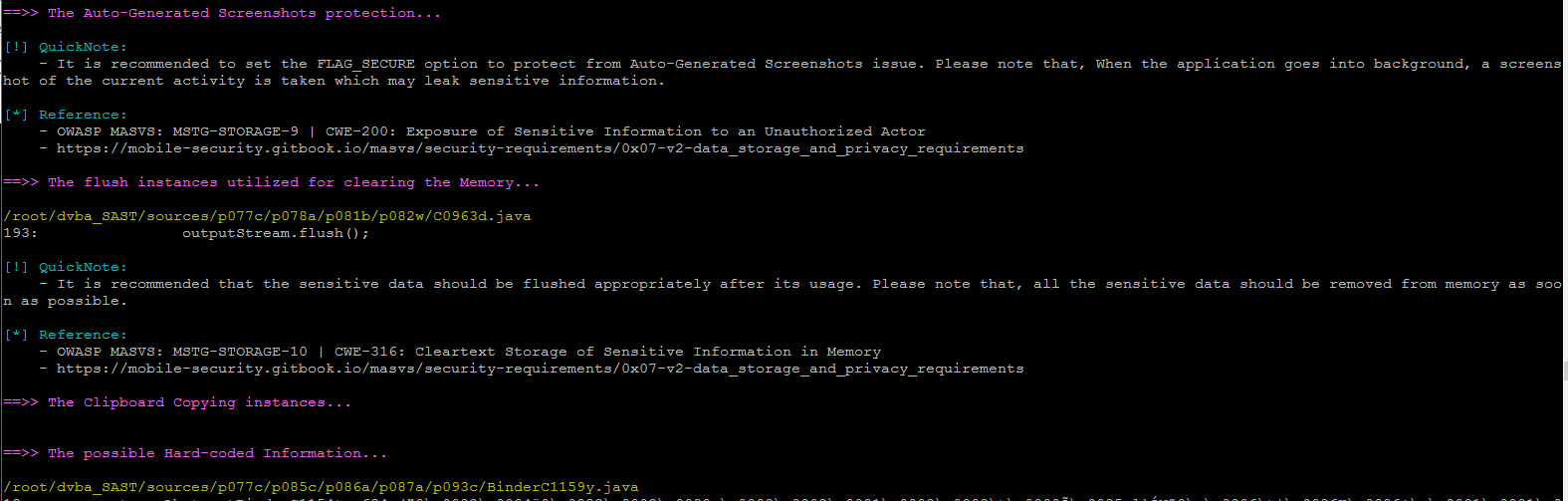

APKHunt также предоставляет пользователю рекомендации по устранению проблем, обнаруженных в ходе пентеста приложений android.

На изображении, показанном ниже мы видим проблему, найденную в приложении, которое мы тестировали, и рекомендации от APKHunt.

Тестирование нескольких приложений

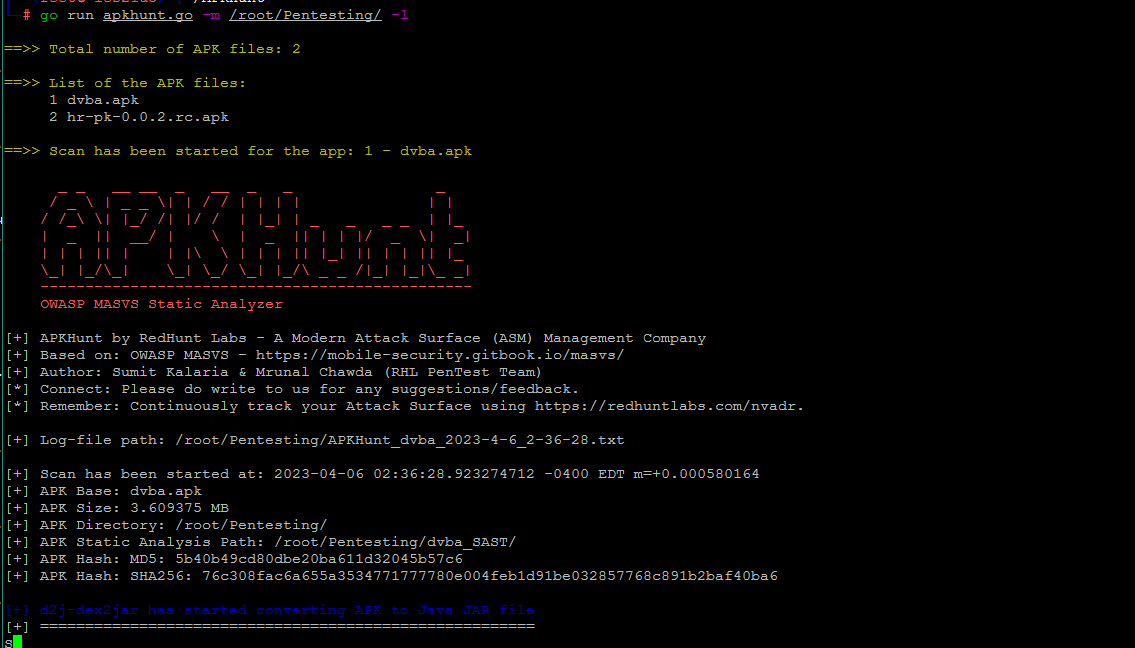

При проведении пентеста нескольких приложений android команда, которую мы выполняем для сканирования, немного отличается от команды для одного приложения.

Для нескольких приложений необходимо указать папку, в которой находятся приложения, как показано в приведенном ниже синтаксисе.

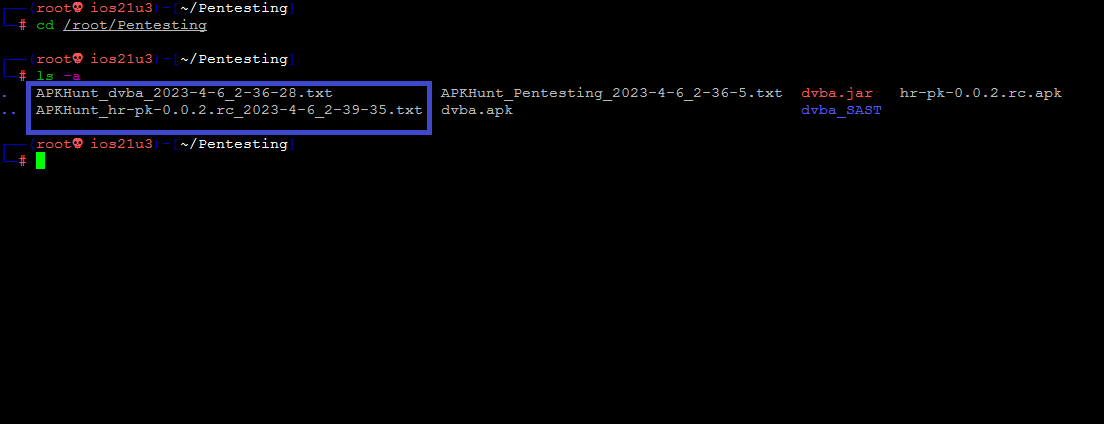

В нашем случае приложения, Damn Vulnerable Banking APP и InsecureShop, находятся в папке “Pentesting”, поэтому мы выполняем команду, как показано на рисунке ниже.

Как показано на изображении выше, мы видим, что сканируется в общей сложности два файла приложения из списка APK.

Отчет о пентесте нескольких приложений

В случае, когда пользователь проводит пентест нескольких приложений, он получает отчет о каждом просканированном приложении в текстовом файле, как показано на изображении ниже.

Отчеты пентеста, создаваемые при тестировании нескольких приложений android, аналогичны отчетам, создаваемым при тестировании на проникновение одного приложения.

Каждый отчет будет содержать только содержимое соответствующего приложения.

Заключение

Еще одной важной особенностью APKHunt является возможность сканирования уязвимостей.

Инструмент может сканировать приложения Android на наличие известных уязвимостей, включая SQL-инъекции, межсайтовый скриптинг (XSS) и небезопасное хранение данных.

Это позволяет специалистам по тестированию на проникновение выявлять и устранять проблемы безопасности до того, как ими смогут воспользоваться злоумышленники.

¯\_(ツ)_/¯

Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.

см. также:

- 🖼️ Обзор инструментов обратного поиска изображений в целях поиска оригинального источника

- 🤖 Andriller – форензика телефона Android на Kali Linux

- 🐠 Mip22 : Продвинутый инструмент фишинга

- 🐉 Как удаленно следить за любым устройством Android

- 🤖 ShotDroid – инструмент пентеста для Android

- 🤖 Бесплатный набор инструментов для тестирования на проникновение Android и оценки рисков