При атаках pastejacking хакеры используют вредоносную программу для замены содержимого буфера обмена пользователя другим набором данных, например, вредоносным URL, паролем или другой конфиденциальной информацией.

Когда пользователь пытается вставить оригинальное содержимое, вместо него вставляются вредоносные данные, что может привести к различным видам киберугроз, таким как фишинговые атаки, заражение вредоносным ПО или кража конфиденциальных данных.

В сегодняшнем подробном руководстве мы познакомимся с опасной эксплуатацией под названием pastejacking. В этой статье мы узнаем

- Что такое pastejacking.

- Как избежать pastejacking.

- Практическое применение pastejacking в нашей Kali Linux.

Что такое pastejacking?

Pastejacking – это опасная техника атаки, с помощью которой злоумышленник может контролировать буфер обмена жертвы и вставлять вредоносные коды в целевую машину, после чего злоумышленник получает контроль над машиной жертвы.

Pastejacking или перехват буфера обмена – это метод, который используют вредоносные веб-сайты для получения контроля над буфером обмена на компьютере жертвы и изменения его содержимого на вредоносное без ведома жертвы.

Pastejacking – это эксплуатация, при которой содержимое буфера обмена заменяется вредоносными строками, например, ссылкой на вредоносный веб-сервер, вредоносным кодом или командами.

Пример: Пользователь просматривает веб-страницы и находит какую-то полезную для него команду.

Команда копируется пользователем, но если это pastejacking, то пользователь не копирует обычную на вид полезную команду.

Пользователь даже не знает, что он скопировал вредоносную команду вместо обычной.

Когда он вставит и выполнит команду в терминале Linux или Windows powershell, его машина будет взломана.

Как избежать pastejacking?

Избежать этого вида атак очень просто.

Мы не должны копировать и вставлять команды с веб-сайтов в терминал напрямую.

Хорошей практикой является ввод необходимых команд.

В случае, если нам необходимо скопировать команды с веб-сайтов, мы можем скопировать их, но перед тем, как вставить их непосредственно в терминал, мы должны вставить их в текстовый редактор, такой как блокнот, mousepad, leafpad и т.д.

Если это вставка, то в текстовом редакторе будет показано, какую команду мы вставили.

Терминал также может показать нам, но мы не должны пробовать это из соображений безопасности.

- Не следует копировать команды с веб-сайтов, лучше набирать их самостоятельно

- Для очень длинных команд перед вставкой в терминал или powershell проверяйте команду, вставляя ее в текстовый редактор.

- Включите уведомления буфера обмена: Некоторые операционные системы позволяют включить уведомления буфера обмена, которые будут уведомлять нас каждый раз, когда что-то копируется в буфер обмена. Это поможет вам отследить любые подозрительные действия и защитить конфиденциальную информацию.

- Используйте менеджер паролей с автозаполнением: Такие менеджеры паролей, как LastPass или 1Password, имеют функции автозаполнения, которые могут заполнить регистрационную информацию за вас без необходимости копирования и вставки.

- Используйте генератор веселых паролей: Вместо того чтобы использовать один и тот же старый скучный пароль, воспользуйтесь генератором забавных и причудливых паролей, который создает пароли типа “UnicornPizza88!” или “JellyfishRainbow123#”. Это может сделать процесс создания пароля более приятным и менее хлопотным.

Как использовать pastejacking?

В принципе, это может быть вызвано с веб-сайтов, поэтому хорошие знания в веб-разработке могут реализовать это, или мы можем просто использовать автоматизированные скрипты, такие как PasteJacker на нашей машине Kali Linux.

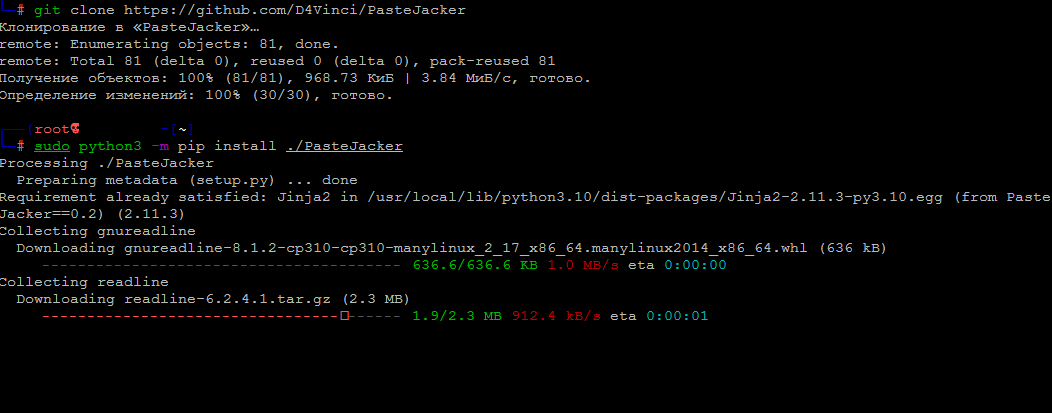

Чтобы использовать инструмент PasteJacker, нам нужно клонировать его из репозитория GitHub с помощью следующей команды:

Затем мы установим PasteJacker с помощью следующей команды:

Затем мы можем запустить инструмент PasteJacker в любом месте нашего терминала, применив команду:

После применения вышеуказанной команды главное меню программы PasteJacker будет выглядеть следующим образом:

Теперь мы можем использовать инструмент PasteJacker.

Меню показывает нам две опции.

Если мы собираемся использовать инструмент для Windows, то мы можем выбрать вариант 1, а для использования для Linux мы можем выбрать вариант 2.

Здесь для примера мы выбираем 2 и нажимаем Enter.

В первом варианте будет создана скрытая команда bash, которая загрузит и выполнит нашу полезную нагрузку msfvenom в системе жертвы с помощью wget

Второй вариант создаст обратное соединение с компьютером жертвы с помощью netcat.

В третьем варианте мы можем создать наши однострочные вредоносные команды и использовать их для выполнения pastejacking.

Мы можем использовать первый или второй вариант, которые также просты и автоматизированы, но мы не собираемся никому вредить, поэтому мы напишем не вредоносный однострочный пользовательский pastejacking для доказательства концепции.

Поэтому мы выбираем вариант 3.

Здесь нам нужно набрать нашу однострочную команду.

Мы можем использовать любую вредную команду для пользователей Linux, но мы набрали простую команду для отображения текста.

Далее нам нужно выбрать шаблон для вставки.

Здесь есть 3 типа методов вставки.

Для нашего примера мы выбрали вариант 2, т.е. вставку с помощью javascript.

Затем инструмент PasteJacker предложит ввести порт, мы можем оставить его пустым и нажать Enter, потому что по умолчанию порт будет 80.

Далее нам нужно набрать текст и дважды нажать Enter, чтобы закончить его.

Это будет обычная команда, мы можем набрать что угодно, чтобы привлечь внимание жертвы.

Инструмент PasteJacker запускает сервер localhost на порту 80.

Мы открываем браузер и переходим на наш localhost или 127.0.0.1 и видим обычную команду.

Если мы вставим ее и запустим, она изменится на нашу однострочную команду.

Мы можем даже модифицировать веб-страницу и придать ей вид реального сайта.

Для этого откроем в терминале корневой каталог пользователя:

Затем вводим cd и Enter, чтобы перейти в каталог пользователя root.

Затем мы можем изменить html-страницу с помощью следующей команды:

¯\_(ツ)_/¯ Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.

см. также: