Введение

Давно хотела написать статью про LOKI, уж больно нравился мне этот инструмент, однако все не доходили руки, про YARA такая же история. Сейчас видимо время пришло. Итак, двумя взаимно дополняющими себя инструментами, позволяющими использовать информацию об угрозах во время инцидента, являются Yara и Loki. Yara часто называют швейцарским армейским ножом для сопоставления шаблонов. Он был создан для того, чтобы помочь исследователям классифицировать вредоносные программы. Благодаря использованию булевых выражений и строк, образец вредоносного ПО может быть идентифицирован.

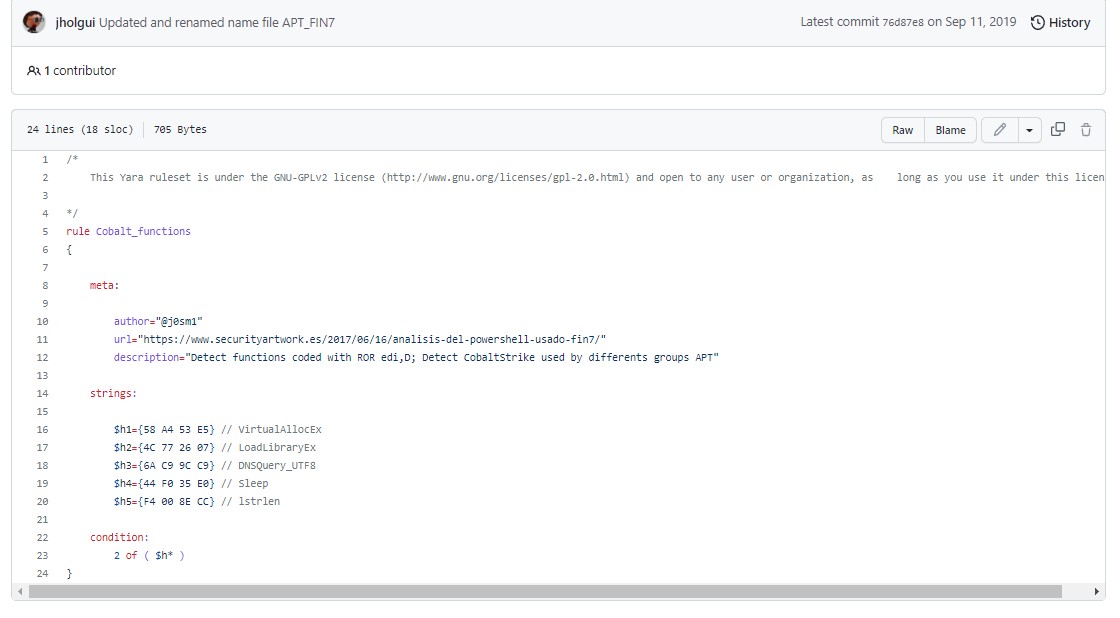

Например, правило Yara (https:/ / github. com/ Yara- Rules/ rules/ blob/ master/malware/ APT_ Cobalt. yar) для одной из разновидностей Cobalt Strike выглядит следующим образом:

Вышеприведенное правило настраивает Yara на предупреждение о любых строках, найденных как Cobalt_functions.

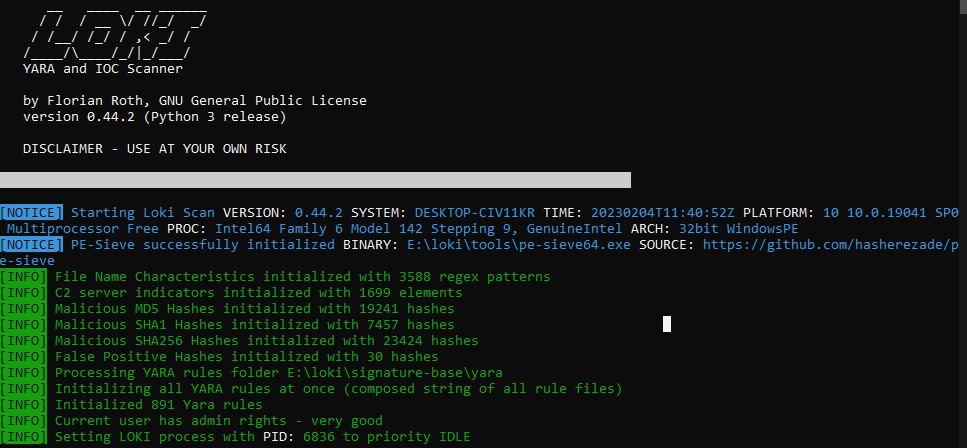

Yara как инструмент доступен для использования в исследованиях вредоносного ПО, но одной из полезных функций является возможность интегрировать функциональность Yara в другие инструменты. Одним из таких инструментов является Loki- простой IOC-сканер (https://github.com/Neo23x0/Loki). Эта легкая платформа позволяет аналитикам по реагированию на инциденты сканировать папки, файлы или даже целые тома на наличие таких IOC, как правила Yara, известных хэшей вредоносных файлов, IOC по именам файлов и известные C2 серверы. Из коробки, Loki имеет обширную библиотеку IOC, которая регулярно обновляется:

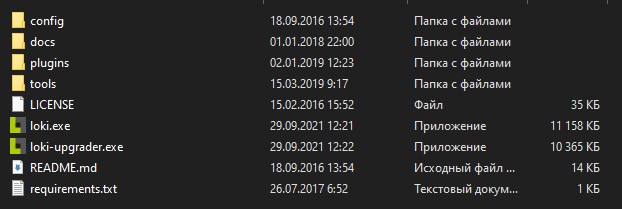

1. Чтобы проверить системный том на наличие определенных IOC, загрузите и извлеките Loki на USB-устройство устройство. Откройте папку Loki и найдите следующие файлы:

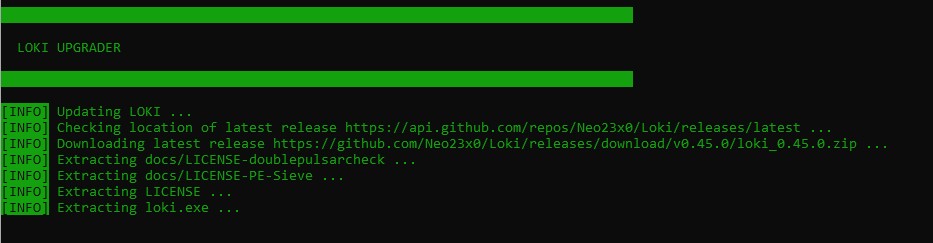

2. Прежде всего необходимо обновить Loki загрузив самые актуальные IOCs, поэтому щелкните правой кнопкой мыши на lokiupgrader и запустите его от имени администратора. Программа обновления запустится, обновляя исполняемый файл и файлы сигнатур. После завершения работы программа обновления закроется.

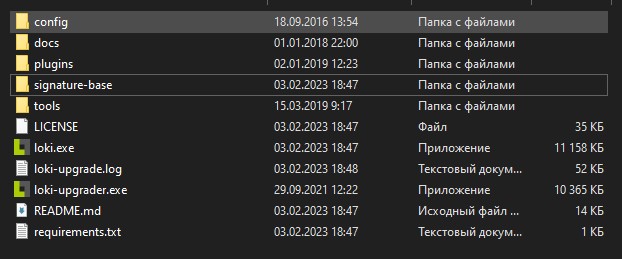

3. Вернитесь к файлу Loki, и новый файл под названием signaturebase будет был добавлен в каталог:

Эта папка содержит все IOC, по которым Loki может искать следы компрометации. Это также позволяет аналитикам, создающим свои собственные правила Yara, загружать их в файл, что дает им возможность настраивать инструмент под себя.

4. Чтобы запустить сканирование системы, щелкните правой кнопкой мыши на приложении loki и запустите его от имени администратора. Это приведет к запуску исполняемого файла и откроет следующее окно:

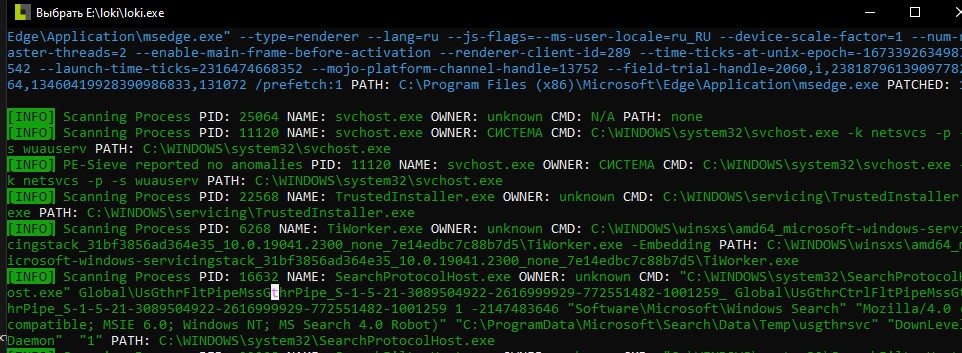

После обновления набора правил, Loki начнет поиск в системе в поисках любых подходящих шаблонов или IOCs

После завершения сканирования аналитик может зафиксировать все найденные артефакты и провести дальнейшее исследование. Еще одна ключевой особенностью является то, что Loki может быть развернут на нескольких системах как часть комплексной проверки систем, которые, возможно, были заражены вредоносным ПО. Например, аналитик по реагированию на инциденты может найти IOC атаки Petya ransomware, используя правила Yara, взятые у поставщика данных об угрозах, например, у Securelist Касперского, который включает в себя загрузку правил Yara.

Затем правила Yara могут быть переданы в Loki или другую платформу и использованы для сортировки подозрительных систем.

Количество инструментов, которые может использовать аналитик по реагированию на инциденты, растет с каждым днем. К ним относятся коммерческие и бесплатные инструменты, которые объединяют в себе различные каналы сбора информации об угрозах и функциональные возможности. Эти инструменты можно использовать проактивно для обнаружения и оповещения, а также для расследования текущих инцидентов. CSIRT (группа реагирования на инциденты компьютерной безопасности) должны предпринять целенаправленные усилия по изучению этих инструментов и внедрению их в свои процессы. Это поможет им в обнаружении и эффективном расследовании инцидентов.

Здравствуйте!

Это Дмитрий (Инстаграм: kupratsevich_dima), писал вам раньше про покупку сайта itsecforu.ru, но не получил ответа.

Возможно, что не устроила цена. Готов рассмотреть по рыночной оценке.

Мои контакты:

kupratsevich (Telegram)

kuprdimasites@gmail.com (Почта)

+79959176538 (Телефон/whatsapp)

Добрый день, спасибо, не продаемся 🙂