Сканирование портов – очень важная часть сбора информации о веб-сервисе.

Ранее мы рассказывали о сканерах портов Nmap, Masscan, Amap.

Но в сегодняшней статье мы расскажем о Naabu.

Мы установим и используем Naabu в нашей системе Kali Linux.

Ключевые особенности Naabu

- Быстрое и простое сканирование на основе SYN/CONNECT.

- Оптимизирован для простоты использования и экономии ресурсов.

- Автоматическая обработка дубликатов хостов между несколькими поддоменами.

- Интеграция NMAP для обнаружения сервисов.

- Поддержка конвейерного ввода / вывода для интеграции в рабочие процессы.

- Поддержка нескольких форматов вывода (JSON, файл, Stdout).

- Поддержка множества входных данных, включая нотацию HOST/IP/CIDR.

Установка Naabu в Kali Linux

Установить naabu в Kali Linux очень просто.

Для его установки нам нужно выполнить всего одну команду.

Команда выглядит следующим образом:

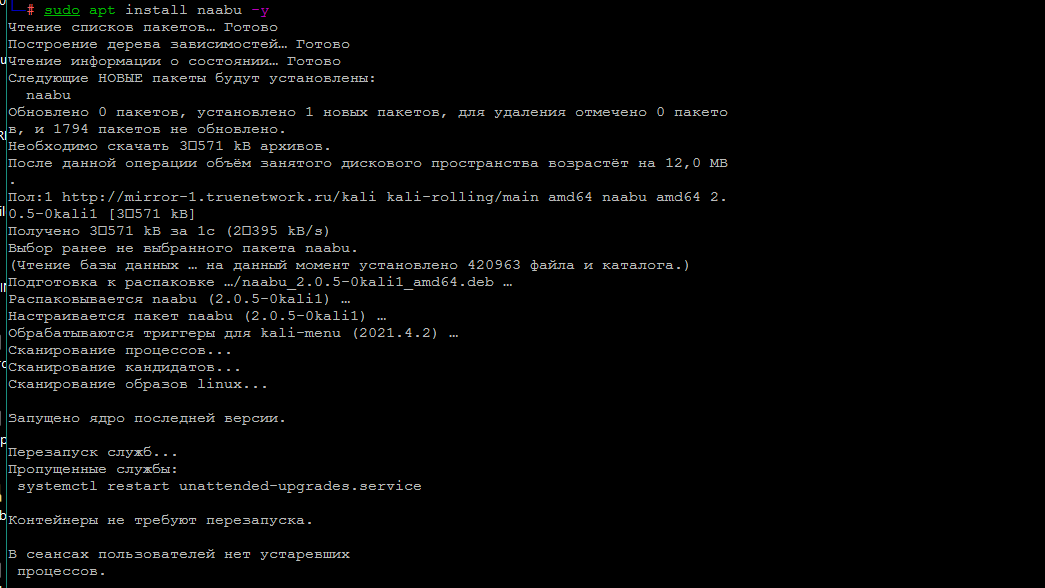

sudo apt install naabu -yНа следующем снимке экрана мы видим результат выполнения вышеуказанной команды, подтверждающий, что naabu установлен в нашей системе.

Теперь мы можем использовать naabu в Kali Linux.

Использование Naabu в Kali Linux

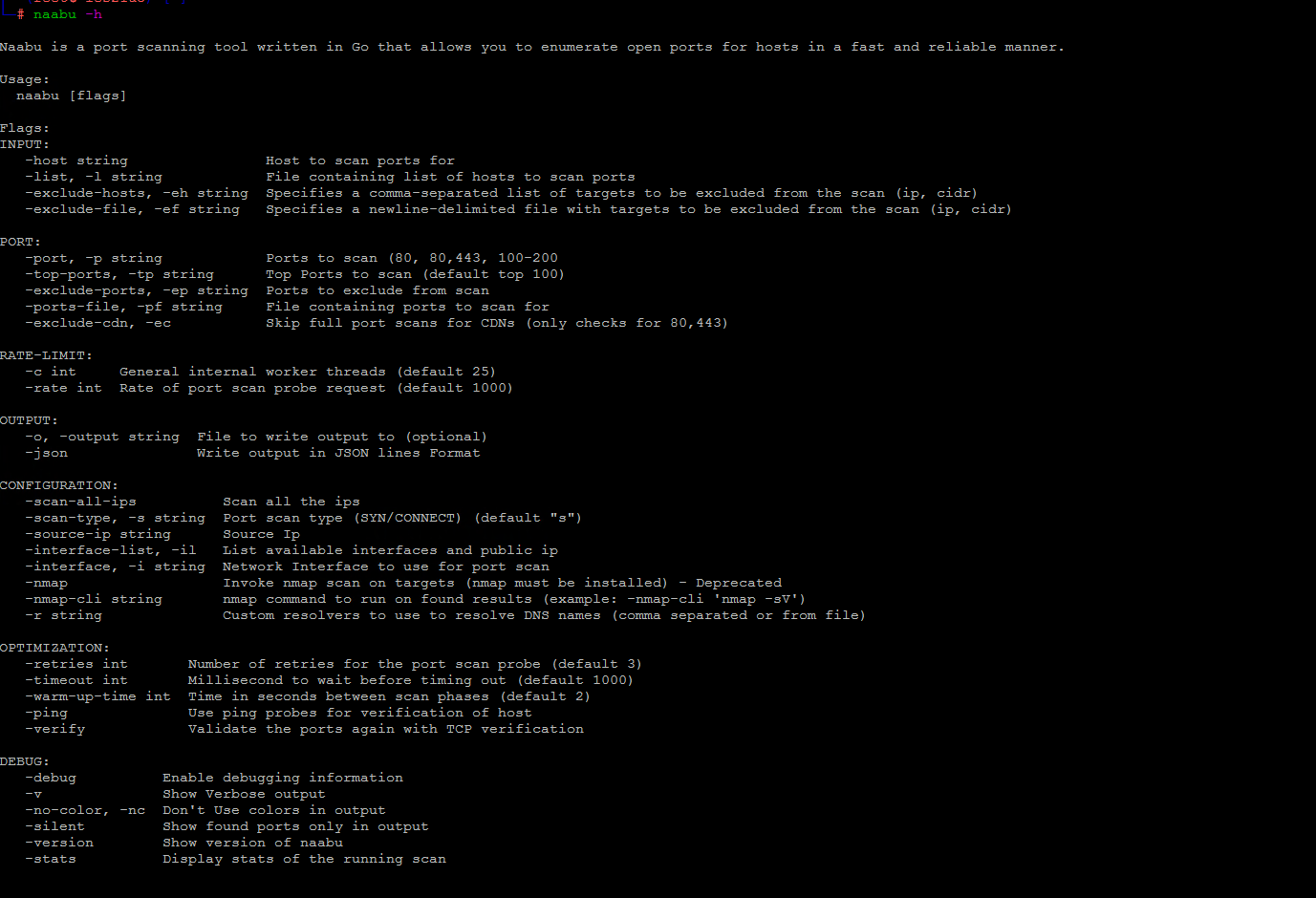

Как всегда, мы начнем с man-страницы (опции справки) naabu.

Чтобы проверить его использование, нам нужно выполнить следующую команду:

naabu -h

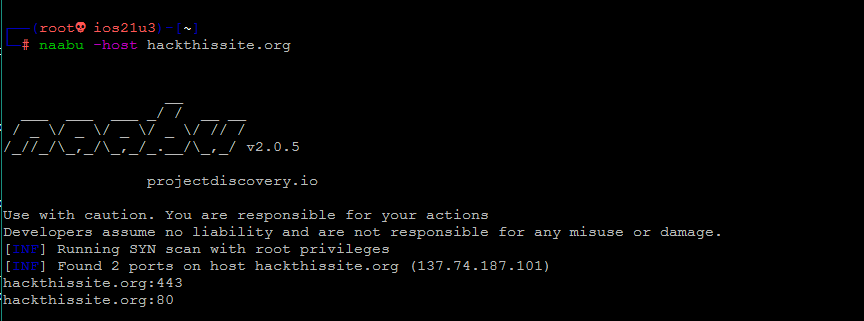

Теперь мы собираемся протестировать его на целевом хосте.

Для примера мы собираемся протестировать его на сайте hackthissite.org, поэтому нам нужно выполнить следующую команду:

naabu -host hackthissite.org

Мы видим, что naabu обнаружил два открытых порта на нашем целевом сайте.

Если мы ищем определенный номер порта, мы можем указать его с помощью флага -p.

naabu -p 80,21 -hosthackthissite.org

- -top-ports 100 : Сканирует 100 популярных портов nmap.

- -top-ports 1000 : Сканирует 1000 популярных портов nmap.

- -p – : Сканирует все порты от 1 до 65535.

Мы также можем указать, какие порты мы не хотим проверять.

Если мы не хотим проверять порты 21 и 80 на нашей цели, нам нужно выполнить следующую команду:

naabu -p - -exclude-ports 21,80 -hosthackthissite.org

Если нам нужно запустить naabu по списку целевых хостов, нам нужно иметь текстовый файл хостов (один хост в одной строке), затем выполнить следующую команду в терминале:

naabu -list hosts.txtМы просканировали все порты целевых хостов.

Мы можем использовать флаг -json в конце, чтобы получить результат в формате строк JSON.

Мы можем использовать флаг -o для сохранения результатов в файл.

Также мы можем просто использовать флаг -silent, чтобы увидеть результат только на выводе.

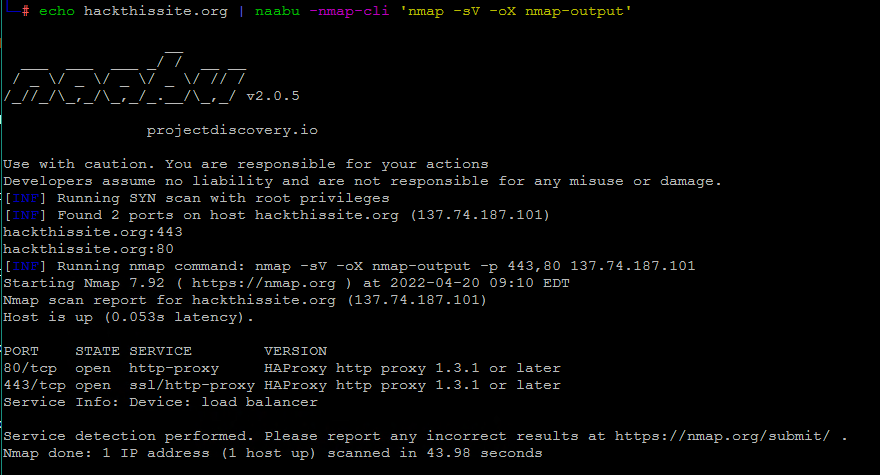

Интеграция с Nmap

Мы можем использовать Naabu и Nmap вместе, Nmap будет очень полезен для обнаружения сервисов, работающих на порту.

В нашей системе установлен nmap, и для этого нам нужно использовать nmap-cli.

Итак, наш пример команды будет выглядеть следующим образом

echohackthissite.org | naabu -nmap-cli 'nmap -sV -oX nmap-output'

На следующем скриншоте видно, что Naabu прекрасно работает с nmap:

Заключение

Итак, в этой статье мы узнали о Naabu, простом, быстром и надежном сканере портов в нашей системе Kali Linux.

Naabu довольно прост и легок в использовании.

Он также очень быстрый.

¯\_(ツ)_/¯ Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.