В этом руководстве мы собираемся добавить еще один инструмент сканера безопасности веб-приложений в наш список инструментов под названием “Sitadel”. Sitadel – это обновление для WAScan, делающее его совместимым с python >= 3.4.

Это позволяет вам более гибко писать новые модули и реализовывать новые функции.

Функции

- Обнаружение сетей доставки контента

- Определение уровня риска для сканирования

- Система плагинов

- Доступен образ Docker для сборки и запуска

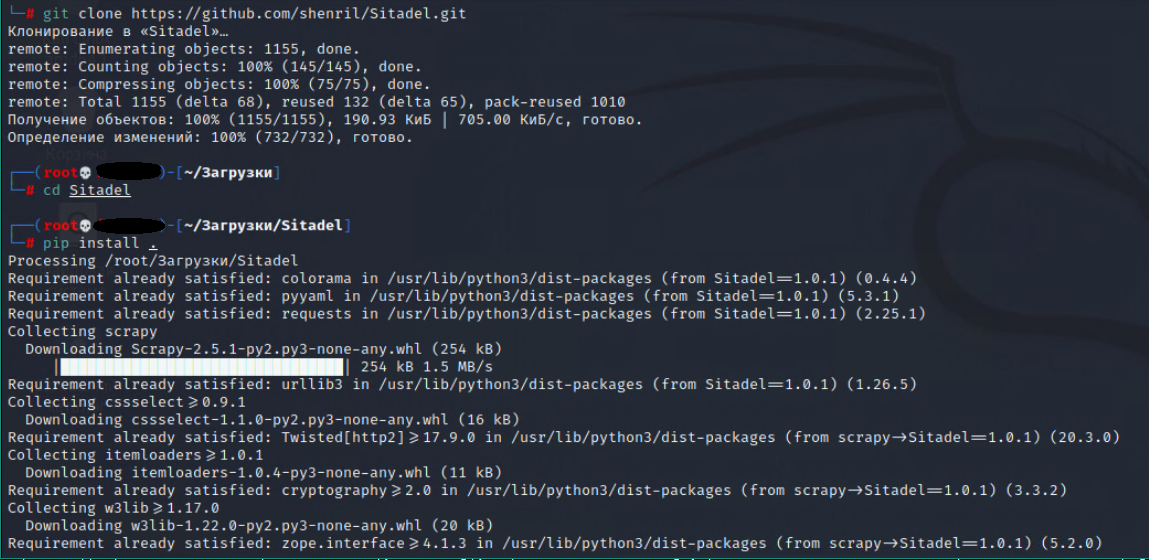

Установка Sitadel

На этот раз мы будем следовать самому простому способу установки этого инструмента.

Утилита Git предустановлена в каждой системе debian, поэтому мы можем загрузить любой инструмент с помощью команды “git clone”.

После загрузки проекта с github нам нужно установить в систему еще одну утилиту под названием “pip”.

Теперь, пока утилита не загружена, мы можем дать нашему разуму немного отдохнуть .

git clone https://github.com/shenril/Sitadel.git cd Sitadel apt install pip pip install . pip3 install .

Вот и все, теперь мы можем работать с этим инструментом без каких-либо проблем.

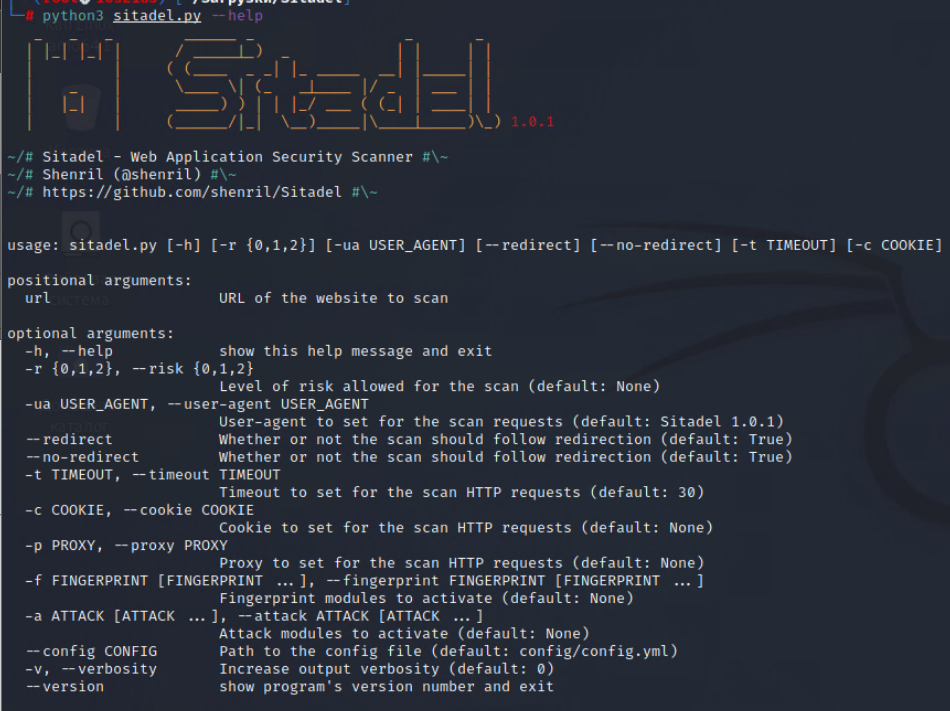

Давайте начнем исследовать все преимущества этого инструмента, используя его функции по очереди.

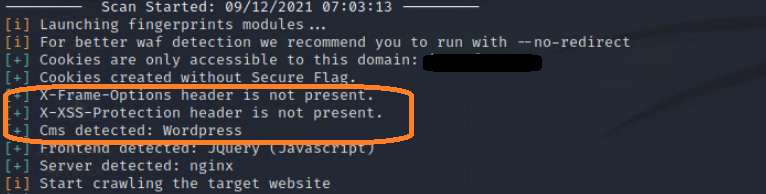

Отсутствующие заголовки безопасности

Простыми словами, вам нужно только ввести имя домена, о котором вы хотите получить информацию, и он покажет вам все детали на терминале.

Как вы можете видеть, например, на изображении ниже, когда мы указываем домен, он сначала выдает нам то количество заголовков безопасности, которые отсутствуют в веб-приложении.

python3 sitadel.py https://hackme.com

Также инструмент умеет производить обнаружение CMS и WAF.

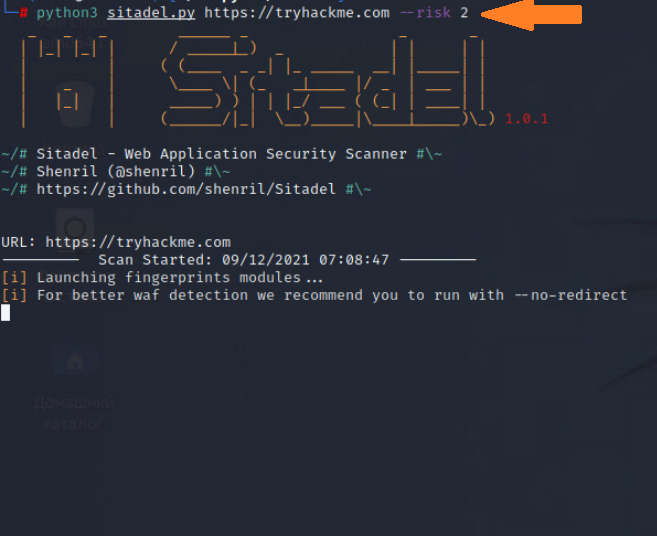

Как повысить уровень риска

В основном функция уровня риска, предоставляемая этим инструментом, используется только для обнаружения более полезных материалов из веб-приложения.

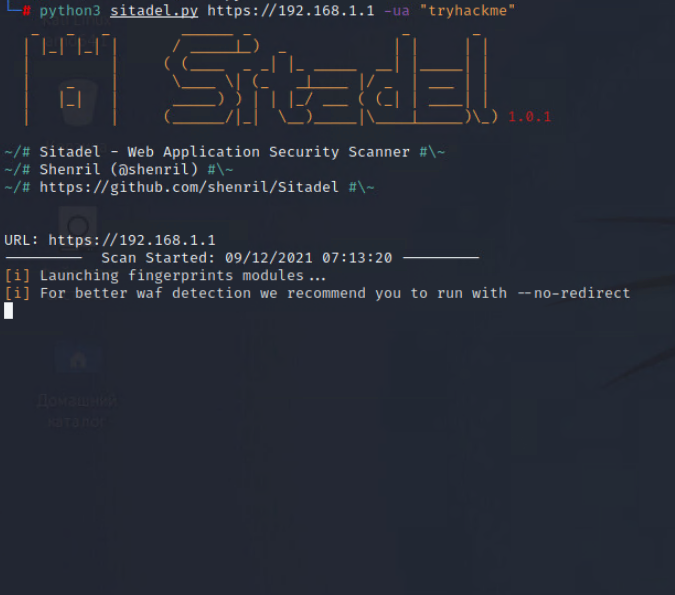

Пользовательский user agent

Это очень полезно для каждого тестировщика на проникновение, чтобы сделать себя полностью защищенным, и эти же функции объединяются, чтобы скрыть свою истинную личность.

Как вы можете видеть, мы ввели поддельные данные юзер агента, чтобы каждый запрос записывался в логи веб-сервера жертвы как tryhackme.

python3 sitadel.py http://192.168.1.11 -ua "tryhackme"

Мы сделали это, и, как вы можете увидеть, каждый лог приходит с тем же юзер агентом пользователя, который мы установили на атакующем терминале.

См. также: