Если вы знаете врага и знаете себя, вам не нужно бояться результата сотен сражений. – Сунь Цзы.

Разведка необходима каждому специалисту по тестированию на проникновение или инженеру по безопасности, работающему над проектом пентеста.

Знание правильных инструментов для поиска или обнаружения конкретной информации помогает пентестеру узнать больше о цели.

В этой статье будет рассмотрен список онлайн-инструментов, которые профессионалы по безопасности могут использовать для поиска конкретной информации и использования цели.

- Как найти стек технологий цели.

- BuiltWith

- Wappalyzer

- Раскрытие поддоменов целевого сайта

- Dnsdumpster

- nmmapper

- Spyse

- Как найти адреса электронной почты

- Hunter

- EmailCrawlr

- Skrapp

- Как найти папки и файлы на сайтах

- URL Fuzzer

- Различная информация

- Shodan

- Инструменты для поиска экплойтов

- Packet Storm

- Exploit-DB

- Vulnerability-Lab

- Заключение

Как найти стек технологий цели.

Прежде чем найти или обнаружить адреса электронной почты и другую внешнюю информацию, относящуюся к цели, необходимо найти стек технологий цели.

Например, знание того, что цель создана с помощью PHP Laravel и MySQL, помогает пентестеру выяснить, какой тип эксплойта использовать против цели.

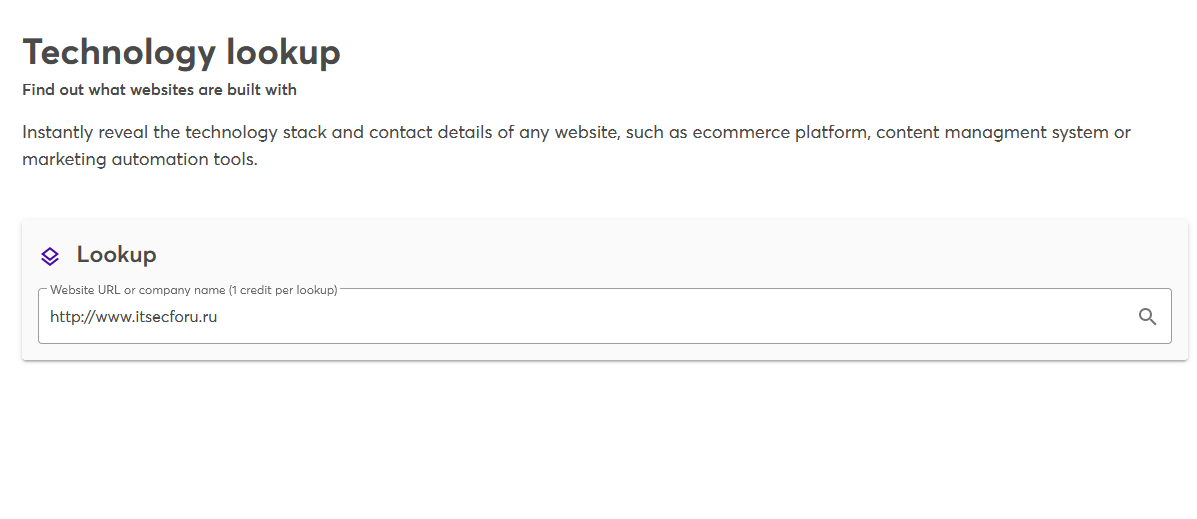

BuiltWith

BuiltWith – это поиск по технологиям или профайлер.

Он предоставляет пентестерам информацию о цели в реальном времени через API домена и domain live API.

API домена снабжает пентестеров технической информацией, такой как служба аналитики, встроенные плагины, фреймворки, библиотеки и т. д.

API домена полагается на базу данных BuiltWith для предоставления текущей и исторической технологической информации о цели.

Панель поиска Lookup извлекает ту же информацию, которую предоставляет API домена.

С другой стороны, domain live API выполняет обширный поиск по домену или URL-адресу.

Можно интегрировать оба API в продукт безопасности, чтобы снабжать конечных пользователей технической информацией.

Wappalyzer

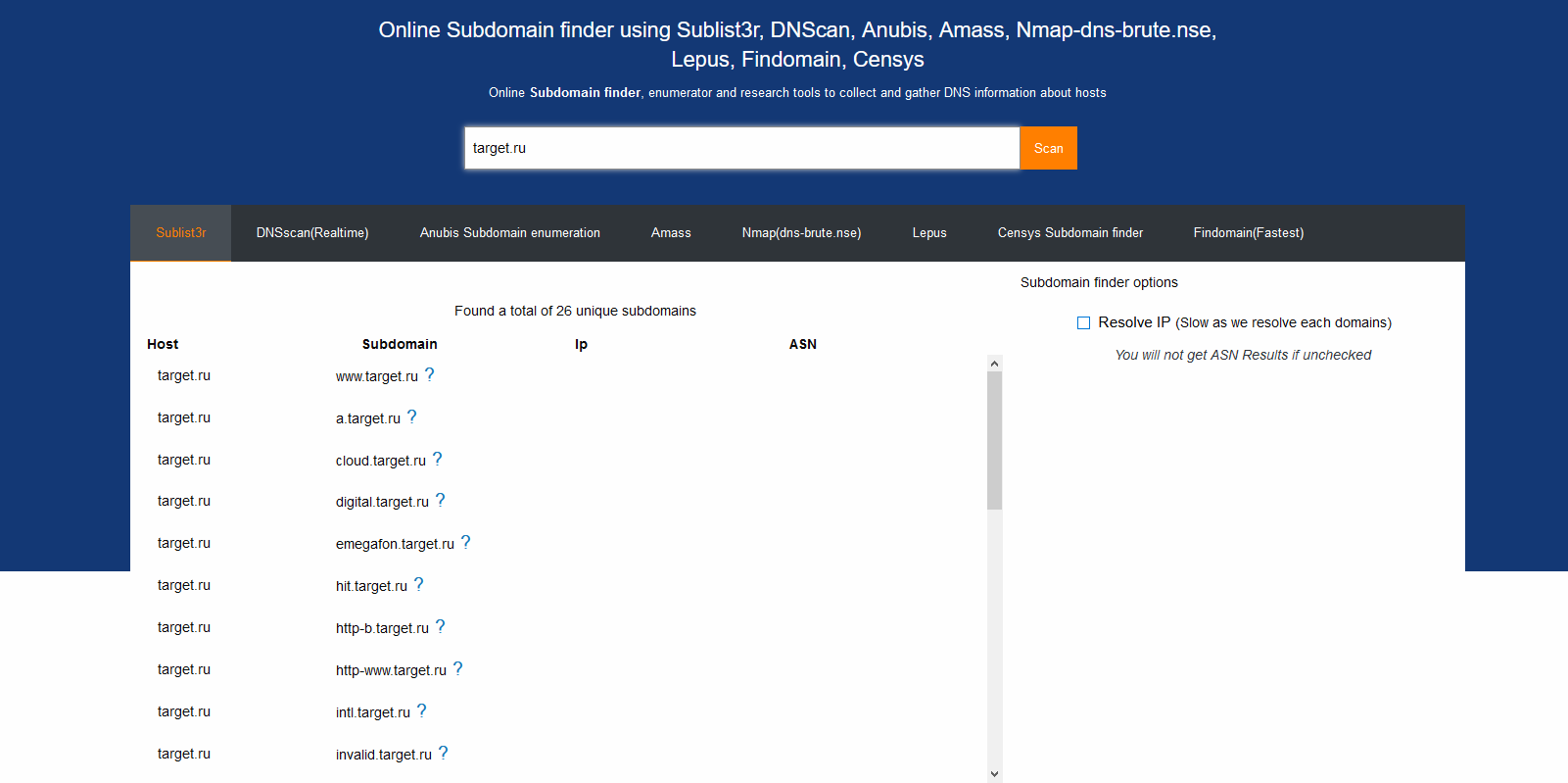

Раскрытие поддоменов целевого сайта

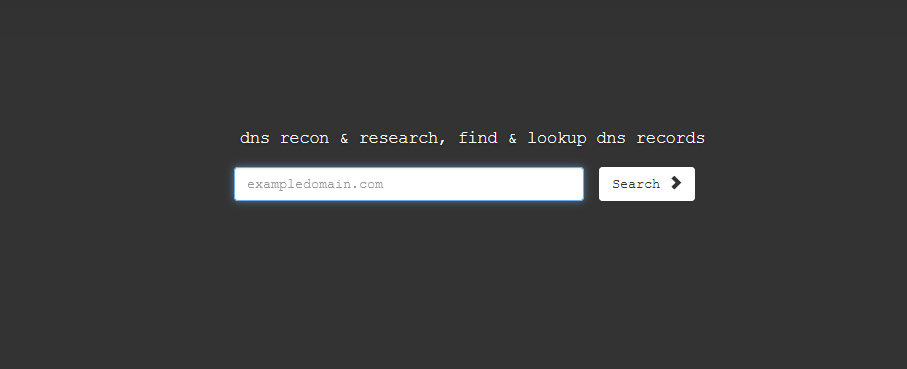

Домен – это имя веб-сайта.

Поддомен – это дополнительная часть доменного имени.

🐉 Kali linux – наиболее часто используемые инструменты для поиска субдоменов

Обычно домен связан с одним или несколькими поддоменами.

Следовательно, важно знать, как найти или обнаружить субдомены, связанные с целевым доменом.

Dnsdumpster

nmmapper

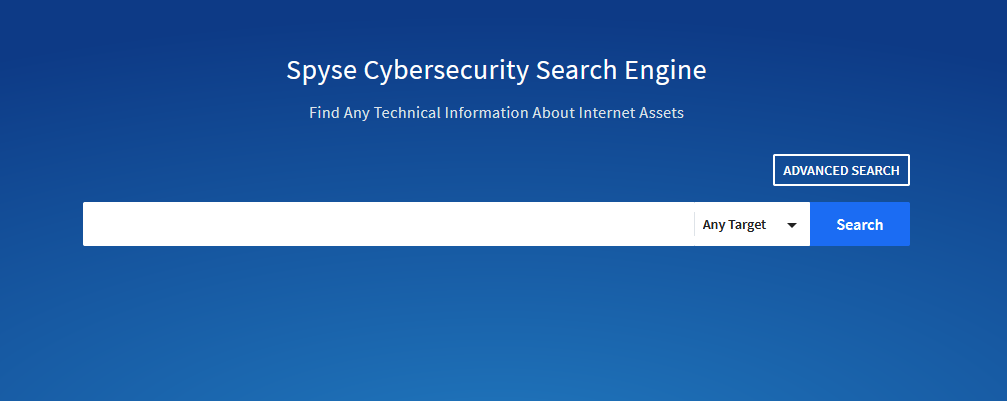

Spyse

Spyse – это коммерческий онлайн-инструмент для поиска поддоменов.

Он позволяет вам искать поддомены через графический интерфейс или REST API.

Он не ограничивается поиском поддоменов, а также может выполнять IP lookup и обратный IP lookup.

См. также:

altdns – Инструмент для исследования субдомена

⚓ Rsdl – сканирование поддоменов методом пинга

🌎 Sudomy: анализ доменов и сбор поддоменов быстрым и всесторонним способом

GetAltName – обнаружить поддомены из SSL-сертификатов

amass – перечисление поддоменов

Как найти поддомены домена за считанные минуты👨

Как найти адреса электронной почты

Чтобы эффективно проверить, уязвима ли компания для фишинга, вам необходимо найти адреса электронной почты сотрудников, работающих в целевой компании.

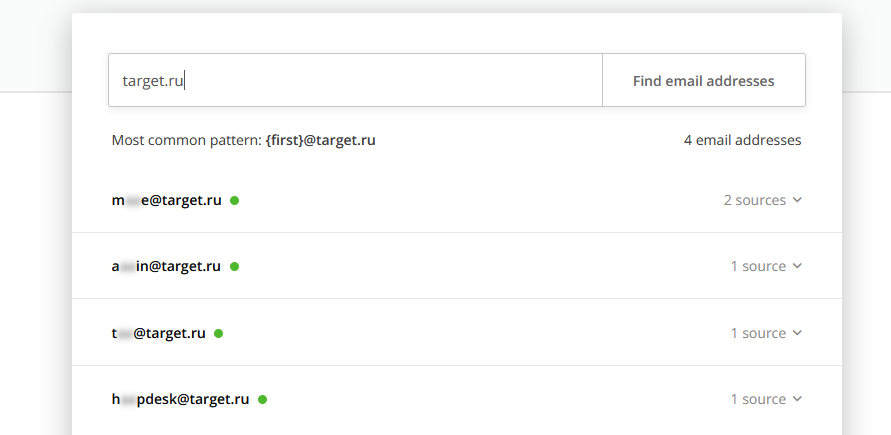

Hunter

Hunter – популярный сервис поиска электронной почты.

Он позволяет любому пользователю искать адреса электронной почты с помощью метода поиска домена или метода поиска электронной почты.

С помощью метода поиска домена вы можете искать адрес электронной почты по имени домена.

Чтобы эффективно проверить, уязвима ли компания для фишинга, вам необходимо найти адреса электронной почты сотрудников, работающих в целевой компании.

Hunter также предлагает API.

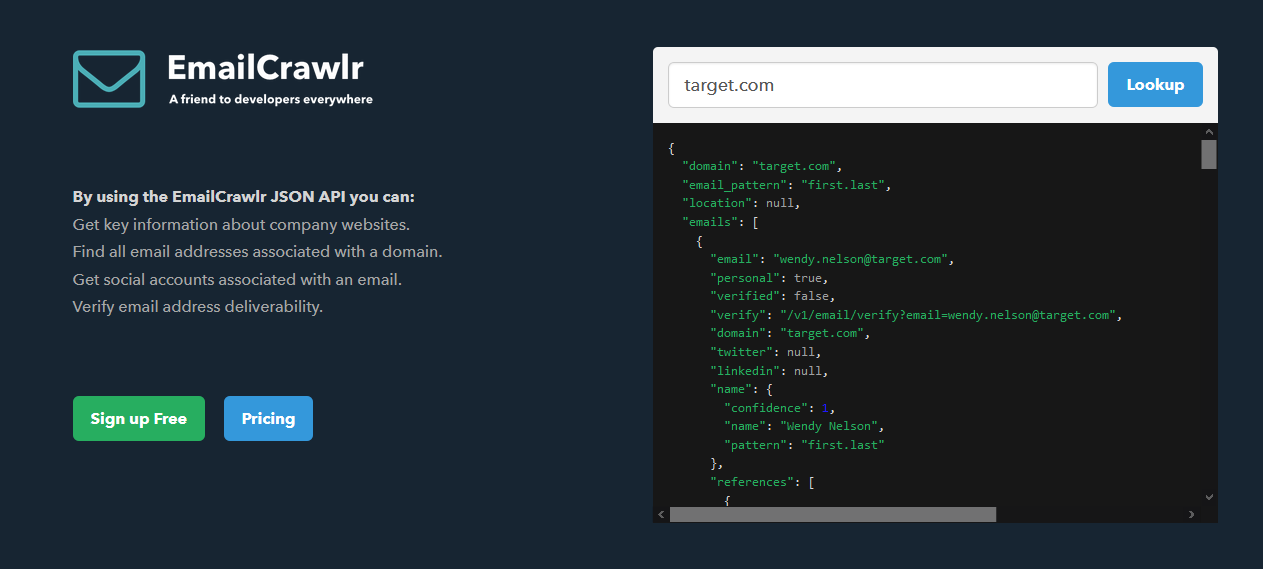

EmailCrawlr

GUI или API – на ваш выбор.

EmailCrawlr возвращает список адресов электронной почты в формате JSON.

Skrapp

Хотя Skrapp больше подходит для электронного маркетинга, он может искать адреса электронной почты с помощью функции поиска по домену.

Есть еще одна функция, известная как поиск по электронной почте.

Он позволяет импортировать CSV-файл с именами сотрудников и компаний.

Он возвращает адреса электронной почты оптом.

Для тех, кто предпочитает программный поиск адресов электронной почты, доступен API.

Ознакомьтесь с другими инструментами поиска электронной почты:

Сервисы, способные найти чей-либо email

Как найти папки и файлы на сайтах

Важно знать, какие типы файлов или папок размещаются на целевом веб-сервере в проекте пентеста.

Обычно конфиденциальную информацию можно найти в файлах и папках, например: пароль администратора, ключ GitHub и т. д. на веб-сервере.

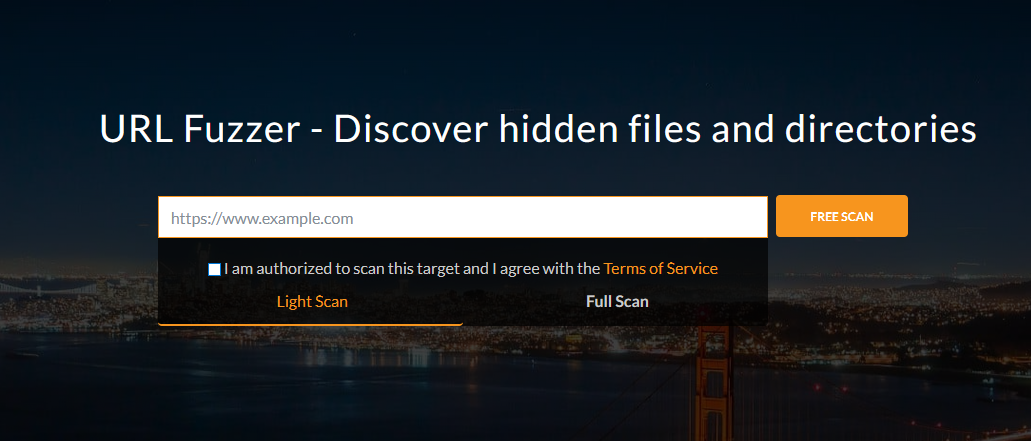

URL Fuzzer

Url Fuzzer – это онлайн-сервис от Pentest-Tools.

Он использует специально созданный список слов для обнаружения скрытых файлов и каталогов.

Список слов содержит более 1000 общих имен известных файлов и каталогов.

Он позволяет сканировать скрытые ресурсы с помощью легкого или полного сканирования.

Режим полной проверки доступен только зарегистрированным пользователям.

Различная информация

В ситуации, когда нам нужна информация об устройствах, подключенных к Интернету, таких как маршрутизаторы, веб-камеры, принтеры, холодильники и т. д., нам нужно полагаться на Shodan.

Shodan

Мы можем положиться на Shodan, который предоставит нам подробную информацию.

Как и Google, Shodan – это поисковая система.

Он ищет в невидимых частях Интернета информацию об устройствах, подключенных к Интернету.

Хотя Shodan – это поисковая система для кибербезопасности, любой, кто хочет узнать больше об этих устройствах, может ее использовать.

Например, вы можете использовать поисковую систему Shodan, чтобы узнать, сколько компаний используют веб-сервер Nginx или сколько серверов Apache доступно в Германии или Мытищах.

Shodan также предоставляет фильтры, чтобы сузить поиск до конкретного результата.

🧪 7 популярных инструментов OSINT с открытым исходным кодом для тестирования на проникновение

Инструменты для поиска экплойтов

В этом разделе мы рассмотрим различные онлайн-инструменты или службы поиска эксплойтов, доступные онлайн.

Packet Storm

Хотя packet storm – это служба информационной безопасности, известная публикацией текущих и исторических статей и инструментов по безопасности, она также публикует текущие эксплойты для тестирования CVE. Им управляет группа профессионалов в области кибербезопасности.

Exploit-DB

Vulnerability-Lab

Заключение

Я надеюсь, что приведенные выше инструменты помогут вам в вашей исследовательской работе.

Они предназначены исключительно для использования в образовательных целях на вашем объекте или при получении разрешения на запуск тестов на целевом объекте.

¯\_(ツ)_/¯

Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.