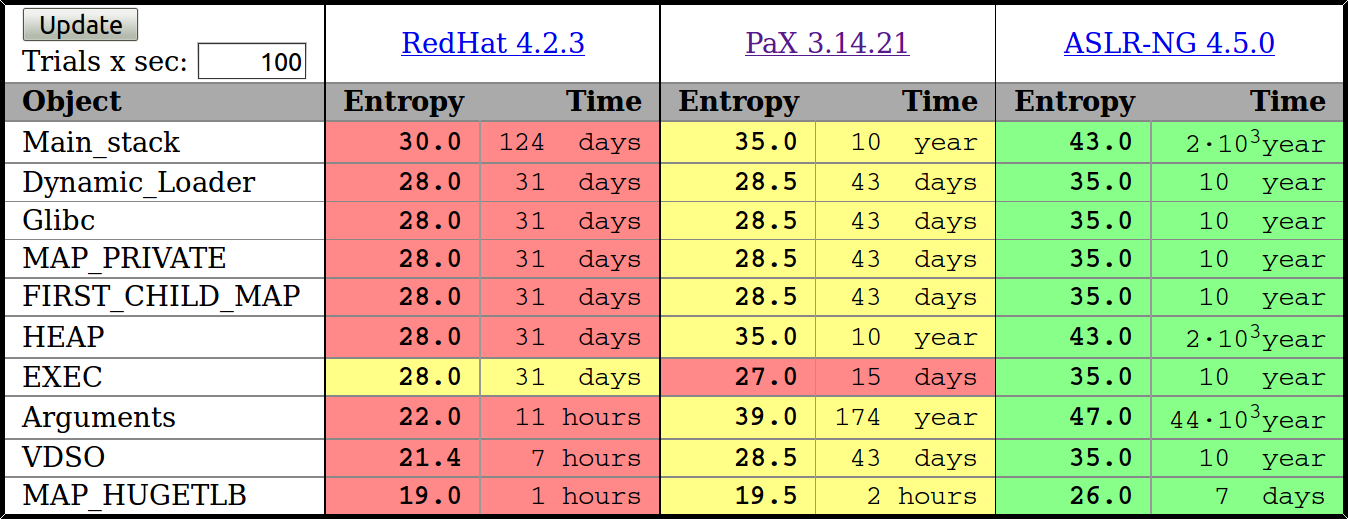

В Linux есть возможность включить рандомизацию распределения виртуальной памяти (ASLR).

Это одновременно защищает от эксплуатации всех уязвимостей, связанных с манипуляцией памятью, и не защищает ни от каких.

То есть защищает от не очень продвинутых эксплойтов.

Ну что ж, есть не просит – не помешает.

Включается ASLR в файле /etc/sysctl.conf с помощью следующей строки:

kernel.randomize_va_space = 2

В семействе Red Hat есть еще фича по защите буферов с данными, текстовых и прочие попытки пресечь переполнение буфера, зовется ExecShield. Включается в том же /etc/sysctl.conf с помощью строки:

kernel.exec-shield = 1

Похожая функция есть в Solaris, только называется Stack Protection и настраивается в файле /etc/system следующей строкой:

set noexec_user_stack=1

ASLR тоже имеется, включается так (необходимо, чтобы активная зона была global):

sxadm delcust aslr

В AIX нет функций ASLR и защиты стека.

В HP-UX можно включить защиту стека следующей командой, после которой потребуется ребут:

kctune executable_stack=0

Источник: https://t.me/informhardening