Wapiti позволяет вам проверять безопасность ваших веб-приложений

Wapiti позволяет вам проверять безопасность ваших веб-приложений.

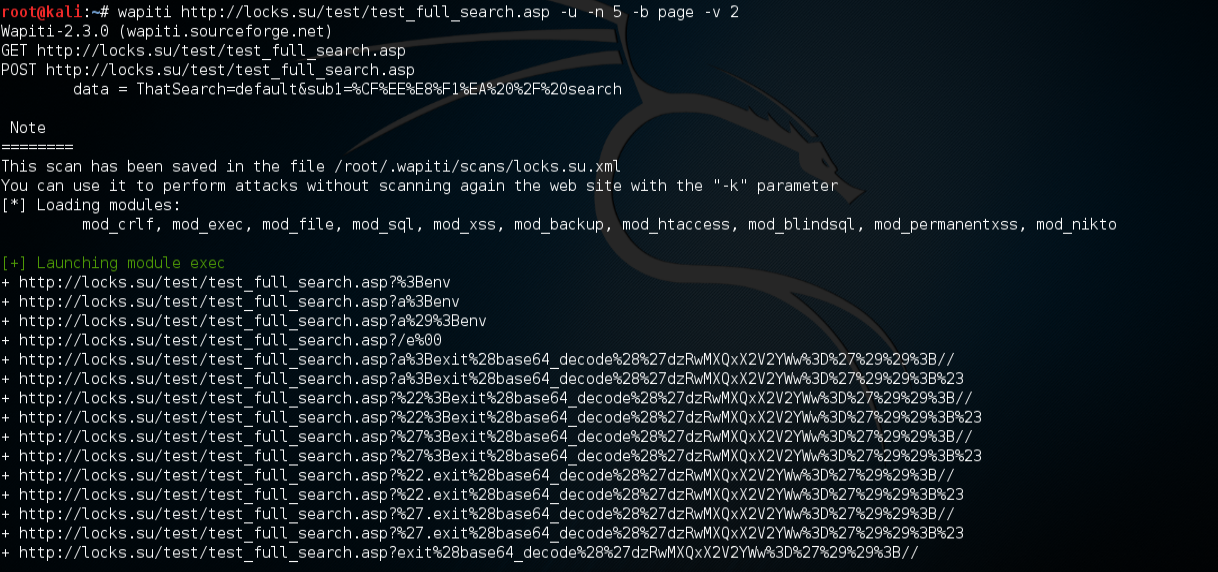

Он выполняет сканирование «black box», то есть не изучает исходный код приложения, а сканирует веб-страницы развернутого webapp, ищет сценарии и формы, где может быть инъекция данных.

Как только он получает этот список, Wapiti действует как fuzzer, вводя полезную нагрузку, чтобы увидеть, является ли сценарий уязвимым.

Wapiti может обнаруживать следующие уязвимости:

- Раскрытие файла (локальный и удаленный include / require, fopen, readfile …) Web

- Инъекция базы данных (инъекции PHP / JSP / ASP SQL и инъекции XPath)

- XSS (Cross Site Scripting) инъекции (отраженные и постоянные)

- Обнаружение команды Execution (eval (), system (), passtru () …)

- CRLF Injection (разделение ответа HTTP, фиксация сеанса …)

- Вставка XXE (XmleXternal Entity)

- Использование известных потенциально опасных файлов (благодаря базе данных Nikto)

- Слабые конфигурации .htaccess, которые можно обойти

- Наличие резервных файлов, предоставляющих конфиденциальную информацию (раскрытие исходного кода)

Wapiti поддерживает методы GET и POST HTTP для атак.

Он также поддерживает multipart и может вводить полезную нагрузку в имена файлов (upload).

Отображение предупреждения при обнаружении аномалии (например, 500 ошибка и тайм-аут)

Делает разницу между постоянными и отраженными уязвимостями XSS.

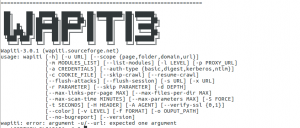

Общие характеристики:

Создает отчеты об уязвимостях в различных форматах (HTML, XML, JSON, TXT …)

Может приостановить и возобновить сканирование или атаку

Может предоставить вам цвета в терминале, чтобы выделить уязвимости

Различные уровни подробности описания

Быстрый и простой способ активировать / деактивировать модули атаки

Добавление полезной нагрузки может быть таким же простым, как добавление строки в текстовый файл

Возможности просмотра:

- Поддержка прокси HTTP и HTTPS

- Аутентификация с помощью нескольких методов: Basic, Digest, Kerberos или NTLM

- Возможность ограничить область сканирования (домен, папка, веб-страница) b2

- Автоматическое удаление параметра в URL-адресах

- Защиты от бесконечных циклов сканирования (максимальное количество значений для параметра)

- Возможность установки первых URL-адресов для изучения (даже если не в области)

- Можно исключить некоторые URL-адреса сканирования и атак (например: URL выхода)

- Импорт файлов cookie

- Может активировать / деактивировать проверку сертификатов SSL

- Извлечение URL из Flash SWF-файлов

- Пробует извлечь URL из javascript (очень простой JS-интерпретатор)

- HTML5 (понимает последние HTML-теги)

Wapiti – приложение для командной строки.