Кажется, что в наши дни все больше заботятся о безопасности.

И это имеет смысл при рассмотрении важности киберпреступности.

Организации подвергаются нападениям хакеров, пытающихся украсть их данные или причинить им другие пакости.

Одним из способов защиты ИТ-среды от этих атак является использование правильных инструментов и систем.

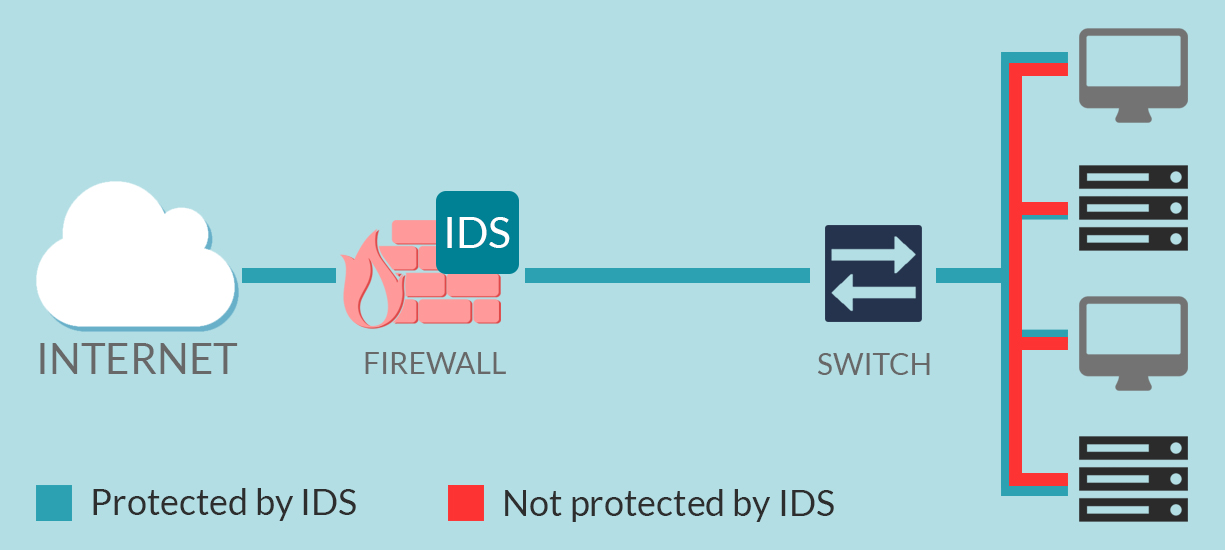

Часто первая линия защиты находится по периметру сети в виде сетевых систем обнаружения вторжений или NIDS.

Эти системы анализируют трафик, поступающий в вашу сеть из Интернета, чтобы обнаружить любую подозрительную активность и немедленно предупредить вас.

Виды IDS

HIDS и NIDS

Системы обнаружения вторжений бывают двух типов.

Они оба преследуют одинаковую цель – быстро обнаруживать попытки вторжения или подозрительную деятельность, потенциально приводящую к попыткам вторжения, – но они различаются в месте, где находится точка принудительного применения, которая указывает, где выполняется обнаружение.

Каждый тип инструмента обнаружения вторжений имеет свои преимущества и недостатки.

Нет единого мнения о том, какой из них предпочтительнее.

Некоторые клянутся надежность одного типа, в то время как другие доверяют только другому.

Оба, вероятно, правы.

Лучшее решение – или самое безопасное – вероятно, объединяет оба типа.

Сетевые системы обнаружения вторжений (NIDS)

Первый тип системы обнаружения вторжений называется Сетевой системой обнаружения вторжений или NIDS.

Эти системы работают на границе сети для обеспечения обнаружения подозрительной активности.

Они перехватывают и исследуют сетевой трафик, выискивая подозрительные действия, которые могут указывать на попытку вторжения, а также ищут известные шаблоны вторжения.

Злоумышленники часто пытаются использовать известные уязвимости различных систем, например, отправляя искаженные пакеты хостам, заставляя их реагировать определенным образом, что позволяет им быть взломанными.

Система обнаружения вторжений в сети, скорее всего, обнаружит такую попытку вторжения.

Некоторые утверждают, что сетевые системы обнаружения вторжений лучше, чем их хост-аналог, поскольку они могут обнаруживать атаки даже до того, как они попадут в ваши системы.

Некоторые также предпочитают их, потому что они не требуют установки чего-либо на каждом хосте, чтобы эффективно защитить систему.

С другой стороны, они мало защищают от инсайдерских атак, которые, к сожалению, не редкость.

Чтобы быть обнаруженной, попытка вторжения злоумышленника должна пройти через NIDS, что она редко делает, когда реализована уже изнутри.

Любая технология имеет свои плюсы и минусы, и в конкретном случае ничто не мешает вам использовать оба типа инструментов для максимальной защиты.

Системы обнаружения вторжений (HIDS)

Системы обнаружения вторжений (HIDS) работают на уровне хоста; Вы могли догадаться об этом по их имени.

Они, например, будут отслеживать различные журналы и логи на наличие признаков подозрительной активности.

Другой способ обнаружения попыток вторжения – проверка файлов конфигурации системы на наличие несанкционированных изменений.

Они также могут проверять эти же файлы на наличие определенных известных шаблонов вторжения.

Например, может быть известно, что конкретный способ вторжения работает путем добавления определенного параметра в конкретный файл конфигурации.

Хорошая основанная на хосте система обнаружения вторжений поймает этот инцидент.

Хотя их имя может заставить вас подумать, что все HIDS установлены непосредственно на устройстве, которое они должны защищать, это не всегда так.

Некоторые из них должны быть установлены на всех ваших компьютерах, в то время как другие требуют установки только локального агента.

Некоторые даже делают всю свою работу удаленно без агента.

Независимо от того, как они работают, большинство HIDS имеют централизованную консоль, где вы можете контролировать каждый экземпляр приложения и просматривать все результаты.

Методы обнаружения вторжений

Системы обнаружения вторжений отличаются не только с точки зрения правоприменения, но и с помощью метода, который они используют для обнаружения попыток вторжения.

Некоторые основаны на сигнатурах, другие – на основе аномалий.

Первые работают, анализируя данные для определенных образцов, которые были связаны с попытками вторжения.

Это похоже на традиционные системы защиты от вирусов, которые опираются на сигнатуры вредоносного ПО.

Обнаружение вторжений на основе сигнатур основывается на сигнатурах вторжений или шаблонах.

Они сравнивают захваченные данные с сигнатурами вторжения для выявления попыток вторжения.

Конечно, они не будут работать до тех пор, пока в программное обеспечение не будет загружена соответствующая сигнатура, что иногда может произойти только после того, как на определенное количество компьютеров было совершено нападение, и издатели сигнатур вторжения успели опубликовать новые пакеты обновлений.

Некоторые поставщики работают довольно быстро, в то время как другие могут реагировать только через несколько дней.

Это основной недостаток этого метода обнаружения.

Обнаружение вторжений на основе аномалий обеспечивает лучшую защиту от атак нулевого дня, тех, которые происходят до того, как какое-либо программное обеспечение для обнаружения вторжений получит возможность получить подходящий файл сигнатур.

Они ищут аномалии вместо того, чтобы пытаться распознать известные схемы вторжения.

Например, кто-то, пытающийся получить доступ к системе с неправильным паролем несколько раз подряд, вызовет предупреждение, поскольку это является общим признаком атаки методом перебора.

Эти системы могут быстро обнаружить любую подозрительную активность в сети.

Каждый метод обнаружения имеет свои преимущества и недостатки, и, как и в случае с двумя типами инструментов, наилучшими инструментами, вероятно, являются те, которые используют комбинацию анализа сигнатур и поведения.

Обнаружение или предотвращение?

Некоторые люди, как правило, путаются между системами обнаружения вторжений и предотвращения вторжений.

Хотя они тесно связаны, они не идентичны, хотя некоторые из них частично пересекаются.

Как следует из названия, системы обнаружения вторжений обнаруживают попытки вторжения и подозрительные действия.

Когда они обнаруживают что-то, они обычно вызывают некоторую форму предупреждения или уведомления.

Затем администраторы должны предпринять необходимые шаги, чтобы остановить или заблокировать попытку вторжения.

Системы предотвращения вторжений (IPS) делают еще один шаг вперед и могут полностью предотвратить вторжения.

Системы предотвращения вторжений включают в себя компонент обнаружения, функционально эквивалентный системе обнаружения вторжений, который запускает автоматические корректирующие действия при обнаружении попытки вторжения.

Никакое вмешательство человека не требуется, чтобы остановить попытку вторжения.

Предотвращение вторжений может также относиться ко всему, что делается или внедряется как способ предотвращения вторжений.

Например, усиление пароля или блокировка нарушителя могут рассматриваться как меры предотвращения вторжений.