dorkbot – это модульный инструмент командной строки для Google доркинга, который выполняет сканирование уязвимостей с набором веб-страниц, возвращаемых поисковыми запросами Google в данной Google Custom Search Engine.

Как работает dorkbot

Он разбит на два набора модулей:

Indexers – модули, которые вызывают поисковый запрос и возвращают результаты в качестве цели

Scanners – модули, которые выполняют проверку уязвимости для каждой цели

Целевые значения сохраняются в локальном файле базы данных при индексировании.

После сканирования любые уязвимости, обнаруженные выбранным сканером, записываются в стандартный файл отчета JSON.

Процессы индексирования и сканирования могут выполняться отдельно или объединены в одну команду.

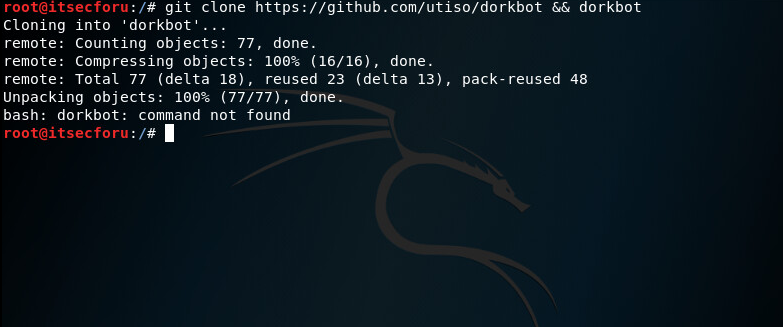

Использование сканера Google Vulnerability dorkbot

usage: dorkbot.py [-h] [-c CONFIG] [-b BLACKLIST] [-d DATABASE] [-i INDEXER] [-l] [-o INDEXER_OPTIONS] [-p SCANNER_OPTIONS] [-s SCANNER] [-v VULNDIR] optional arguments: -h, --help show this help message and exit -c CONFIG, --config CONFIG Configuration file -b BLACKLIST, --blacklist BLACKLIST File containing (regex) patterns to blacklist from scans -d DATABASE, --database DATABASE SQLite3 database file -i INDEXER, --indexer INDEXER Indexer module to use -l, --list List targets in database -o INDEXER_OPTIONS, --indexer-options INDEXER_OPTIONS Indexer-specific options (opt1=val1,opt2=val2,..) -p SCANNER_OPTIONS, --scanner-options SCANNER_OPTIONS Scanner-specific options (opt1=val1,opt2=val2,..) -s SCANNER, --scanner SCANNER Scanner module to use -v VULNDIR, --vulndir VULNDIR Directory to store vulnerability output reports

Пример

# ./dorkbot.py -i google -o engine=012345678901234567891:abc12defg3h,query="filetype:php inurl:id"

Модуль сканера также нуждается в:

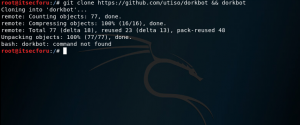

Вы можете скачать dorkbot здесь:

Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.