WeBaCoo (Web Backdoor Cookie) – это скрипт веб-бэкдора, используемый для обеспечения скрытого терминалоподобного соединения через HTTP между клиентом и веб-сервером.

Это инструмент пост-эксплуатации, способный поддерживать доступ к взломанному веб-серверу.

WeBaCoo был разработан для работы под радаром современных современных AV, NIDS, IPS, сетевых брандмауэров и брандмауэров приложений, обеспечивая скрытый механизм для выполнения системных команд на взломанном сервере.

Этот Perl-скрипт используется для создания бэкдора.

Наиболее интересной особенностью WeBaCoo является то, что соединение между веб-сервером и клиентом кодируется в HTTP-заголовке cookie, поэтому оно может быть не обнаружено антивирусами, сетевыми системами обнаружения/предотвращения вторжений, сетевыми брандмауэрами и брандмауэрами приложений.

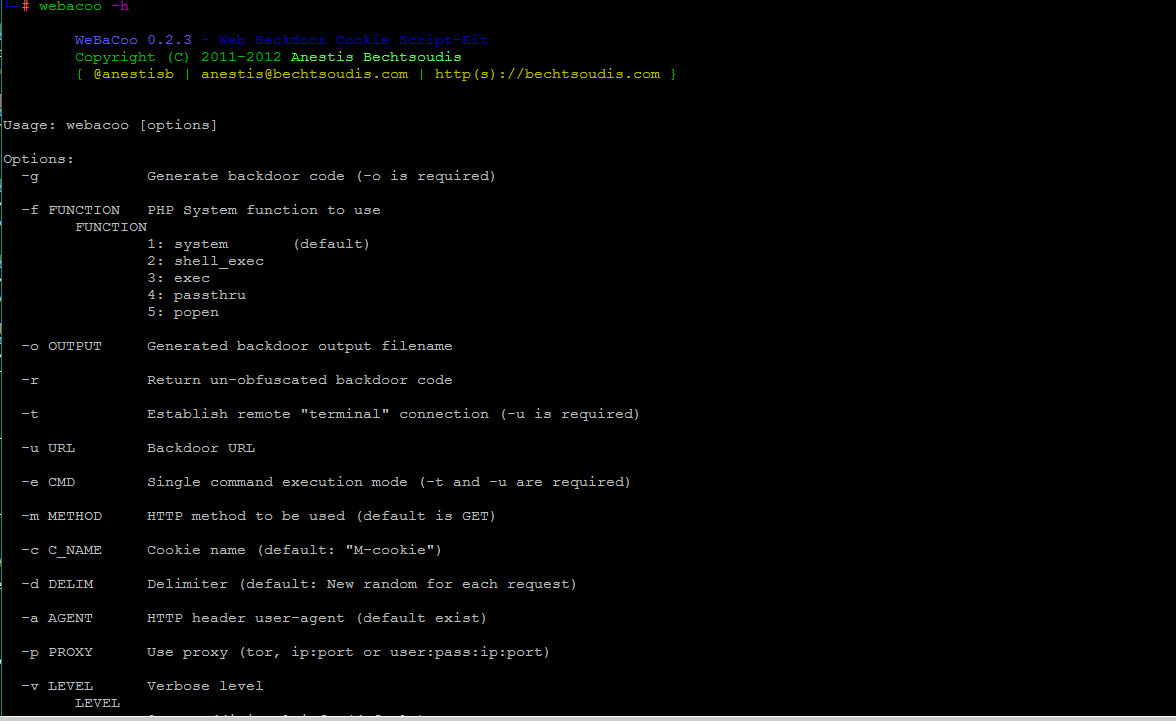

Сначала мы проверим меню помощи WeBaCoo, используя следующую команду в окне терминала:

На следующем снимке экрана мы видим опции помощи инструмента WeBaCoo.

Теперь мы собираемся создать PHP-бэкдор с помощью этого WeBaCoo, используя следующую команду:

Здесь в приведенной выше команде мы использовали флаг -g для создания бэкдора и флаг -o для установки места вывода (мы можем выбрать любое место вывода, здесь мы выбрали наш домашний каталог, т.е. home/kali, а затем имя выходного файла бэкдора).

Теперь пришло время загрузить его на уязвимый сервер или сайт.

Здесь мы предполагаем, что на сервере нет никаких ограничений.

Такими ограничениями являются те самые меры защиты, которые могут определять требуемое расширение загружаемого файла или тип его содержимого.

Если на веб-сервере без ограничений разрешены, например, файлы типа текст или изображение, то загруженный вредоносный PHP-файл можно без проблем обойти и запустить как веб-приложение.

После успешной загрузки будет показан путь к загруженному файлу.

Этот путь – фактическое местоположение загруженного файла, он нужен нам для доступа к полезной нагрузке.

Теперь мы можем получить доступ к бэкдору с помощью нашего инструмента WeBaCoo.

Для этого выполним следующую команду в терминале.

Используя здесь двоеточие (:) в качестве префикса, мы можем легко управлять нашей целью, выполняя локальные команды на уровне ОС.

Загруженные файлы всегда представляют собой серьезный риск для веб-приложений.

Первым шагом во многих атаках является доставка кода в атакуемую систему.

Затем атаке остается только найти способ заставить этот код выполняться.

Использование загрузки файлов помогает атакующему выполнить первый шаг.

Вот как мы можем использовать WeBaCoo в нашей системе Kali Linux в качестве генератора бэкдора, а также для подключения к загруженному бэкдору.

WeBaCoo очень прост в использовании и очень удобен.

см. также:

- 🕵️♂️ Что такое бэкдор и как предотвратить атаки бэкдор-вирусов?

- 🚪 Shelly – простой бэкдор-менеджер на Python (на основе Weevely)

- 🚪 BetterBackdoor: бэкдор с множеством функций

- 🔎 TheTick – простой встроенный бэкдор Linux

- JSRAT – Javascript бэкдор для управления машиной жертвы

- Red Team (Ред Тим) и Blue Team (Блю Тим) набор навыков команд

- Как использовать reverse shell в Metasploit

- 🐉 Как удаленно следить за любым устройством Android

- 🌐 Как выявить вредоносные темы и плагины WordPress

¯\_(ツ)_/¯ Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.