В этом руководстве вы узнаете, как можно анализировать сетевой трафик с помощью инструмента безопасности Brim.

Brim – это десктопное приложение с открытым исходным кодом, которое можно использовать для анализа структурированных данных сетевого трафика, таких как;

- захват пакетов, например, с помощью Wireshark

- структурированные логи, особенно из системы сетевого анализа Zeek.

Согласно их странице, Brim собран из компонентов с открытым исходным кодом, включая:

- Zed, движок запросов структурированных логов;

- Electron и React для многоплатформенного пользовательского интерфейса;

- Zeek для генерации данных сетевого анализа из файлов захвата пакетов.

- Анализ сетевого трафика с помощью Brim Security

- Установка Brim Security на Ubuntu/Debian

- Запуск Brim Security

- Анализ сетевого трафика с помощью Brim Security

- Обзор сетевого трафика

- 1. Каков IP-адрес зараженной виртуальной машины Windows?

- 2. Каково имя хоста зараженной виртуальной машины Windows?

- 3. Каков MAC-адрес зараженной виртуальной машины?

- 4. Каков IP-адрес скомпрометированного веб-сайта?

- 5. Каково FQDN скомпрометированного веб-сайта?

Анализ сетевого трафика с помощью Brim Security

В предыдущем уроке мы рассказали о том, как анализировать сетевой трафик с помощью Zeek.

🖧 Анализ сетевого трафика с помощью Zeek

В приведенном выше руководстве анализ проводился в основном с помощью команды zeek-cut.

Однако в этом уроке мы узнаем, как анализировать сетевой трафик с помощью Brim security.

Установка Brim Security на Ubuntu/Debian

Скачайте бинарный установщик Brim Debian со страницы скачивания.

Вы можете скачать с помощью wget.

Не забудьте изменить номер версии.

Загрузите бинарный установщик Brim Debian со страницы скачивания.

Вы можете скачать с помощью wget.

Не забудьте изменить номер версии.

После завершения загрузки выполните приведенную ниже команду, чтобы установить Brim;

apt install ./Brim-0.28.0.deb -yНа Kali Linux есть некоторые зависимости, которые не могут быть выполнены.

The following packages have unmet dependencies:

brim : Depends: libappindicator3-1 but it is not installable

E: Unable to correct problems, you have held broken packages.Вариант ошибки на русском:

Чтобы исправить это, добавьте репозитории Debian 10 buster:

echo 'deb http://ftp.de.debian.org/debian buster main' > /etc/apt/sources.list.d/buster.listОбновите репозитории и установите Brim:

apt updateapt install ./Brim-0.28.0.deb -y

После завершения установки удалите репозиторий Debian 10 buster;

rm -rf /etc/apt/sources.list.d/buster.listУстановка Brim на настольные системы на базе CentOS/Rocky Linux/RHEL

Аналогично, загрузите пакеты RPM со страницы скачивания;

yum localinstall https://github.com/brimdata/brim/releases/download/v0.28.0/Brim-0.28.0.rpmЗапуск Brim Security

Теперь вы можете запустить Brim security из меню системных приложений;

Например, на Kali;

При первом запуске открывается вкладка “Release Notes”.

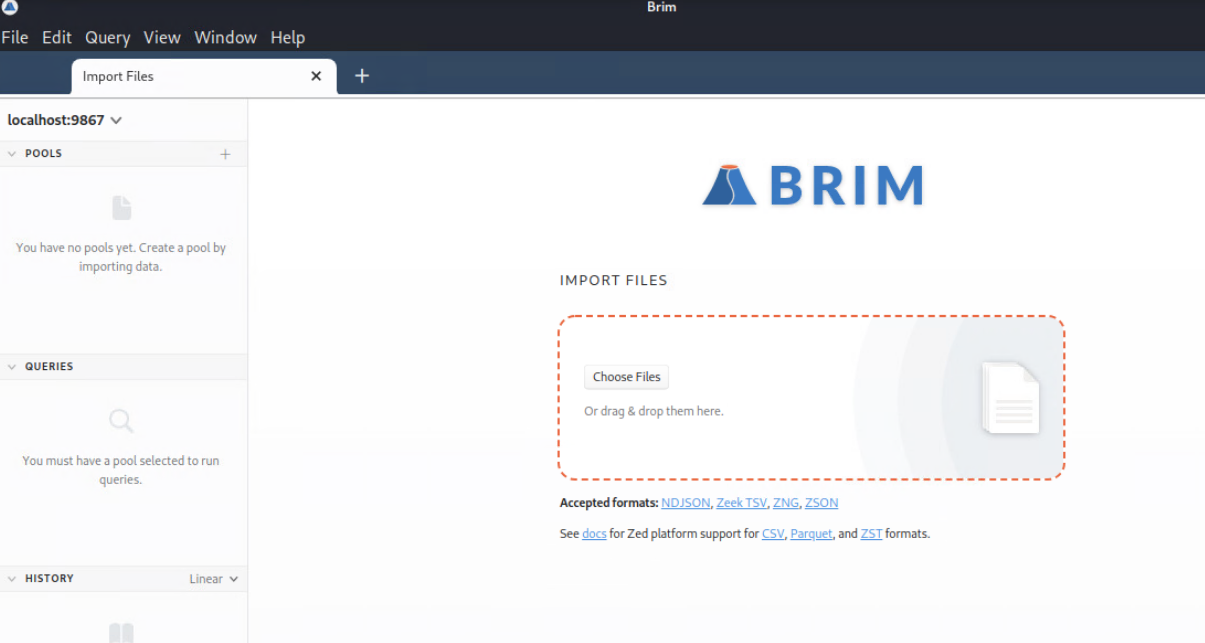

Вы можете закрыть вкладку, и вот как выглядит настольное приложение Brim;

Анализ сетевого трафика с помощью Brim Security

Для того чтобы узнать, как можно анализировать сетевой трафик с помощью Brim Security, мы проанализируем тот же PCAP-файл с сайта cyberdefenders.org, который мы анализировали с помощью zeek-cut, и попытаемся ответить на те же вопросы.

Таким образом, загрузите и извлеките файл PCAP;

cd ~/Downloads

unzip -P cyberdefenders.org c04-MalwareTrafficAnalysis1.zipТеперь у вас должен быть PCAP-файл mta1.pcap.

Чтобы проанализировать этот захват пакетов сетевого трафика с помощью Brim;

Импортируйте файл PCAP в Brim для анализа, перетащив файл в Brim или просто импортировав его путем загрузки.

После загрузки Brim немедленно начинает обрабатывать файл сетевого трафика с помощью встроенных движков Zeek;

Обработка файла PCAP занимает всего несколько минут, в зависимости от размера.

Из событий на дашборде вы можете легко заметить, что Zeek генерирует логи с путями dns, stats, conn, weird, capture_loss и т.д.

Вы также можете заметить логи, путь к которым называется alert.

Это логи, сгенерированные с помощью правил движка Suricata от Brim.

На левой панели вы также можете увидеть различные групповые запросы, такие как DNS-запросы, активность файлов…

Обзор сетевого трафика

На левой панели нажмите Overview Activity , чтобы увидеть количество случаев различных соединений сетевого трафика.

Теперь давайте попробуем ответить на вопросы, связанные с файлом PCAP Cyberdefenders.org.

1. Каков IP-адрес зараженной виртуальной машины Windows?

Как уже упоминалось в нашем предыдущем руководстве по Zeek, один из способов, который мы можем использовать для поиска зараженных машин, заключается в определении того, какие IP-адреса/хосты подключаются с большим количеством пакетов или байтов, которые в данном случае можно назвать top talkers.

Если вы посмотрите примеры запросов на левой панели, вы увидите запрос под названием Connection Received Data.

Щелкните по этому запросу, и вы должны увидеть такие события.

Вы можете увидеть, что один хост участвует в таком большом количестве внешних соединений.

Вы также можете увидеть количество байтов, которыми обмениваются внешний хост и локальный потерянный.

Таким образом, можно предположить, что виновником является хост 172.16.165.165.

2. Каково имя хоста зараженной виртуальной машины Windows?

Можно получить имя хоста, связанное с IP-адресом, путем проверки DHCP, службы имен NetBIOS (NBNS) или трафика, связанного с SMB.

В Activity Overview, можно увидеть типы трафика, найденные в файле PCAP.

Таким образом, проанализируйте трафик, связанный с DHCP, чтобы получить имя хоста зараженной виртуальной машины.

В строке поиска введите запрос;

_path "dhcp" | cut client_addr, client_fqdn

3. Каков MAC-адрес зараженной виртуальной машины?

Сервер DHCP назначает системам IP-адреса на основе их mac-адресов.

Таким образом, ту же информацию можно получить из трафика DHCP.

Используйте приведенный ниже запрос на Brim;

_path "dhcp" | cut client_addr, client_fqdn, mac

4. Каков IP-адрес скомпрометированного веб-сайта?

Если вы проанализируете журналы http, то поймете, что большинство запросов к сайту http://www.ciniholland.nl/ ссылаются на довольно большое количество сайтов.

Похоже, что на этом сайте встроены ссылки, при нажатии на которые пользователь переходит на другие сайты.

Brim Query;

_path "http" | cut id.orig_h, id.resp_h, host, referrer | uniqСледовательно, мы можем сделать вывод, что это скомпрометированный сайт, IP-адрес которого 82.150.140.30.

5. Каково FQDN скомпрометированного веб-сайта?

Ответили выше, www.ciniholland.nl.