У меня есть определенные отношения люблю / ненавижу с DNS over HTTPS (DoH).

В то время как я вижу, что это полезно для тех, кто живет в не очень приятных политических условиях, я также вижу, что это вызывает огромные головные боли для системных администраторов – теневые ИТ, тестеровщики на проникновение и хакеры, обходящие контроль и т. д.

Тем не менее, это пошаговое руководство для тех, кто заинтересован в обходе запретов и поможет установить элементы управления DNS с DoH и * не *, используя адрес начальной загрузки.

1 – Race через TRR. Делайте оба параллельно и используйте тот, который возвращает результат первым. Скорее всего победит родной.

2 – First Сначала использует TRR, и только в случае сбоя безопасного разрешения использует распознаватель операционной системы.

3 – Only. Only Использует TRR. Никогда не использует родной (после первоначальной настройки).

4 – Shadow. Запускает TRR, разрешает параллельно с собственным для синхронизации и измерений, но использует только результаты собственного распознавателя.

5 – Off by choice Это то же самое, что и 0, но помечает его как выполненный по выбору, а не по умолчанию.

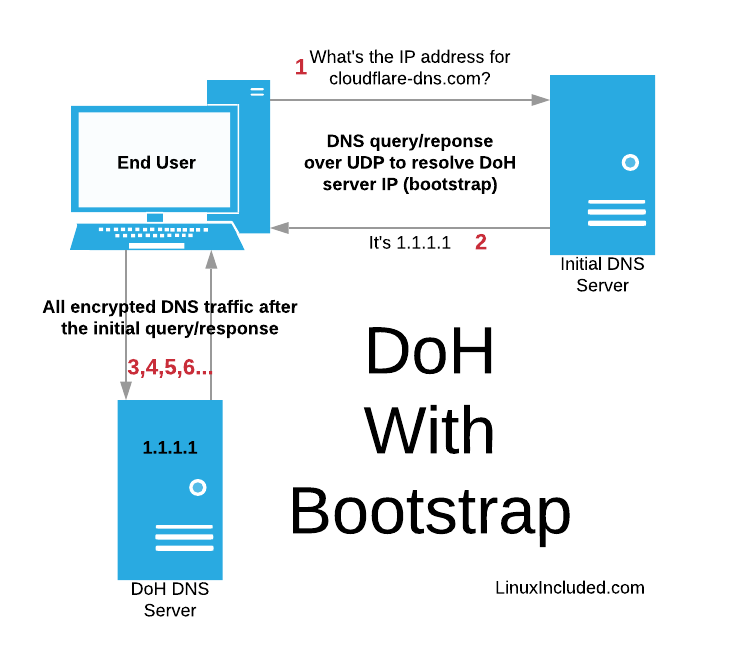

Ответ заключается в том, чтобы полностью пропустить загрузочный адрес.

Это достигается переключением режима TRR на «3» и установкой URI TRR для службы DoH CloudFlare с использованием IP-адреса вместо стандартного имени DNS.

По сути, замените 1.1.1.1 на cloudflare-dns.com.

В настоящее время CloudFlare – единственный известный мне поставщик DNS, который поддерживает эту конфигурацию, хотя я не удивлюсь, если найдутся другие, такие как Google и Quad9, которые последуют их примеру.

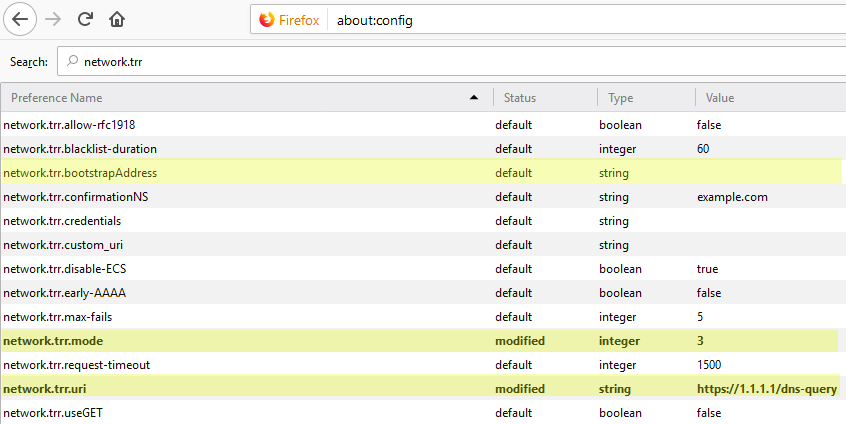

Чтобы настроить это в Firefox, просто введите «about: config» в адресной строке.

Нажмите на предупреждение, что вы принимаете на себя риск.

Затем введите «network.trr» (без кавычек) в поиске, чтобы сузить результаты.

Наконец, введите эти два значения, как показано ниже.

Адрес начальной загрузки выделен на изображении, чтобы показать, что это значение по умолчанию, т.е. не требуется.

network.trr.mode = 3

network.trr.url = https://1.1.1.1/dns-query