Новый вариант печально известного вредоносного ПО для мошенничества включает возможность получения учетных данных удаленного входа в приложение.

Trickbot – это банковское вредоносное ПО, которое крадет учетные данные для входа в систему из приложений.

Обнаружено оно давным-давно, субъекты угроз постоянно добавляют новые возможности вредоносному ПО.

Исследователи в области безопасности из TrendMicro наблюдали вариант «bew», который содержит множество хитростей для получения учетных данных для входа.

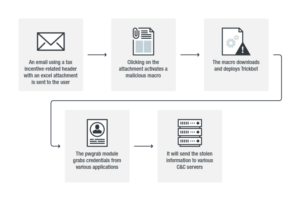

Инфекционная сеть Trickbot

Инфекционные цепочки начинаются с сообщения электронной почты, которое выглядит как уведомление о налоговых льготах от финансового учреждения.

Электронная почта содержит электронную таблицу Microsoft Excel с поддержкой макросов.

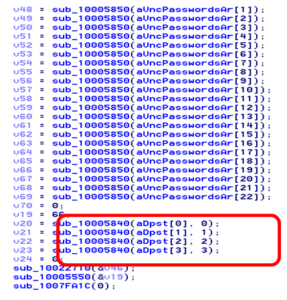

Для шифрования строк в варианте trickbot используются процедуры XOR или SUB.

Как только пользователь открывает вредоносную электронную таблицу, макрос запускается, загружает вредоносное ПО и активирует его на зараженном компьютере.

Вариант trickbot 2019 добавляет следующие три новые функции

- Virtual Network Computing (VNC)

- PuTTY

- Платформы протокола удаленного рабочего стола (RDP)

Virtual Network Computing (VNC)

Для получения учетных данных для входа в систему модули pwgrab используют поиск vnc.lnk, расположенный в следующих каталогах, готовый пост в блоге TrendMicro.

%APPDATA%\Microsoft\Windows\Recent %USERPROFILE%\Documents, %USERPROFILE%\Downloads

Он отфильтровывает следующую информацию с зараженной машины и отправляет ее на серверы управления и контроля.

- Имя хоста целевой машины

- порт

- Настройки прокси

PUTTY

Чтобы получить учетные данные замазки, он запрашивает у Software\SimonTatham\Putty\Sessions идентифицированные сохраненные сеансы и получает следующую информацию.

- Имя хоста и имя пользователя

- Закрытый ключ для аутентификации

RDP

Он использует API-интерфейс CredEnumerateA для поиска сохраненных учетных данных для входа в систему и эксфильтрации имени хоста, имени пользователя и пароля.

Показатели (IOCs)

Trickbot (определяется как TrojanSpy.Win32.TRICKBOT.AZ)

374ef83de2b254c4970b830bb93a1dd79955945d24b824a0b35636e14355fe05

Trickbot (определяется как Trojan.Win32.MERETAM.AD)

Fcfb911e57e71174a31eae79433f12c73f72b7e6d088f2f35125cfdf10d2e1af