Автор: Martyshkin

Как обеспечить безопаcность Wi-fi? Сегодня беспроводные технологии широко используются в корпоративных офисах, на предприятиях, государственных и образовательных учреждениях.

Как проверить домашний маршрутизатор на уязвимости? Это онлайн ресурс, который поможет вам проверить, не был ли взломан ваш маршрутизатор.

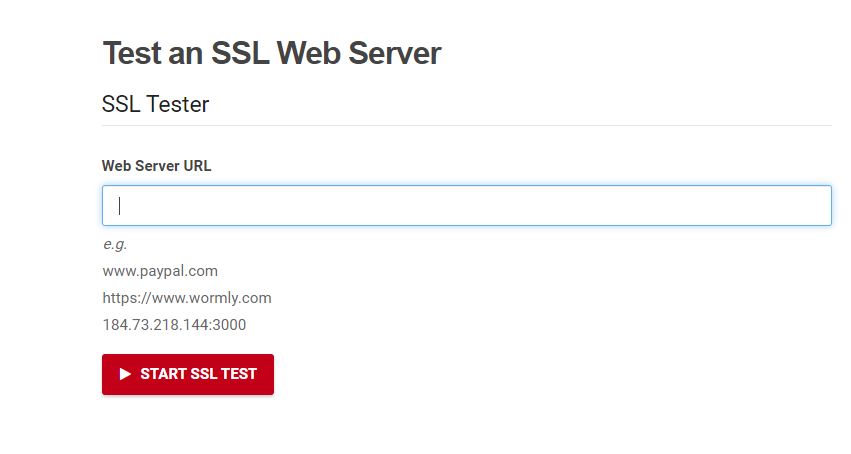

Бесплатный онлайнт тестер Secure Socket Layer (SSL). Это онлайн инструмент от Wormly. Располагается по адресу https://www.wormly.com/test_ssl.

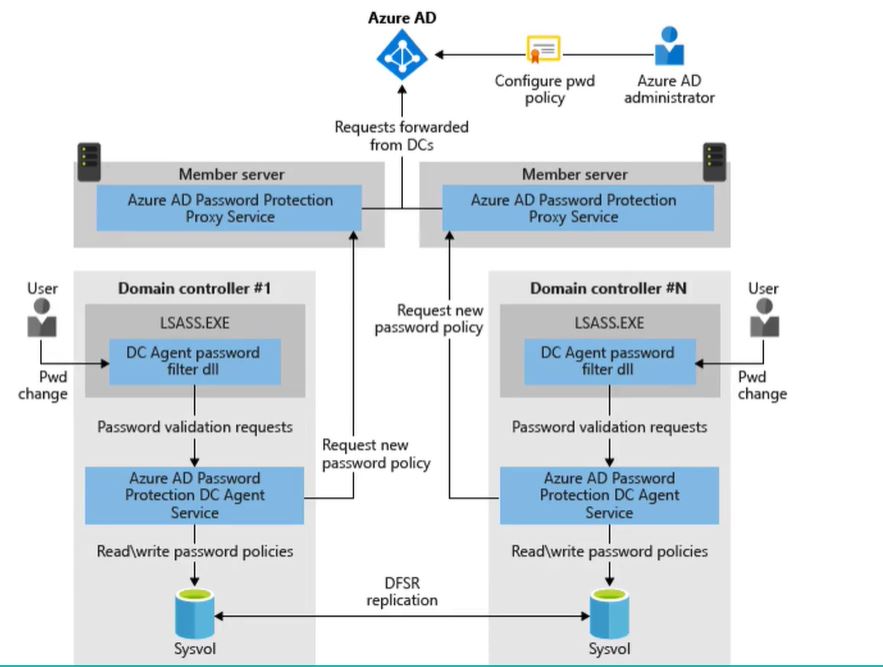

Мы уже писали как запретить пароли из словаря с помощью сторонних средств в статье Читать. Теперь же рассмотрим, что предлагет вендор для защиты паролей

Ни для кого не секрет то, что вредоносное программное обеспечение может определять свое нахождение в песочнице, и зная что на ним наблюдают malware не

Как извлечь метаданные из докуметов Microsoft Office и Adobe PDF файлов Ни для кого не секрет, что многие типы документов могут содержать метаданные, которые

Мы уже писали про Территориально-лингвистические особенности создания словарей для brute-force атак с помощью инструмента Mentalist.

Hosts – файл, хранящийся в системе по адресу C:\Windows\System32\drivers\etc который содержит базу доменных имен и соответствующих им сетевых адресов узлов.

Добрый день! Сегодня расскажем про способ, с помощью которого мы можем получить админский пароль в домене Active Directory Вашей организации.

Все информационные системы уязвимы. Это зависит от целого ряда вещей, таких как постоянные изменения, которые претерпевают наши ИС в виду обновлений и