Давайте осваивать методику перебора сайтов с помощью таких инструментов, как Gobuster, Nikto и WPScan.

Введение

Забудьте о хакерах в капюшонах в слабо освещенной комнате, набирающих текст как сумасшедшие: Мы можем получить много результатов, просто посетив веб-сайт с помощью мыши и браузера.

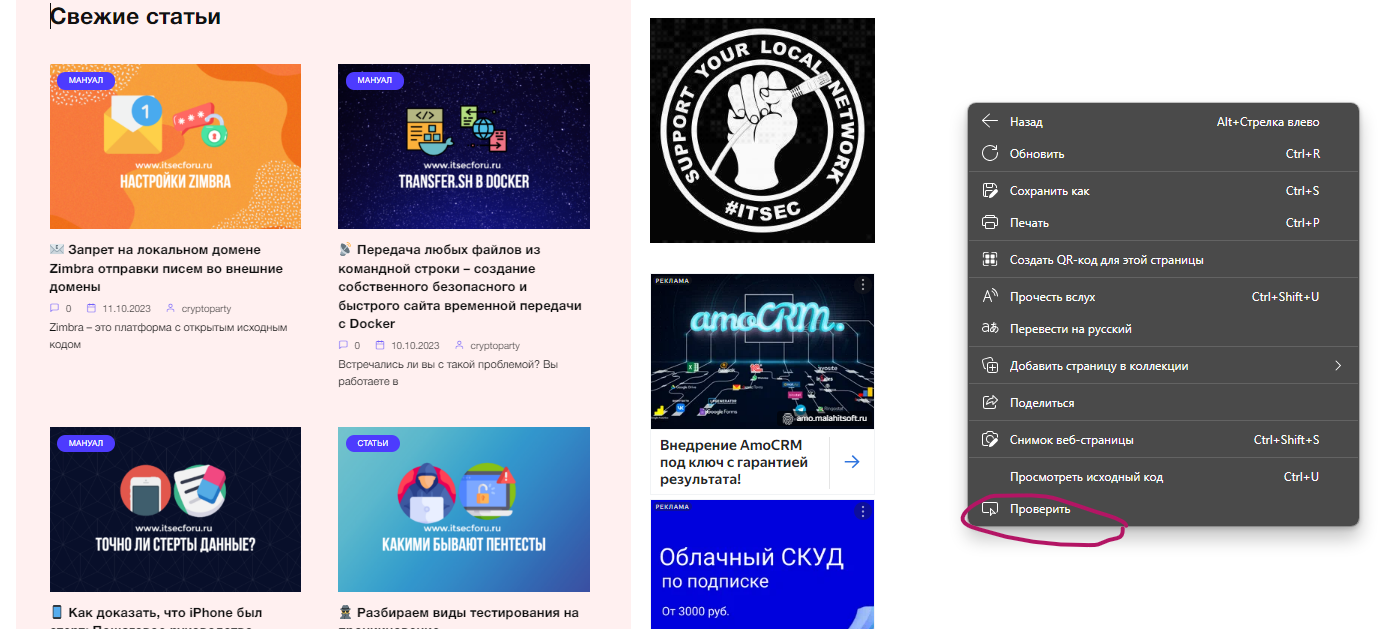

С помощью браузера можно щелкнуть правой кнопкой мыши на изображении и узнать, где хранятся эти изображения. Или можно прочитать исходный код в поисках комментариев и обнаружить, что горе программист закомментировал имя пользователя и пароль администратора.

Использование консоли разработчика нашего браузера

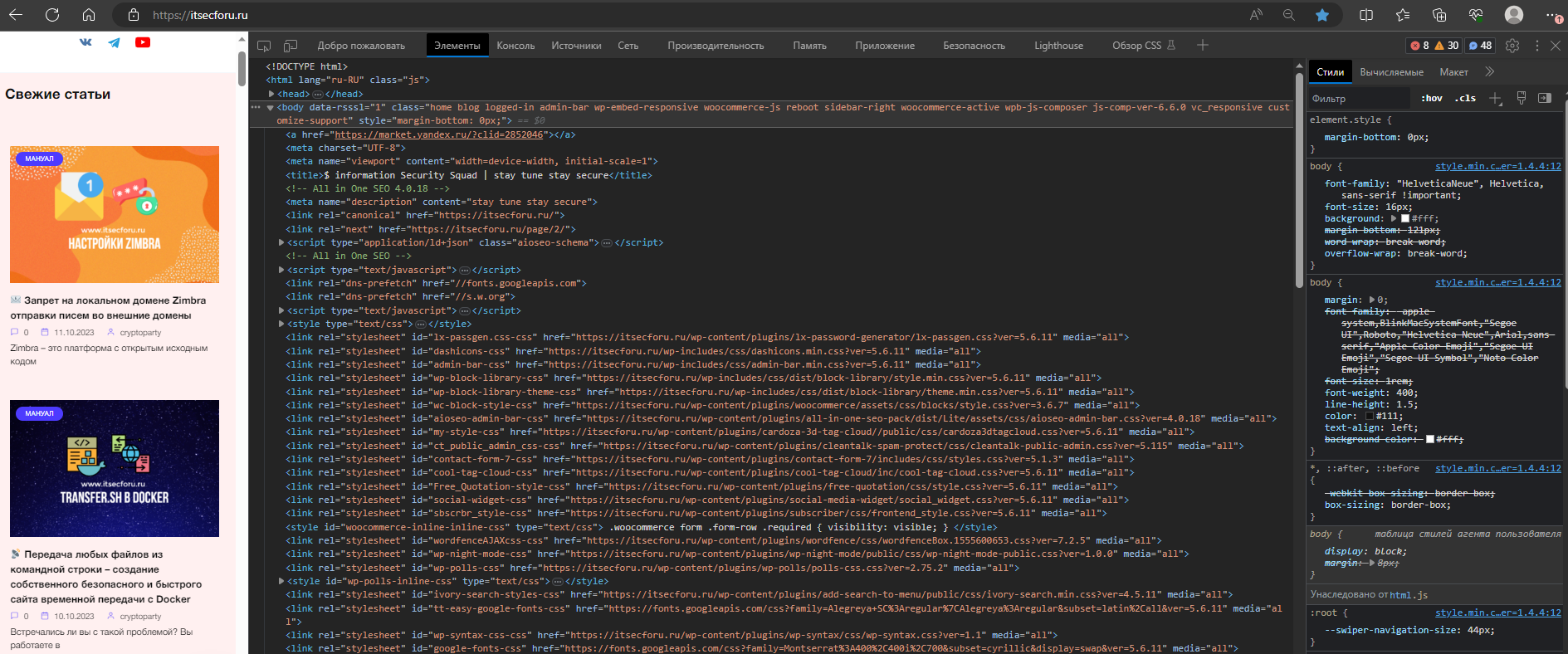

Brave, Chrome, Firefox и большинство современных браузеров имеют Developer Tools или Console.

В них мы можем найти активы, просмотреть исходный код, отладить или выполнить код JavaScript и многое другое.

Щелкните правой кнопкой мыши и выберите пункт Проверить или нажмите F12 на клавиатуре, в результате чего откроется инструмент DevTools.

Сейчас там нет ничего важного, но иногда разработчики оставляют комментарии между тегами <!– и –>. Например: <!– Это не работает.

Попробуйте войти под именем admin:admin123 и выяснить, почему мы получаем ошибку 404 –> .

Этот кусок кода не будет отображаться в браузере для обычных пользователей, но мы можем прочитать их в исходном коде, так что это хорошее место для поиска.

Gobuster

С помощью Gobuster вы не поймаете призраков, но сможете найти скрытые папки.

Если вы еще не содрогнулись настолько, чтобы покинуть этот блог, Gobuster – это инструмент с открытым исходным кодом на низкоуровневом языке (он использует Golang или Go), используемый для поиска URI, поддоменов DNS, имен виртуальных хостов, открытых бакетов Amazon S3 и т.д.

Ранее мы его уже рассматривали, более подробно можно узнать здесь:

Сканирование сайтов на наличие интересных каталогов и файлов с помощью Gobuster | (itsecforu.ru)

WPScan

Несмотря на то что WPScan был выпущен в июне 2011 г., он до сих пор является одним из наших основных инструментов как хакпэнтестеров, поскольку это отличный способ перечислить и исследовать несколько категорий уязвимостей безопасности WordPress-сайтов

🌍 13 лучших практик безопасности для защиты вашего сайта WordPress

Ранее мы его уже рассматривали, более подробно можно узнать здесь:

Nikto

Выпущенный в 2001 году, Nikto используется до сих пор, благодаря открытому исходному коду и широким возможностям.

Nikto способен оценивать все типы веб-серверов (а не только WordPress, как WPScan) и позволяет обнаружить такие уязвимости, как конфиденциальные файлы, устаревшие серверы и программы, а также общие ошибки в конфигурации (индексация каталогов, XSS-защита и т.д.).

Он предустановлен в Kali Linux и Parrot и может быть установлен с помощью команды sudo apt update && sudo apt install nikto.

¯\_(ツ)_/¯

Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.