Если вы являетесь специалистом по кибербезопасности, то иногда возникает необходимость узнать реальный IP-адрес сайта, использующего Cloudflare в качестве защитного слоя.

Сервисы обратных прокси, такие как Cloudflare, являются своего рода телохранителями для веб-сайтов.

Они не только делают работу сайтов более быстрой и безопасной, но и помогают сохранить в тайне истинную сущность сайта.

Если вы хотите узнать, где размещен сайт, защищенный Cloudflare, вам придется стать немного детективом.

Придется искать подсказки, которые могли быть оставлены по ошибке.

🕵️ 8 популярных методов взлома, о которых вы должны знать

Набор инструментов

| Инструмент | Описание |

|---|---|

| NMAP dns-brute script | Перечисление (под)доменов с помощью Nmap. Используйте его для получения списка потенциально интересных (под)доменов. |

| WhoIS7.ru | Используйте его для получения информации о WhoIS |

| Dig | Быстрое извлечение записей A и MX |

| Alvosec XML-RPC guide | Получение IP-адреса WordPress с помощью XML-RPC |

| VirusTotal и URLscan | Обе платформы могут быть использованы для получения информации об IP-адресах и истории доменов. |

| CrimeFlare | Этот инструмент от ZidanSec позволяет найти IP-адреса сайтов, защищенных CloudFlare |

Использование DNS записей

Начните с проверки DNS-записей сайта.

Считайте, что это следы, оставленные веб-сайтом.

Для поиска этих записей можно использовать такие инструменты, как Whois или Dig.

Поддомены

У веб-сайтов часто есть маленькие братья и сестры, называемые субдоменами.

Это как бы разные разделы одного и того же сайта.

Можно попытаться угадать их имена или воспользоваться инструментами для их поиска.

Можно использовать инструмент типа Nmap со специальным скриптом или просто воспользоваться инструментами, которые помогут составить список поддоменов.

- 🌐 SubFinder – обнаружение скрытых поддоменов

- ⚓ Rsdl – сканирование поддоменов методом пинга

- 🌎 Sudomy: анализ доменов и сбор поддоменов быстрым и всесторонним способом

- amass – перечисление поддоменов

- 🌐 Dome : Быстрый скрипт на Python, который делает активное и/или пассивное сканирование для получения субдоменов

- 🌐 assetfinder – Поиск связанных доменов и субдоменов

- 🌐 SubScraper – инструмент для захвата субдоменов

Веб-приложения

В некоторых случаях устанавливаются веб-приложения.

Они могут предоставлять реальный IP-адрес.

Поэтому исследуйте их и узнавайте больше о веб-приложениях, как только обнаружите их.

WordPress XML-RPC

Вы можете найти IP-адрес, выполняя вызовы pingback XMLRPC.

В WordPress существует функция pingback, позволяющая одному сайту сообщать другому о добавлении на него ссылки.

Вы можете использовать эту функцию WordPress для получения фактического IP-адреса домена, который вы пытаетесь идентифицировать.

Вот хорошее руководство о том, как это сделать:

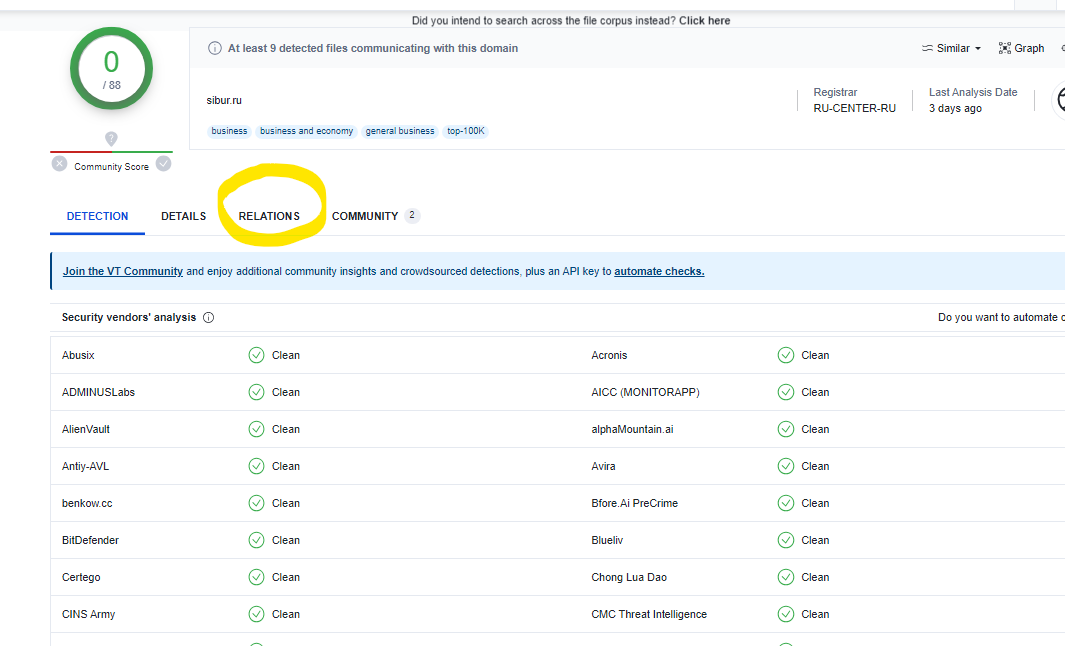

Virustotal

Эта платформа основана на краудсорсинговой аналитике, и нужная вам информация может быть получена бесплатно.

Воспользуйтесь Virustotal и выполните поиск нужного вам домена.

Открыв отчет, перейдите на вкладку “relations”.

Там вы найдете историю IP-адресов, привязанных к конкретному искомому домену.

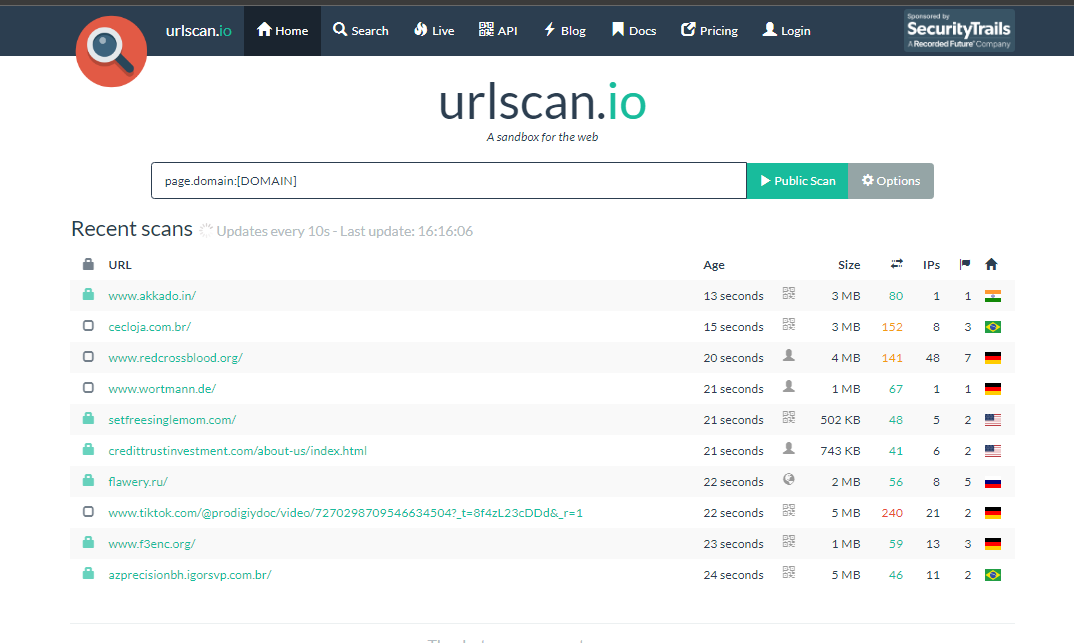

URLscan

Еще один инструмент, который стоит попробовать, – платформа URLscan.io.

Она также бесплатна, и, если повезет, домен может быть проиндексирован до того, как его защитит Cloudflare.

Перейдите на сайт URLscan.io и воспользуйтесь следующей командой, чтобы быстро получить нужную информацию.

page.domain:[DOMAIN]

CrimeFlare

¯\_(ツ)_/¯

Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.