Sudo (Superuser Do) – это мощный инструмент, позволяющий пользователям выполнять команды от имени root.

Это может быть полезно для выполнения административных задач, таких как установка программного обеспечения, настройка параметров системы или устранение неполадок.

Однако использовать sudo нужно осторожно, так как с его помощью можно вносить несанкционированные изменения в систему.

Одним из способов контроля доступа к sudo является предоставление или запрет доступа к sudo группам.

Это может быть полезно для организаций, которые хотят предоставить группе пользователей определенные административные привилегии, или для системных администраторов, которые хотят ограничить доступ к sudo для определенного круга пользователей.

В этом руководстве мы покажем, как разрешить или запретить доступ sudo для группы на Linux.

Для администратора Linux строгий контроль над правами пользователей очень важен для обеспечения безопасности и эффективности системы.

Эффективное управление привилегиями групп позволяет наделить избранных пользователей расширенными административными возможностями или ограничить доступ для повышения уровня безопасности.

- Причины предоставления или запрета доступа Sudo для группы

- Разрешение или запрет доступа к Sudo для определенной группы Linux

- 1. Предоставление доступа Sudo группе

- Шаг 2 – Добавление пользователей в группу:

- Шаг 3 – Резервное копирование файла Sudoers:

- Шаг 4 – Предоставление доступа Sudo:

- Шаг 5 – Проверка наличия у пользователя привилегий Sudo:

- Шаг 6 – Проверка привилегий Sudo:

- 2. Ограничение доступа к Sudo для группы

Причины предоставления или запрета доступа Sudo для группы

Разрешение или запрет доступа sudo для группы в Linux служит нескольким важным целям:

- Повышение безопасности: Предоставляя доступ sudo определенной группе, можно ограничить число пользователей, имеющих повышенные привилегии. Это снижает риск случайного или злонамеренного использования административных команд, помогая поддерживать более безопасную систему.

- Эффективность администрирования: Предоставление доступа sudo доверенной группе упрощает выполнение административных задач. Вместо того чтобы индивидуально предоставлять права нескольким пользователям, управление доступом на уровне группы упрощает процесс и экономит время.

- Централизованный контроль: Групповой доступ к sudo позволяет централизованно управлять привилегиями пользователей. Вы можете легко добавлять или удалять пользователей из группы, соответствующим образом регулируя их уровни доступа, не изменяя индивидуальных настроек для каждого пользователя.

- Соответствие нормативным требованиям и возможность аудита: Групповой контроль доступа обеспечивает соответствие требованиям и возможность аудита. Он соответствует требованиям и упрощает аудит, позволяя организациям отслеживать и контролировать действия группы, что снижает сложность управления индивидуальными разрешениями для целей соответствия нормативным требованиям.

- Разделение привилегий: Ограничение доступа к sudo для определенных групп позволяет реализовать принцип наименьших привилегий. Пользователи получают повышенные привилегии только в случае необходимости, что снижает потенциальное влияние нарушений безопасности или ошибок.

В целом, разрешение или запрет доступа к sudo для группы в Linux обеспечивает гибкую и эффективную систему

🔐 Добавление изюминки в сеанс sudo с помощью файла lecture на Linux или Unix

Разрешение или запрет доступа к Sudo для определенной группы Linux

Прежде чем приступить к работе, необходимо убедиться в том, что в вашей ОС уже выполнены эти действия или создана группа, специально предназначенная для этих целей.

Различные дистрибутивы Linux могут иметь разные группы по умолчанию; например, в системах на базе Debian обычно создается группа “sudo”, а на базе Redhat – группа “wheel”.

Чтобы определить пользователей, входящих в эту группу и обладающих привилегиями sudo, можно выполнить следующую команду:

В Redhat-системах замените sudo на wheel:

Эта команда отобразит соответствующую информацию из файла “/etc/group”, в частности, отфильтрует группу “sudo” или “wheel”.

Для демонстрационных целей данного руководства мы создадим новую группу “sudousers” и добавим в нее членов.

1. Предоставление доступа Sudo группе

Шаг 1 – Создание группы:

Откройте терминал в системе Linux.

Выполните следующую команду для создания группы “sudousers”:

Шаг 2 – Добавление пользователей в группу:

Чтобы добавить пользователей в группу “sudousers”, выполните следующую команду:

Замените “itsec” на реальное имя пользователя, которого вы хотите добавить в группу.

Повторите эту команду для каждого пользователя, которого вы хотите включить в группу “sudousers”.

Шаг 3 – Резервное копирование файла Sudoers:

Для обеспечения безопасности перед внесением любых изменений рекомендуется создать резервную копию файла конфигурации sudoers, расположенного по адресу /etc/sudoers.

Создать резервную копию можно с помощью следующей команды:

Эта команда создаст резервный файл с именем sudoers-backup-<текущая дата и время> (например, sudoers-backup-20230720114436) в каталоге /etc с сохранением исходных разрешений и атрибутов файла sudoers.

Наличие резервной копии позволяет при необходимости вернуться к предыдущей конфигурации.

Шаг 4 – Предоставление доступа Sudo:

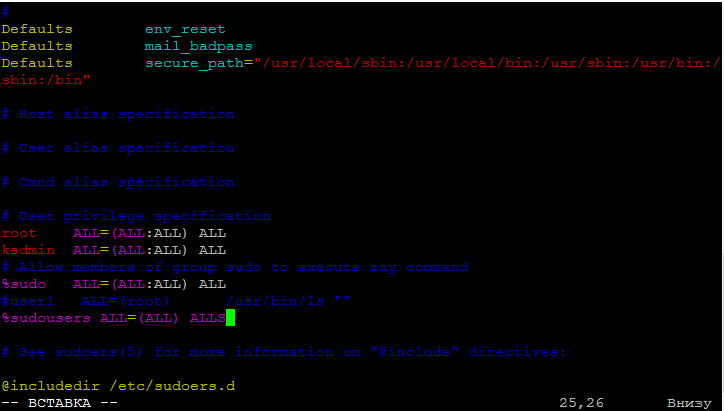

Откройте файл sudoers для редактирования с помощью команды visudo:

Прокрутите вниз до раздела, начинающегося со строки %sudo или %admin.

Добавьте следующую строку под существующими записями, убедившись, что “sudousers” заменено на реальное имя группы:

%sudousers ALL=(ALL) ALL

Внимание: Не забывайте соблюдать осторожность при изменении файла sudoers, чтобы избежать непредвиденных последствий.

Шаг 5 – Проверка наличия у пользователя привилегий Sudo:

Чтобы проверить наличие у пользователя прав sudo, выполните следующую команду:

Замените “itsec” на желаемое имя пользователя, которое вы хотите проверить.

Эта команда проверит наличие привилегий sudo у указанного пользователя.

Пример вывода:

Matching Defaults entries for senthilkumar on debian12:

env_reset, mail_badpass,

secure_path=/usr/local/sbin\:/usr/local/bin\:/usr/sbin\:/usr/bin\:/sbin\:/bin,

use_pty

User itsec may run the following commands on debian12:

(ALL) ALL

Да, пользователь имеет права sudo для выполнения всех команд.

Если у пользователя нет прав sudo, то вы получите результат, как показано ниже.

User itsec is not allowed to run sudo on debian12.

Шаг 6 – Проверка привилегий Sudo:

Теперь переключитесь на пользователя, которого вы добавили в группу ‘sudousers’ на предыдущем шаге.

Для этого выполните команду:

Выполнив эту команду, вы сразу же перейдете под указанного пользователя, в данном случае “itsecforu”.

После перехода под этим пользователем можно приступать к выполнению административных задач, предваряя соответствующие команды символом “sudo”.

Например, для обновления пакетов с помощью менеджера пакетов apt можно выполнить команду:

Введите пароль sudo для пользователя.

Теперь пользователь сможет беспрепятственно выполнять административные задачи в своей среде.

2. Ограничение доступа к Sudo для группы

Откройте файл sudoers для редактирования с помощью команды visudo:

Найдите строку, предоставляющую группе доступ sudo.

В нашем случае она должна выглядеть следующим образом:

%sudousers ALL=(ALL) ALL

Чтобы запретить группе доступ к sudo, либо закомментируйте строку, добавив в начало символ #, либо удалите ее полностью.

Теперь эта строка закомментирована, или вы ее удалили, тем самым фактически запретив доступ к sudo группе “sudousers”.

Сохраните изменения в файле sudoers и выйдите из текстового редактора.

Выполнив эти шаги, вы сможете успешно создать группу “sudousers”, добавить в нее пользователей, а также предоставить или запретить sudo доступ членам группы.

см. также:

🐧 Как отключить доступ ‘su’ для пользователей Sudo

🐧 Как восстановить привилегии Sudo для пользователя Ubuntu/ Debian

🐧 Добавление, удаление и предоставление Sudo привилегий пользователям в Fedora

🐧 Как включить запись логов ввода-вывода sudo

👥 Как разрешить только определенные команды с помощью sudo на Linux

🐧 Как использовать journalctl для анализа логов на Linux