Введение

В течение длительного времени правоохранительные органы и другие организации, выполняющие задачи по цифровой криминалистики, связанные с расследованием инцидентов, зачастую полагались на методики, которые фокусировались на исключительно на доказательствах, содержащихся на жестком диске машины.

Процедуры были регламентированы таким образом, что система должна быть выключена, а жесткий диск извлечен для создания образа.

Следует отметить, что эта методология и связанные с ней процедуры была эффективна для обеспечения целостности доказательств, но она не учитывала тот объем богатства информации, которая содержалась в памяти (RAM).

Ранее мы уже посвящали статьи изучению артефактов оперативной памяти на примере Volatility:

🔎 Пробуем свои силы, используя Volatility, для прохождения CTF | (itsecforu.ru)

В этой статье мы рассмотрим типы доказательств, которые могут быть найдены в памяти системы, на примере инструмента Redline.

Рассмотрим те доступные данные которые мы можем извлечь для получения доказательной базы, и, наконец, о том, как анализировать эту информацию, чтобы получить четкое представление о том, как система была как система была скомпрометирована. Кроме того, эти методы могут быть интегрированы в анализ других доказательств, таких как файлы сетевых журналов и логи, файлы расположенные на целевой системе.

В этой статье мы рассмотрим захват памяти взята из системы Windows, зараженной вирусом Stuxnet.

Образ памяти можно загрузить со следующего сайта

Анализ памяти с помощью Redline

Одним из мощных инструментов, который аналитики должны включить в свой инструментарий, является Mandiant Redline.

Это приложение для Microsoft Windows предоставляет многофункциональную платформу для анализа образов памяти.

Эти функции включают возможность создания коллектора памяти, хотя инструмент будет работать с образами памяти, которые были созданы с помощью других различных инструментов. Также есть возможность использовать ранее обнаруженные индикаторы компрометации (IOCs) для помощи в исследовании. Инструмент можно загрузить по адресу Пакет загрузки включает в себя программу самостоятельной установки Microsoft.

Процесс анализа в Redline

Для демонстрации некоторых ключевых возможностей Redline будет использован захват памяти Stuxnet. используется. Чтобы провести анализ, выполните следующие шаги:

1. Установите Redline с помощью программы Microsoft Self Installer.

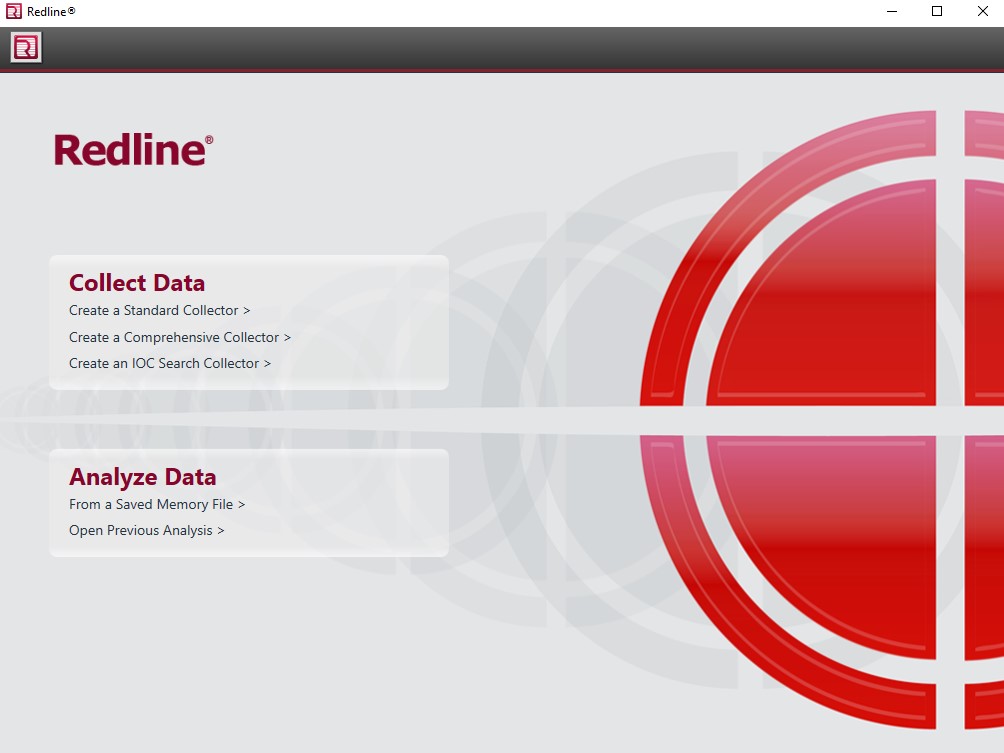

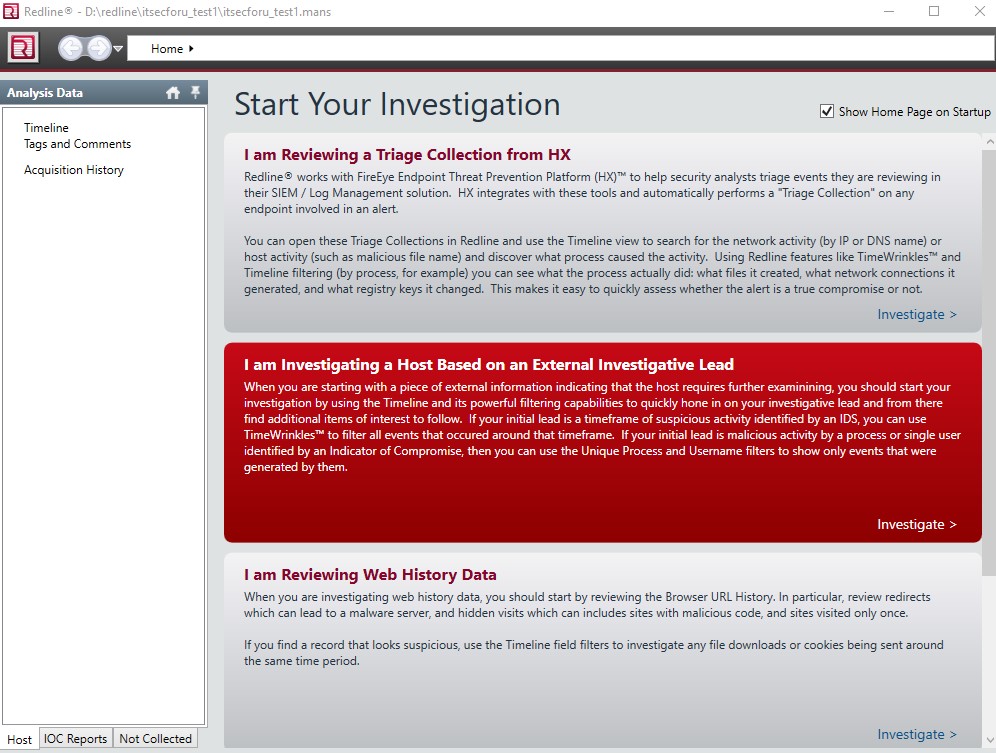

2. После установки дважды щелкните на значке, после чего появится следующий экран. Здесь есть ряд опций, разбитых на две категории: Сбор данных (Collect Data)

и Анализировать данные (Analyze Data). В данном случае будет проанализирован захват памяти Stuxnet:

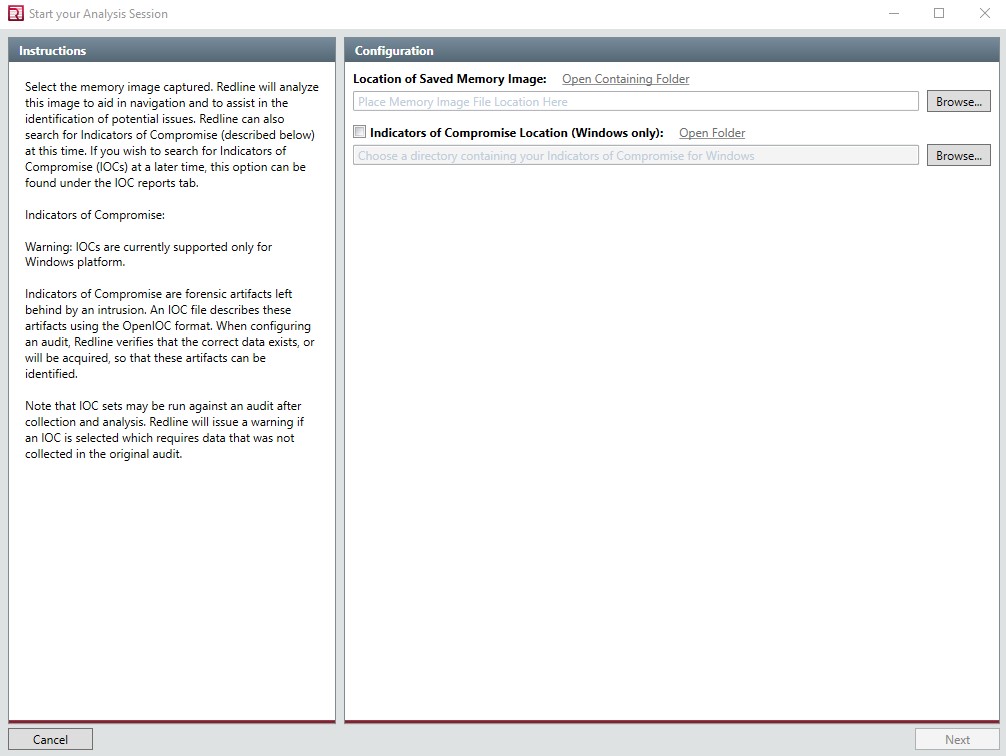

3.В категории “Анализ данных” (Analyze Data) нажмите на “Из сохраненного файла памяти” (From a Saved Memory File). В результате откроется второе окно. В разделе Расположение сохраненного образа памяти перейдите к местоположение файла памяти и выберите его. Нажмите Далее (Next)

4. После загрузки файла памяти на следующем экране потребуется ввести имя для файла сессии, который будет создан Redline.

В данном случае будет использовано имя itsecforu_test1.

Кроме того, выберите папку, в которой будут храниться все данные этой сессии анализа.

Хорошей практикой является создание отдельных папок для каждой сессии, чтобы обеспечить разделение каждого анализа.

В случае, если исследуется несколько систем, это снижает риск смешивания доказательств. После того как эти параметры установлены, нажмите кнопку OK:

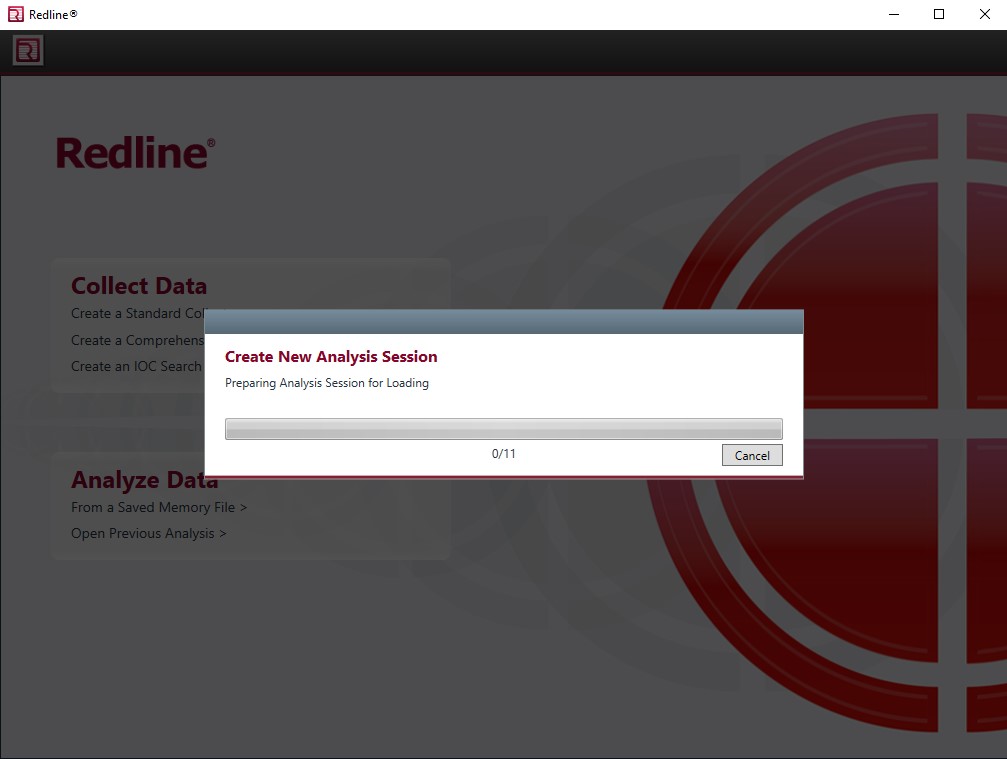

5. После этого Redline начнет процесс преобразования данных в формат для анализа. В зависимости от размера образа это может занять несколько минут:

6. После создания сеанса анализа появится следующее окно. Для образов памяти, не содержащих никакой другой информации, щелкните на разделе под заголовком I am Investigating a Host Based on an External Investigative Lead.

7. Появится следующее окно, в котором подробно описаны результаты анализа:

Далее мы рассмотрим анализ процессов Redline.

Анализ процессов с помощью Redline

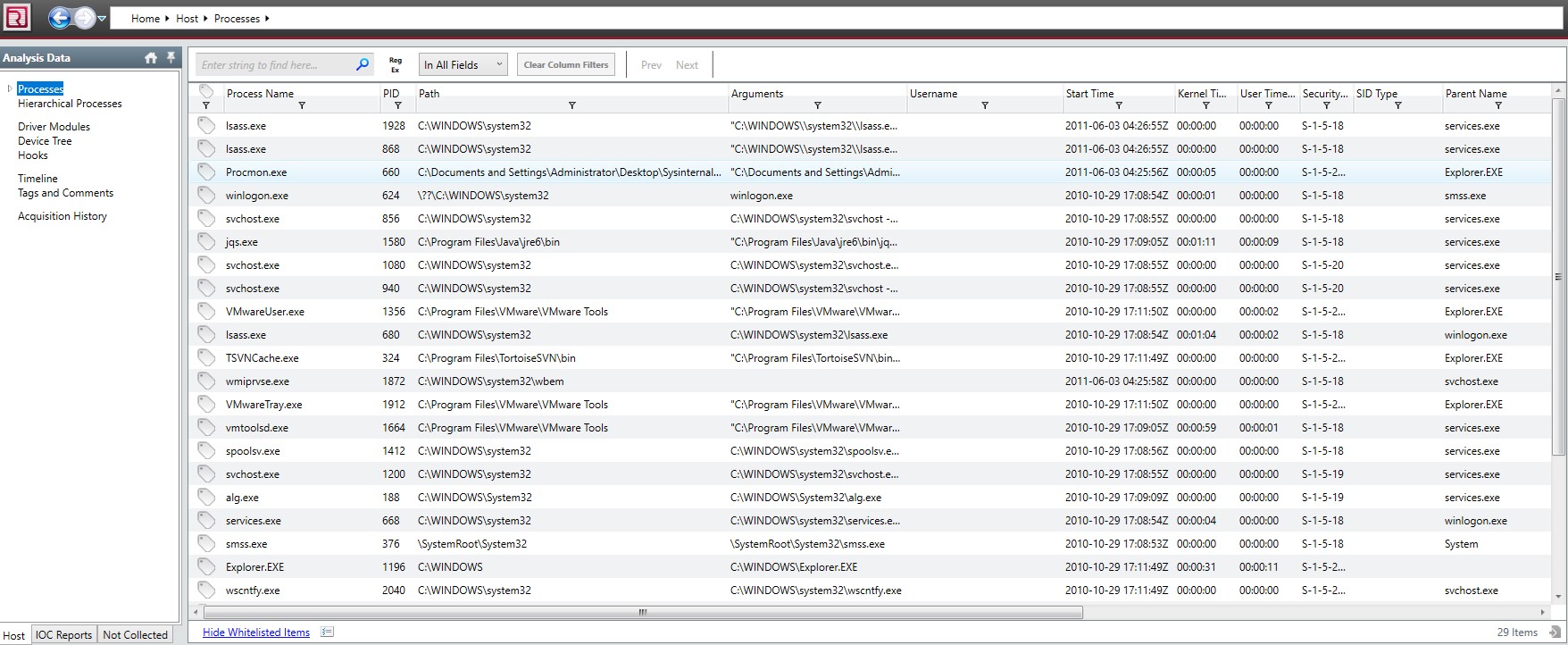

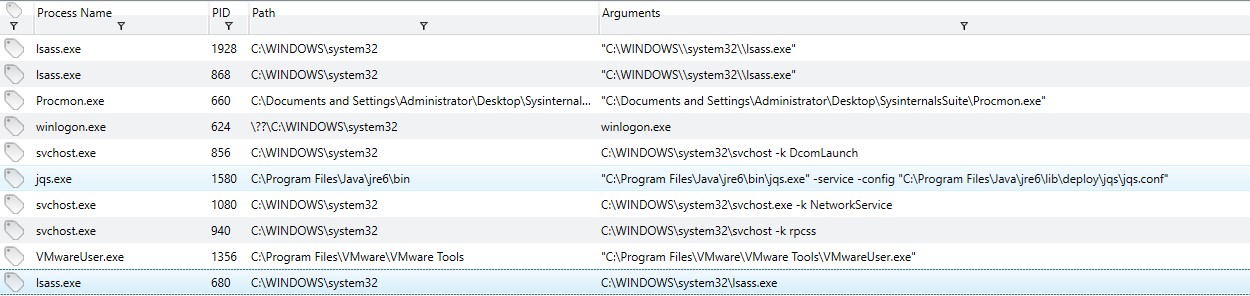

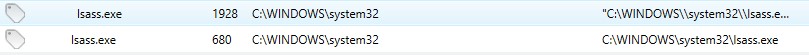

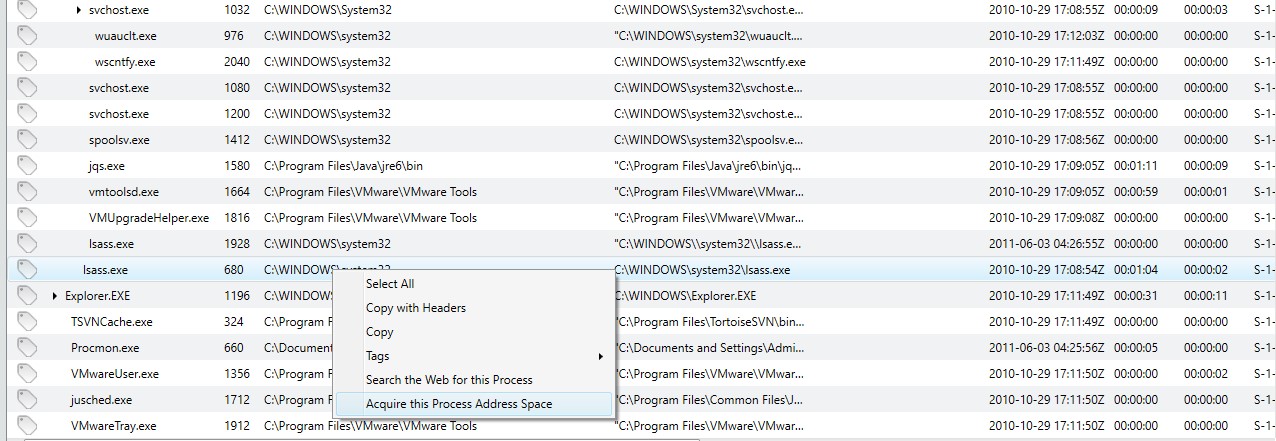

По завершении запущенных процессов на момент получения. Он включает в себя полный путь процесса, имя процесса и идентификационный номер процесса (PID). Обзор текущих процессов показывает, что существует три процесса lsass.exe с PID 1928, 868 и 680. Это подозрительно, так как несколько записей lsass.exe указывают на поведения вредоносного ПО:

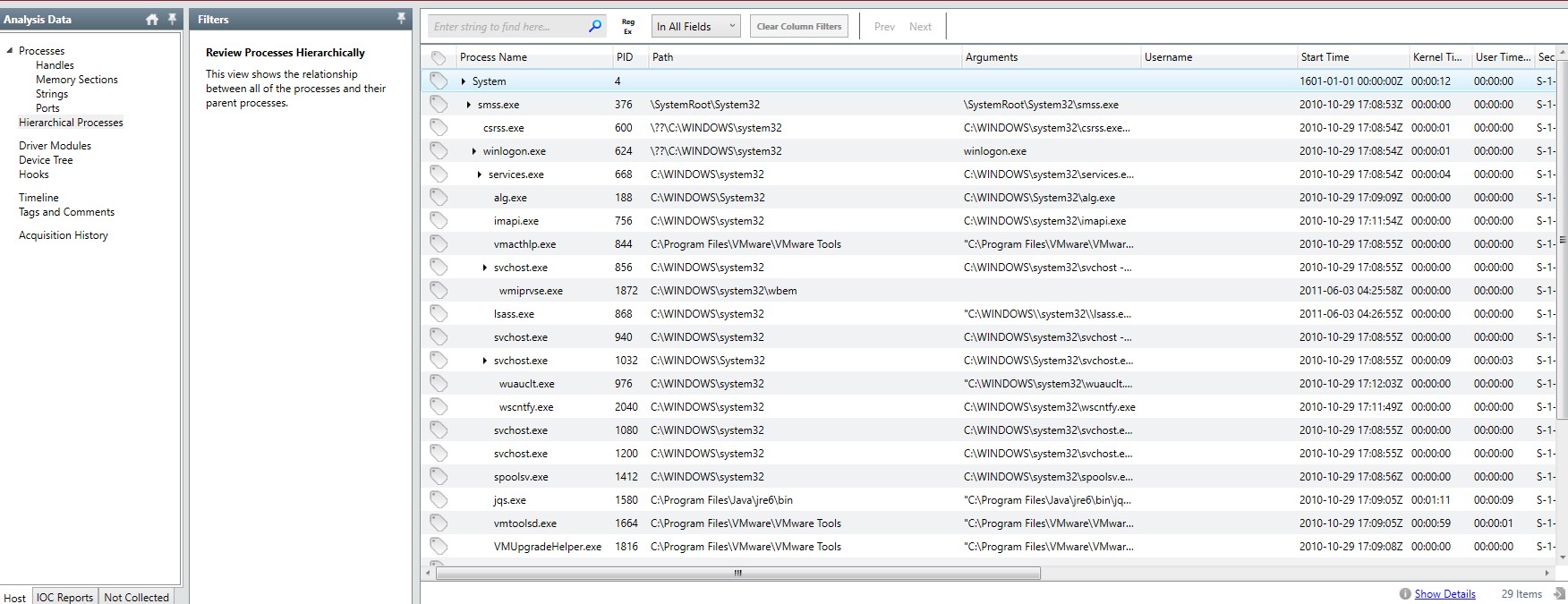

Еще одной особенностью Redline является возможность исследовать процессы в отношении по отношению к их родительским процессам. Иерархический процесс дает представление о пути, по которому по которому выполнялись процессы. Это полезно при исследовании памяти на наличие признаков нелегитимных или неавторизованных процессов. Нажмите на Hierarchical Processes в левой панели в разделе Analysis Data. Это изменит представление, чтобы показать процессы по отношению к их родительскому процессу:

Изучение процессов показывает два экземпляра lsass.exe с идентификаторами процессов 680, 868 и 1928. Наличие одного процесса lsass.exe вполне ожидаемо, но наличие трех является

подозрительным, поскольку lsass.exe может быть подделан и часто используется разработчиками вредоносных программ.

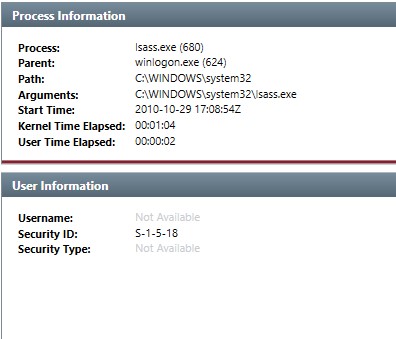

Далее можно продолжить исследование процесса lsass.exe с идентификатором 680. Если вы дважды щелкнуть по процессу, появится следующее окно:

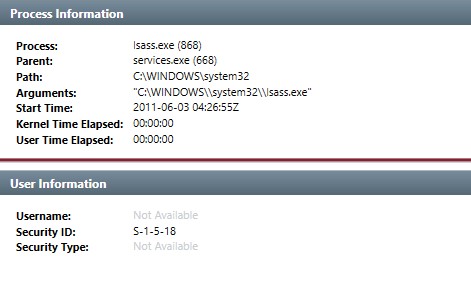

Эта расширенная информация о процессе показывает, что этот процесс был порожден winlogon.exe из папки System32. Это не может быть подозрительным поведением, так как это легитимно. Поскольку должен существовать только один процесс lsass.exe, два других lsass.exe следует рассмотреть подробнее. Процесс lsass.exe с PID 868 похоже, был запущен вместе с родительским процессом services.exe

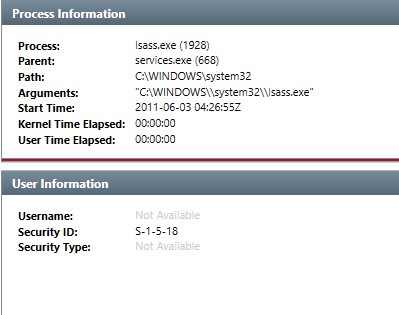

Те же результаты получены при использовании lsass.exe с PID 1928:

На данном этапе, похоже, что в системе имеется несколько процессов lsass.exe, что само по себе само по себе подозрительно. Следующим этапом в этом процессе будет дамп адресного пространства для всех трех процессов для дальнейшего изучения. Чтобы сделать дамп, щелкните правой кнопкой мыши на и откроется следующее окно:

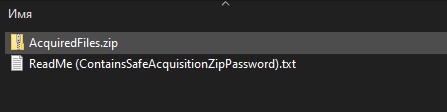

Нажмите на Acquire this Process Address Space. Дальше Redline получит и выгрузит дамп, связанный с файлами, в отдельную zip-папку в каталоге, содержащем данные анализа:

Поскольку все три процесса lsass.exe являются подозрительными, все они должны быть собраны в дамп. Далее можно исследовать полученные файлы более детально в рамках анализа malware.

Redline отправит полученные файлы в локальный системный каталог. Существует вероятность того, что эти файлы могут содержать вредоносное ПО, поэтому следует установить исключение файлов для этой каталог должен быть настроен в системном антивирусе, чтобы файлы не были помещены в карантин. Кроме того, поскольку существует вероятность того, что вредоносные файлы могут быть в системе, следует быть очень осторожным при использовании этого процесса, чтобы не допустить заражения системы.

В этой статье мы лишь поверхностно рассмотрели набор функций Redline. В дополнение к возможности идентифицировать процессы и извлекать связанные с ними данные, Redline также обладает

возможность идентифицировать другие ключевые точки данных, включая сетевые соединения, DLL-файлы связанные с процессами, и возможность просмотра процессов в виде временной шкалы.