- Как использовать FTK the Forensics Toolkit при проведении расследований инцидентов информационной безопасности

- Как установить FTK Imager

- Обзор интерфейса FTK Imager

- Как работает FTK Imager?

- Как создать образ диска FTK?

- Как анализировать созданный в FTK Imager образ?

- Как смонтировать образ в FTK imager?

- Как извлечь защищенные файлы с помощью FTK Imager?

- Заключение

Как использовать FTK the Forensics Toolkit при проведении расследований инцидентов информационной безопасности

Компьютерные технологии являются объектами многих преступлений или играют в них роль их пособника. Фишинг, кража личных данных, электронные финансовые махинации, атаки с использованием программ-вымогателей, публикация в Интернете порочащих честь материалов и отмывание денег – вот лишь некоторые примеры из них. Специалисты по компьютерной криминалистике занимаются такими преступлениями, Они ищут и фиксируют следы (улики) из цифровых артефактов, которые в последствии могут быть использованы как доказательства в суде. А инструменты компьютерной криминалистики (форензики) является способом достижения этих целей.

Не смотря на то, что существуют различные сценарии действий при проведении расследований различных инцидентов, основные действия схожи для каждого из них. Они включают в себя поиск, сбор, анализ и документирование цифровых доказательств в форме отчета. В целях обеспечения пригодности доказательств необходимо использовать инструменты компьютерной криминалистики, признанные во всем мире. FTK imager – один из таких инструментов форензики, который используется для сбора данных и анализа доказательств. В этой статье мы проведем подробный обзор FTK imager, продемонстрировав его установку и основные рабочие процессы указанного инструмента. Мы уже упоминали его в нашей статье Инструменты компьютерной криминалистики (форензики) для хакеров и специалистов по безопасности. Теперь же предлагаем рассмотреть его более детально

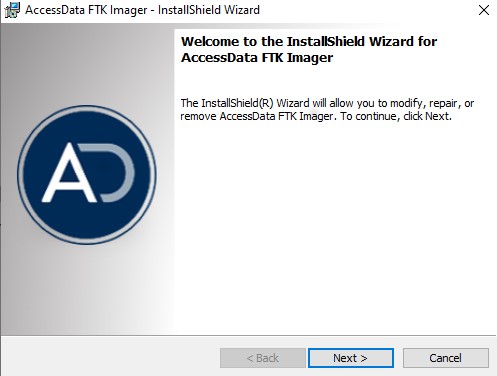

Как установить FTK Imager

FTK imager – это продукт компании ACCESSDATA, который можно загрузить с их официального сайта.

https://accessdata.com/product-download

Чтобы скачать дистрибутив, ACCESSDATA требует действительный адрес электронной почты для отправки ссылки на загрузку в почтовый ящик пользователя.

В текущий момент стоит использовать VPN для доступа к разделу скачивания.

После загрузки exe-файла запустите мастер установки, чтобы начать процесс инсталляции FTK и дождитесь завершения процесса

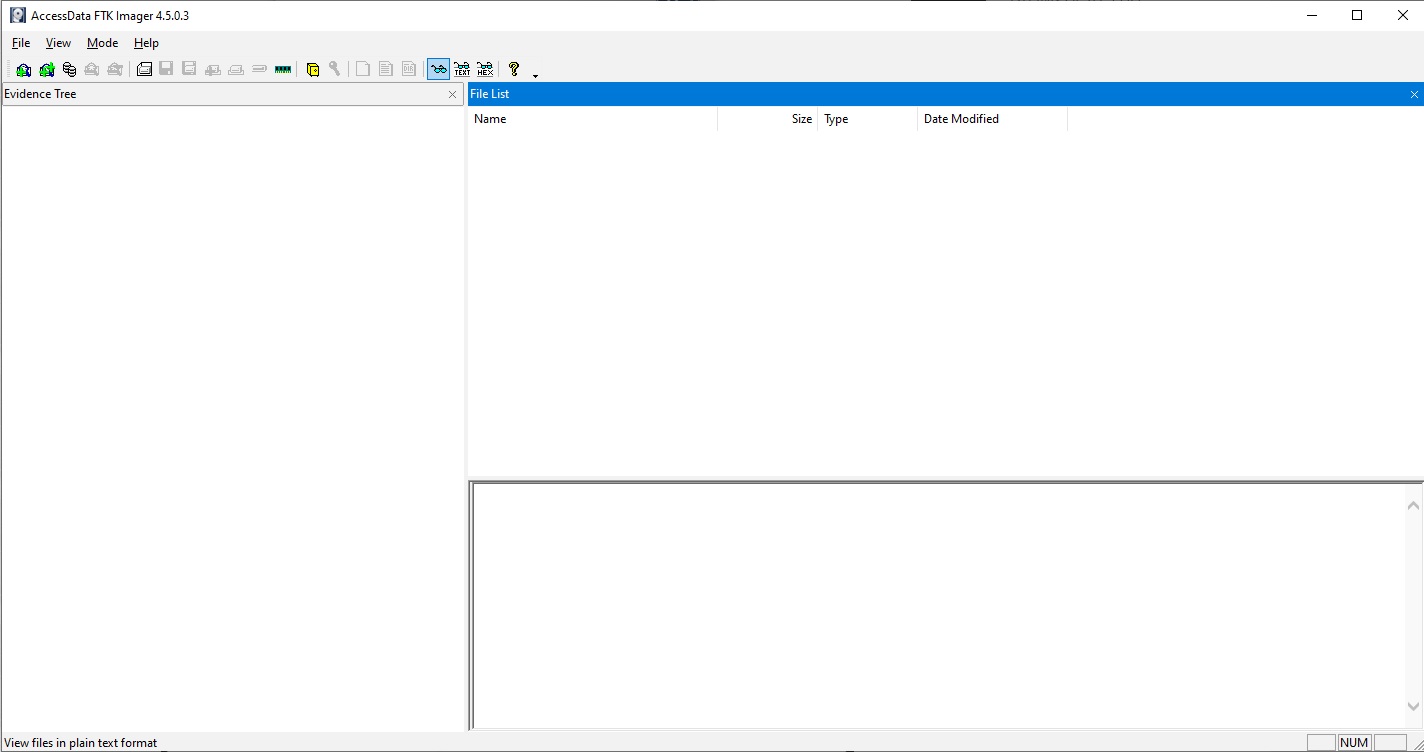

Обзор интерфейса FTK Imager

После установки набора инструментов forensics toolkit FTK Image откройте его из меню “Пуск”, списка программ или ярлыка на рабочем столе, созданного в процессе установки. На следующем снимке экрана показан интерфейс FTK Imager.

В инструменте, как мы видим, есть два раздела. В левом разделе (Evidence Tree)) показаны все потенциальные данные артефактов. Правый раздел (File List) дает более подробную информацию о каждом файле, выбранном в разделе Evidence Tree. Верхняя строка меню показывает все возможные опции инструмента, используемые для извлечения и анализа данных.

Как работает FTK Imager?

FTK Imager можно использовать для выполнения множества задач компьютерной криминалистики, таких как создание образа диска, захват данных в памяти ОС, монтирование образа или получение защищенных системой данных, таких как файлы учетных данных пользователя (SAM). Давайте рассмотрим некоторые из этих функций подробнее.

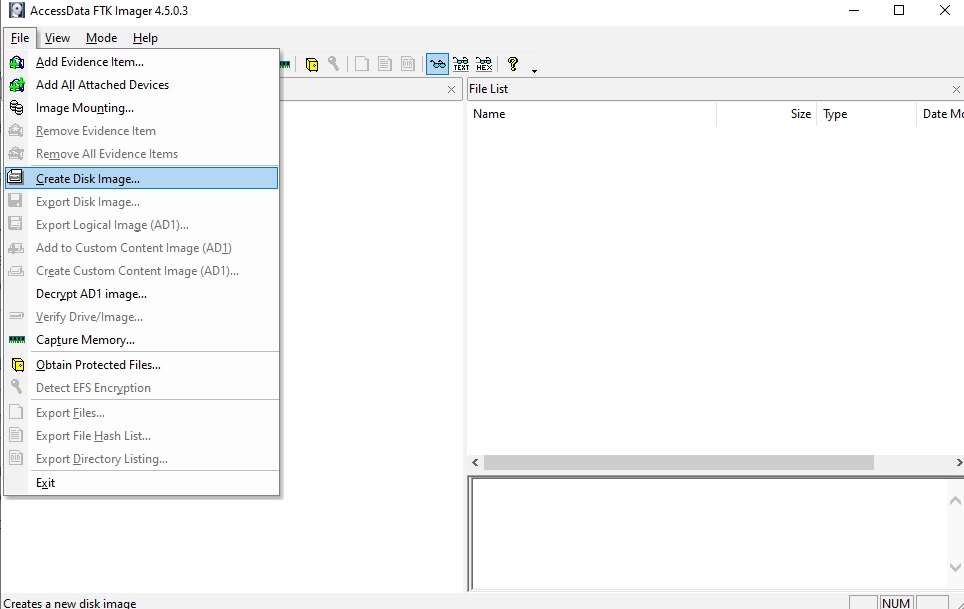

Как создать образ диска FTK?

Создание образа потенциальных улик – самая важная задача в цифровой криминалистике. Образ создается для получения дубликатов оригинальных улик и сохранения оригинала. Здесь важно отметить, что криминалистический анализ проводится на дубликатах (образах), а не на оригинальных доказательствах. Это необходимо для обеспечения целостности и доступности оригинальных доказательств в случае необходимости. Мы можем создать образ диска “на живой машине” с помощью опции File > Create Disk Image, как показано ниже.

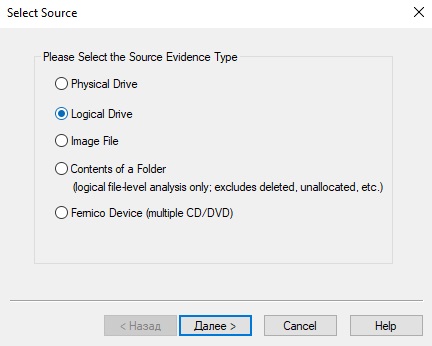

Инструмент попросит выбрать тип источника доказательств для создания образа диска. FTK Imager поддерживает следующие типы источников доказательств

Физический диск (все разделы)

Логический диск (конкретный раздел)

Файл образа

Содержимое папки

Диск CD/DVD

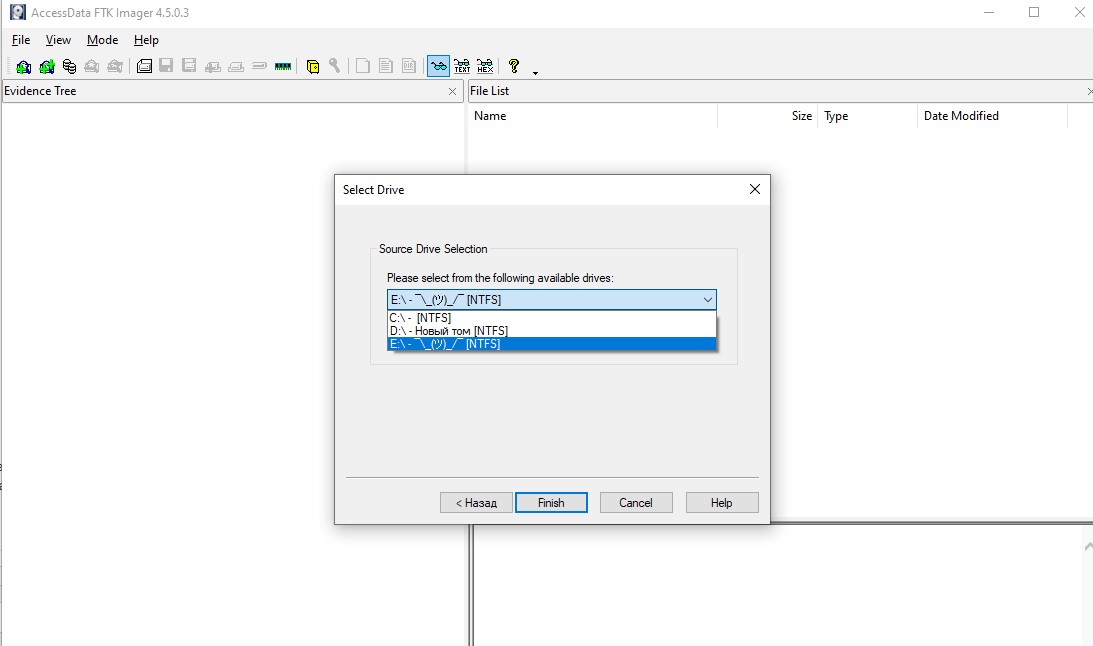

Физическим диском может быть любой физический диск, устройство или носитель, содержащий артефакты. Логический диск – это логическое пространство в существующей системе, например диск С или D. Файл образа может быть существующим файлом образа диска. Помимо этого, FTK Imager также поддерживает содержимое папок, а также носители CD/DVD для создания образа. В этом руководстве мы создадим образ с логического диска под названием itsecforu_hdd.

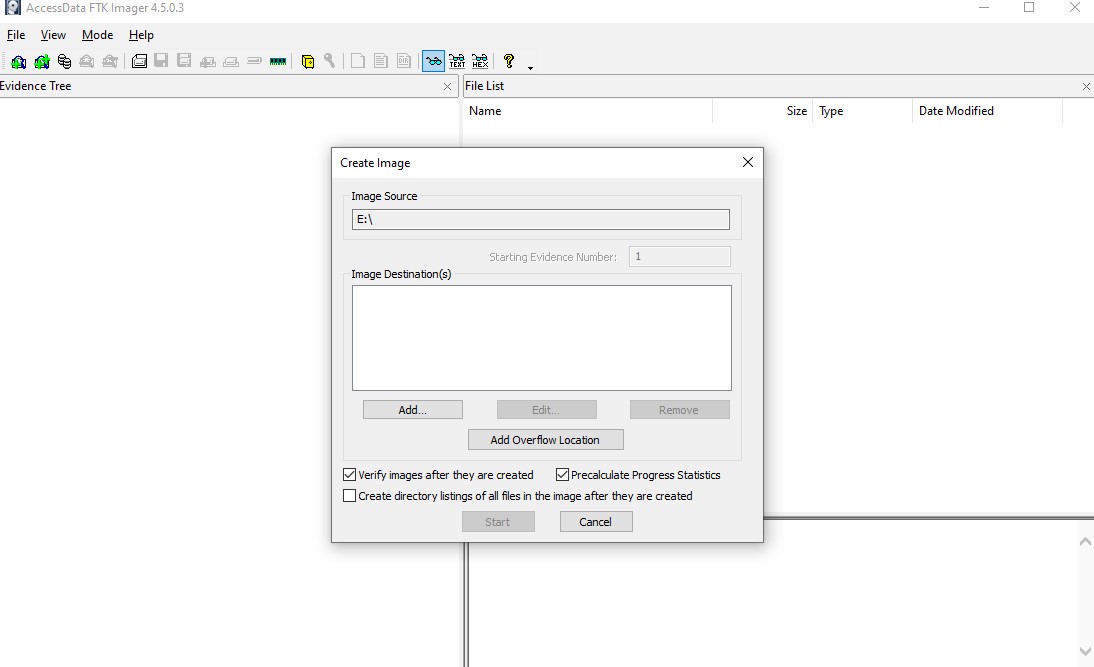

После выбора источника FTK Imager запрашивает путь назначения для создания образа диска. Путь назначения не должен совпадать с путем источника. Выбрать путь сохранения образа можно, нажав на опцию Add во всплывающем окне, как показано ниже.

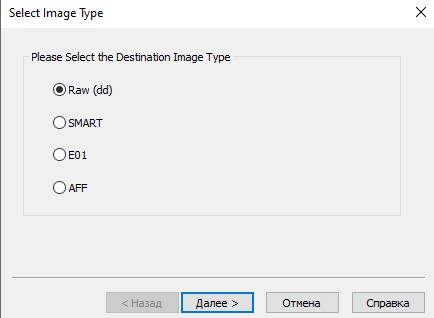

Прежде чем указать путь назначения конечного образа, программа попросит выбрать один из следующих форматов образов для целевого образа диска.

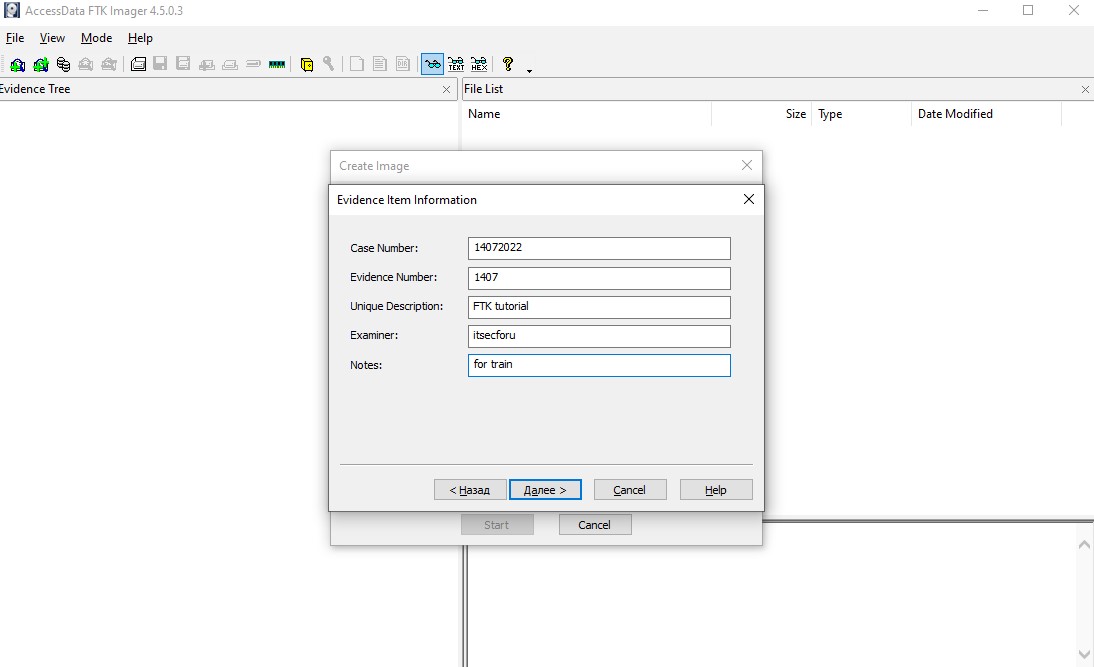

Формат Raw – это побитовая копия диска без каких-либо изменений. Формат Smart – формат, поддерживаемый Linux. E01 – это формат изображения Encase. Encase – это известный инструмент цифровой криминалистики. AFF – это формат Advanced Forensic Format, поддерживаемый большинством инструментов цифровой криминалистики. На следующем этапе необходимо указать информацию об объекте доказательства, например, номер дела, номер доказательства, имя эксперта, описание доказательства а также дополнительная информация.

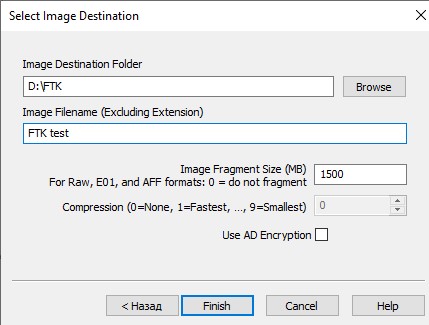

После заполнения формы информации об объекте расследования инструмент вызовет всплывающее окно для указания места сохранения и имени образа. Шифрование выбирать не будем, а также оставим все значения по умолчанию.

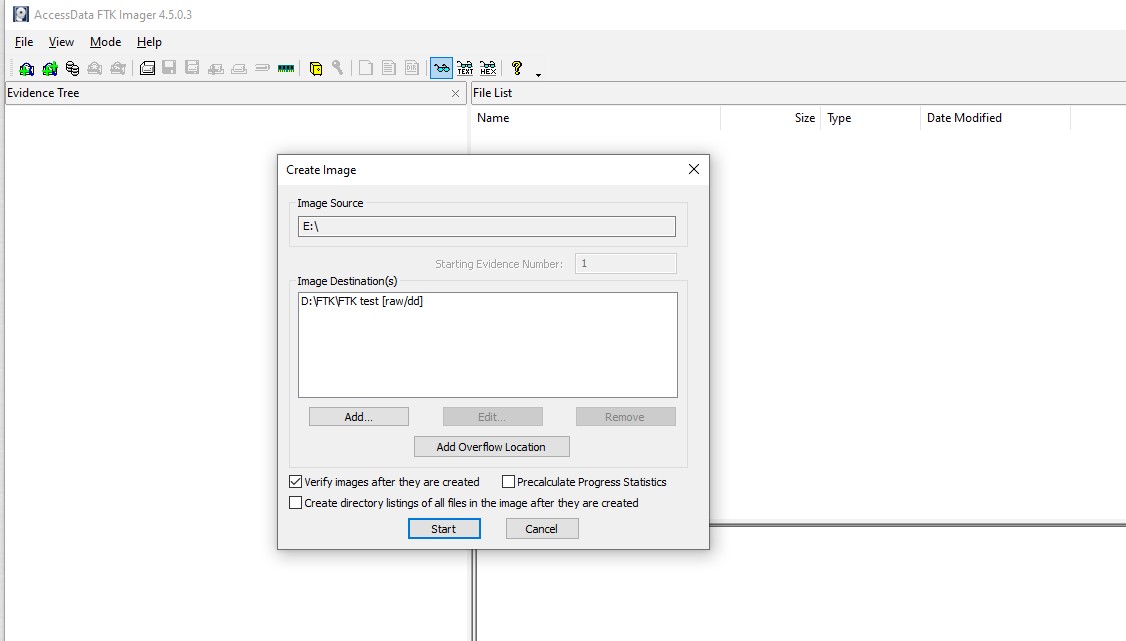

Нажимаем Start, чтобы начать создание образа. Также выберем опцию проверки образа, чтобы проверить его после создания.

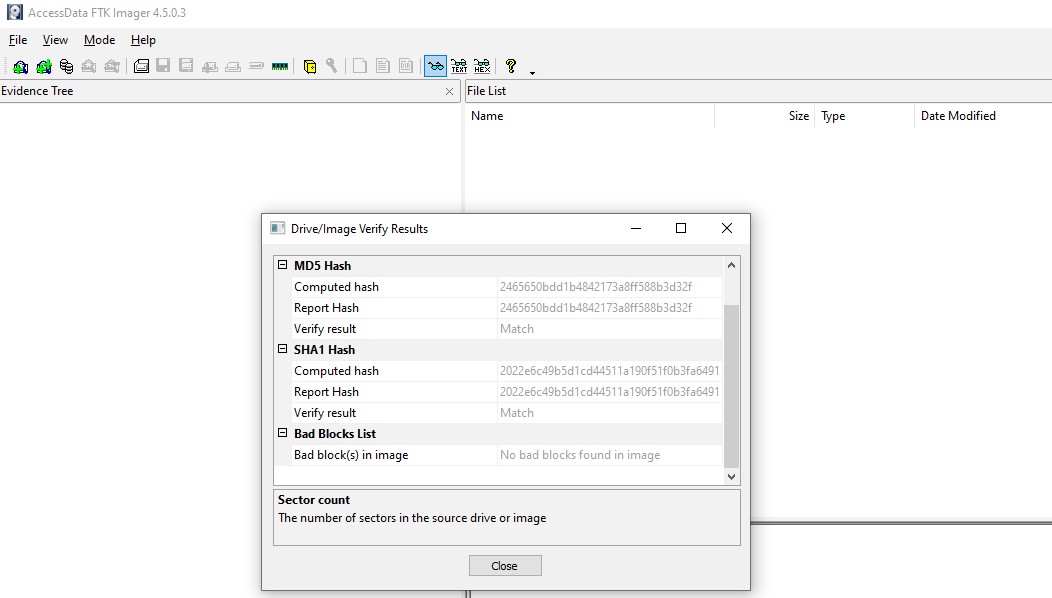

После успешного создания образа значение хэш автоматически генерируется и сравнивается с исходным хэшем для подтверждения подлинности образа.

Как анализировать созданный в FTK Imager образ?

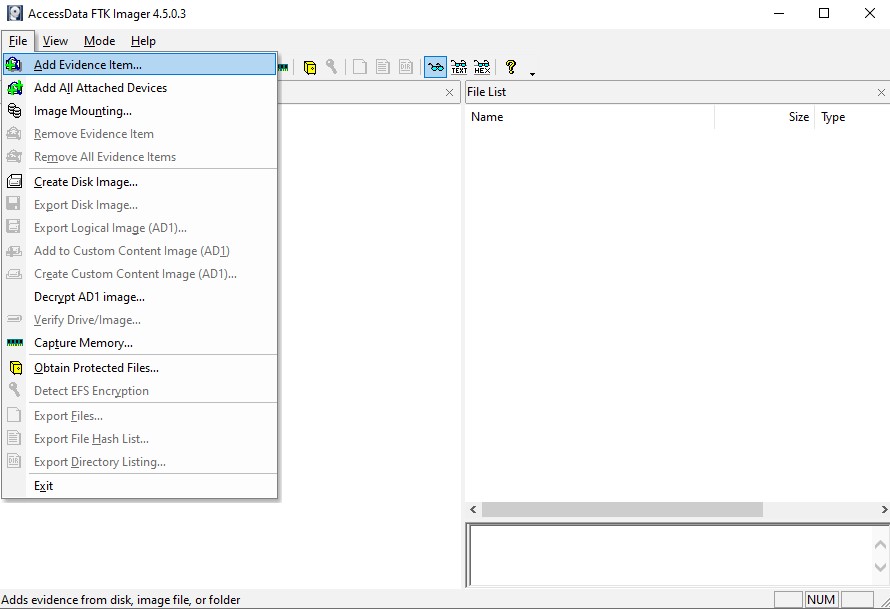

Анализ образа FTK – довольно простой процесс. Выберем опцию Добавить файл (Add Evidence Item…) в меню Файл (File).

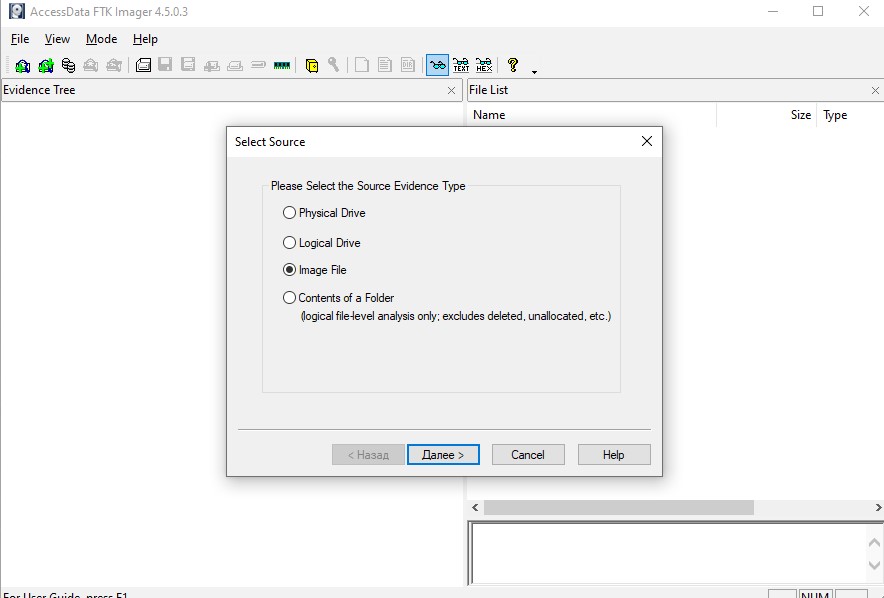

Выбираем тип источника, в нашем случае Image File

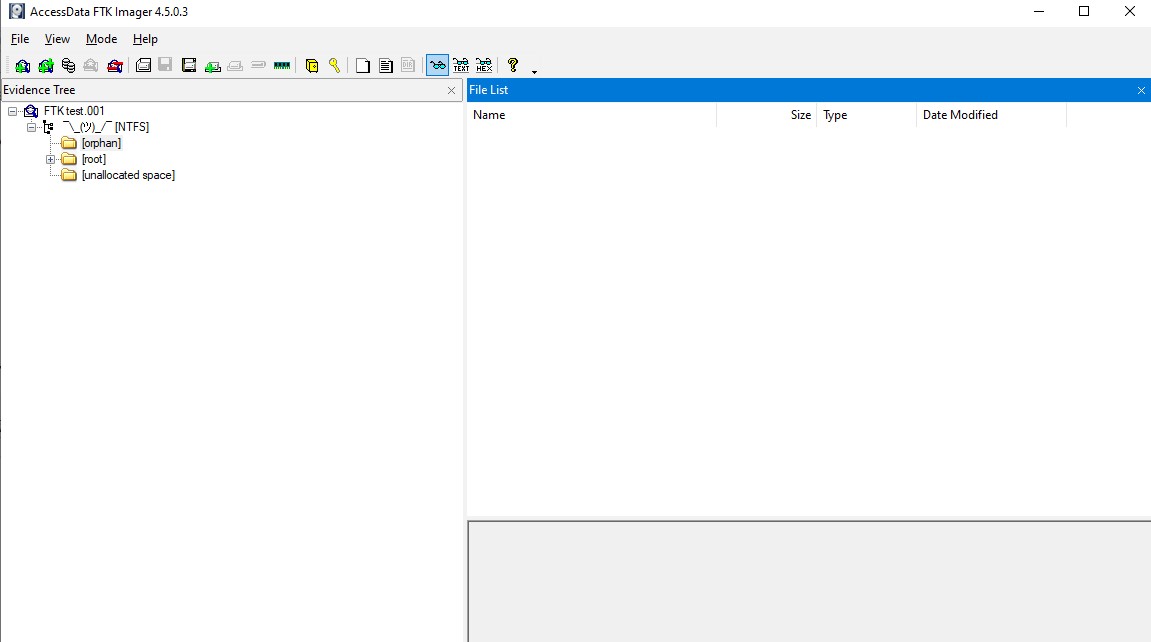

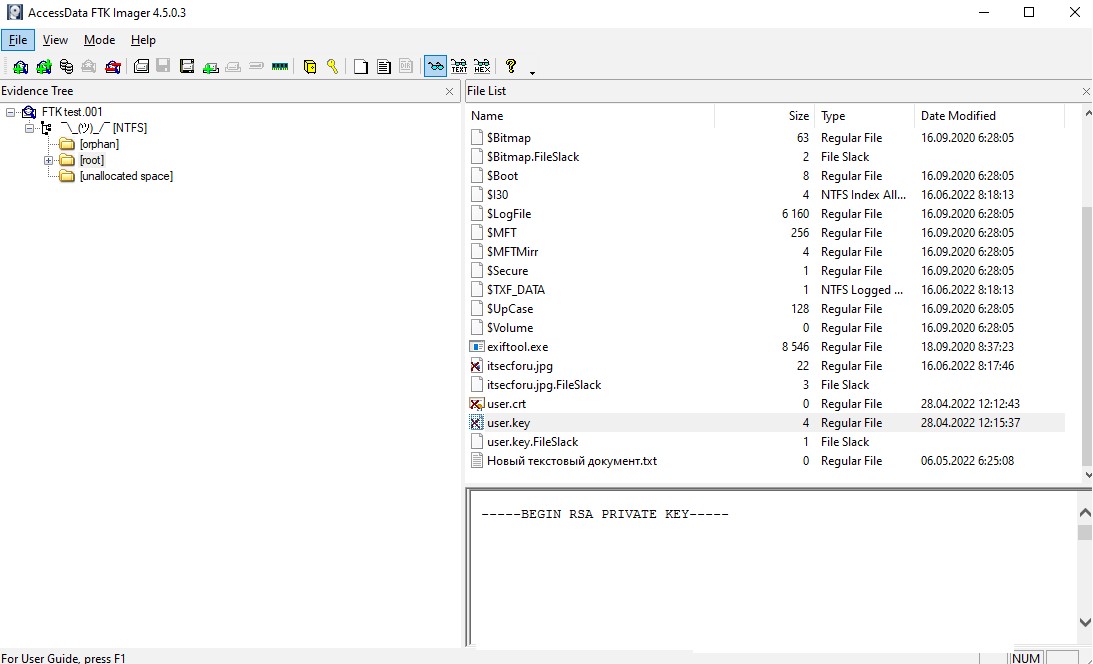

Далее выбираем файл с созданным образом и нажимаем Finish. Вышеописанное действие открывает образ в FTK, как показано на следующем снимке экрана.

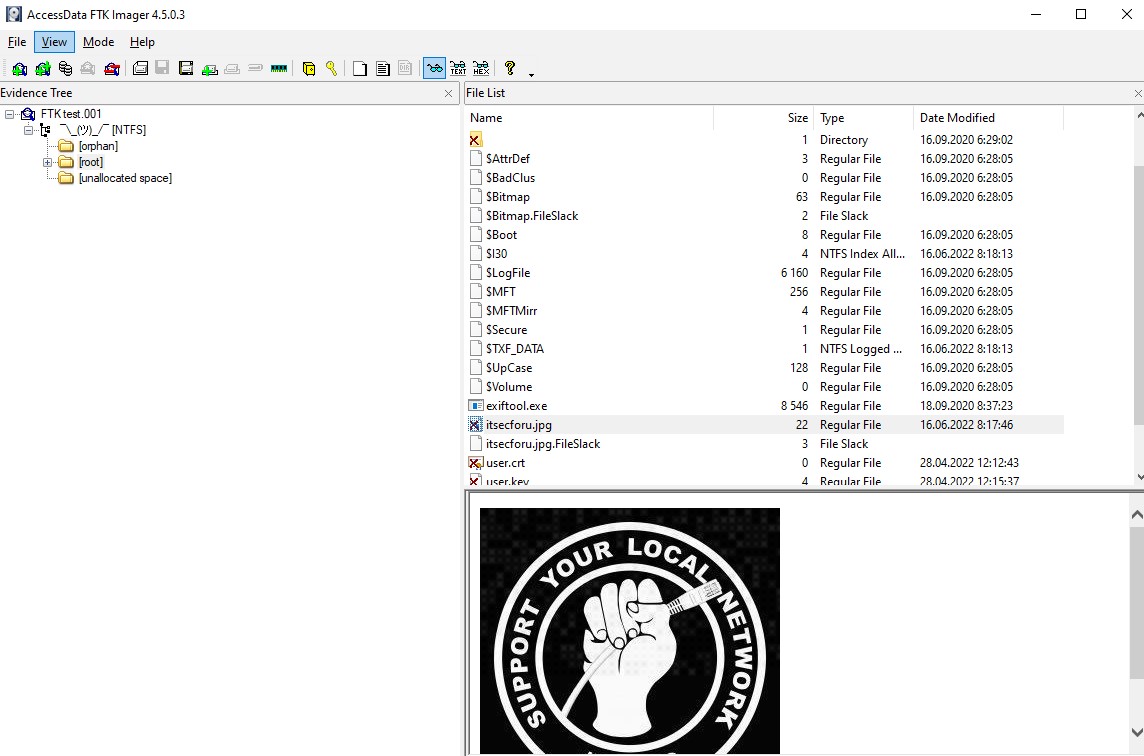

Исследуем orphan и root каталоги, чтобы просмотреть различные файлы и документы, представляющие для нас интерес. Как видим в каталоге root мы нашли удаленную картинку itsecforu.jpg а также видем файлы закрытого и открытого ключей user.crt и user.key

Значение закрытого rsa ключа скрыто на скриншоте

Как смонтировать образ в FTK imager?

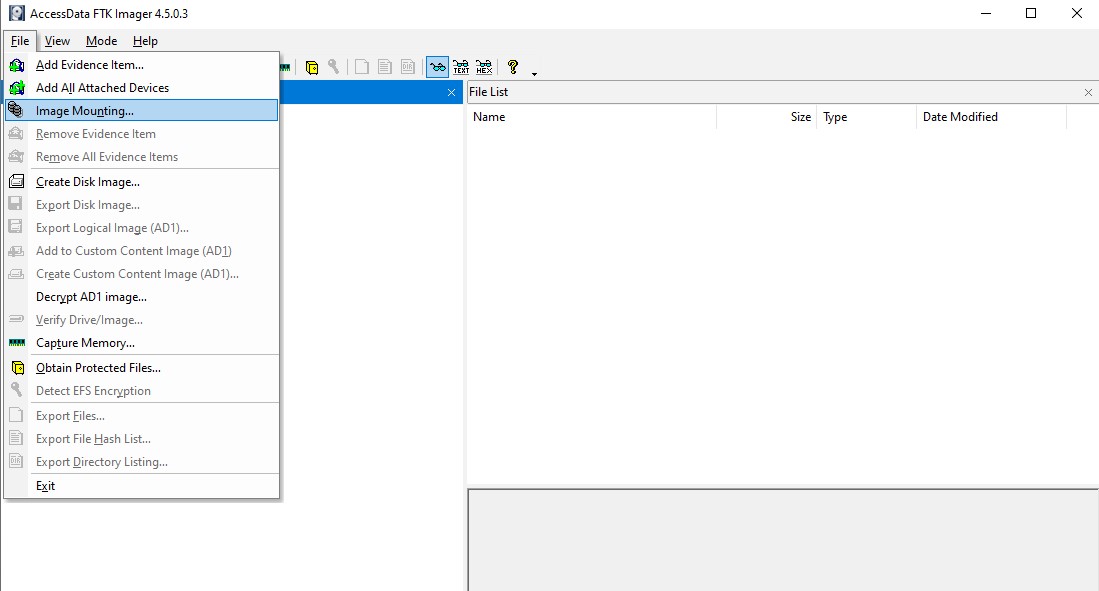

Для начала удалим образ

Выберем опцию “Монтирование образа” (Image Mounting) в меню “Файл” (File).

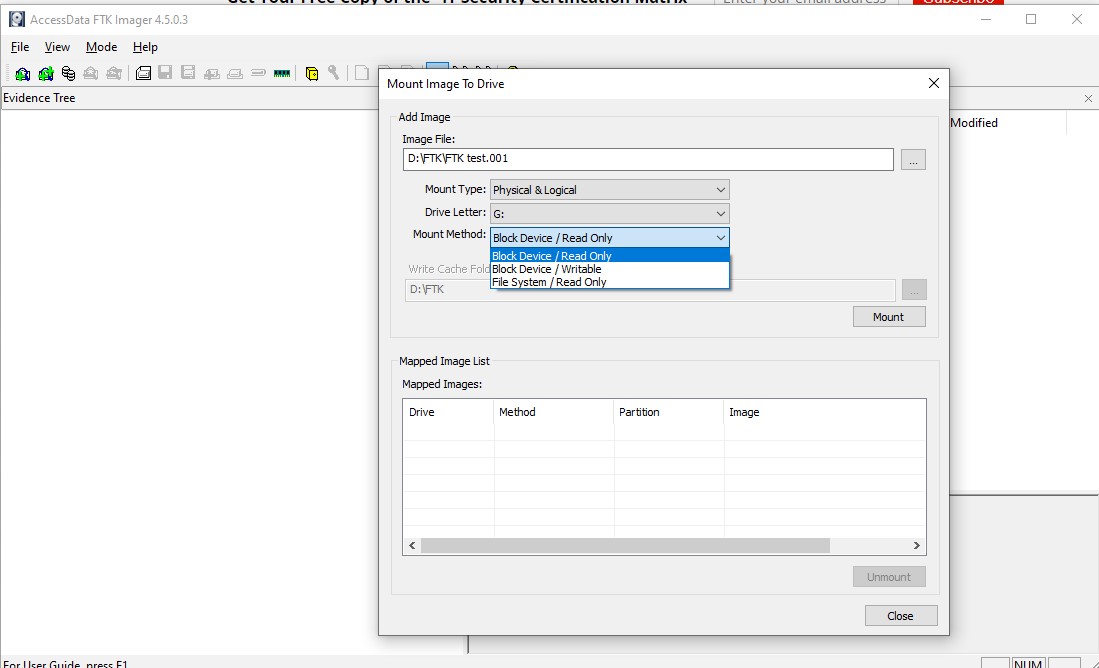

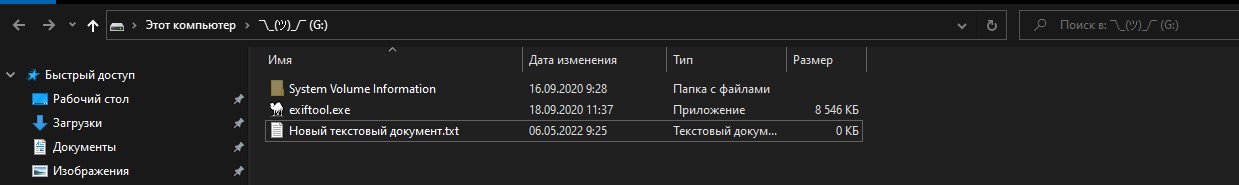

Выберем файл образа из места расположения источника. Также выберем тип и метод монтирования. FTK imager позволяет монтировать внешний файл образа в систему как физический и логический диск.

FTK imager также предлагает функцию блокировки записи в файл образа путем выбора параметра Block Device / Read Only из доступного списка опций. Эта функция блокирует любые изменения файла образа, смонтированного как логический диск в текущей операционной системе.

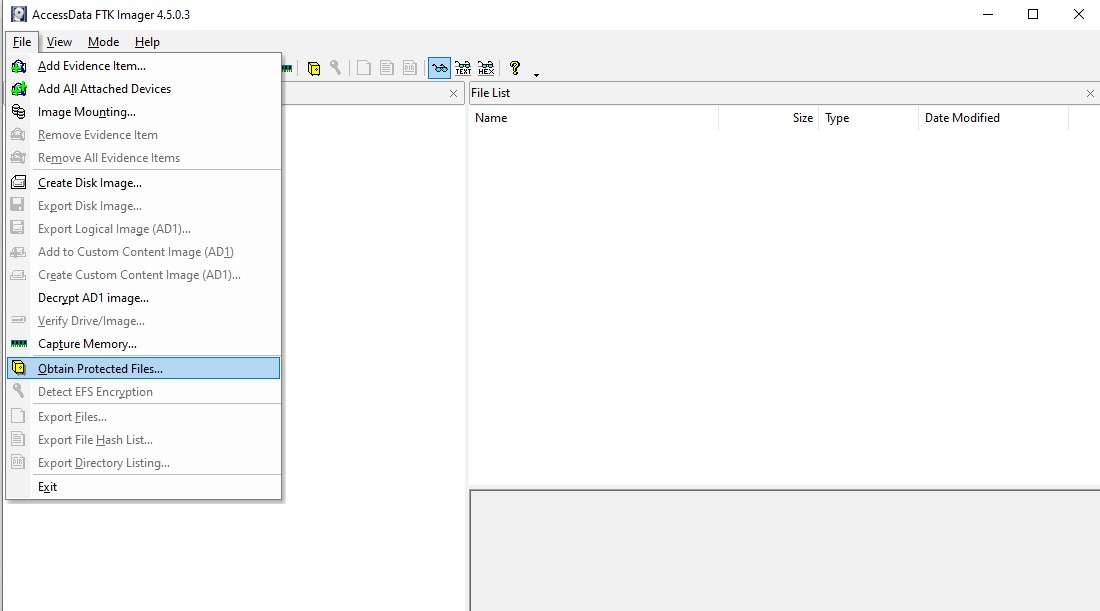

Как извлечь защищенные файлы с помощью FTK Imager?

FTK Imager обладает уникальной функцией извлечения защищенных каталогов, таких как файлы SAM, из живой системы. Эти файлы недоступны для пользователей. Выберем опцию “Получить защищенные файлы” (Obtain Protected Files…)

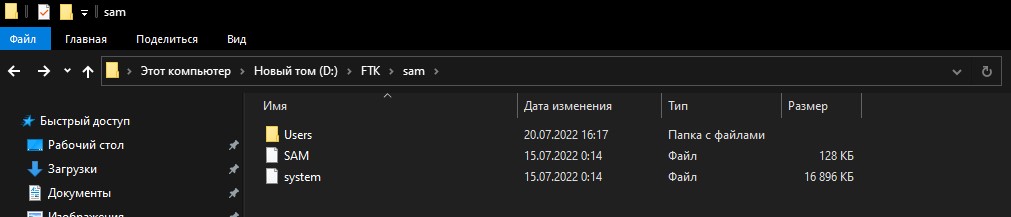

FTK Imager извлекает все защищенные файлы как приведено ниже. Файлы SAM могут быть в дальнейшем обработаны такими инструментами взлома хэшей, как Hashcat и John the Ripper, чтобы получить учетные данные.

Заключение

FTK Imager – один из немногих инструментов компьютерной криминалистики, обладающий богатыми возможностями и получивший признание во всем мире. Этот инструмент не только хорошо подходит для создания образов, но и полезен для анализа файлов уже готовых образов.