Базы данных уязвимостей

Для поиска опубликованных CVE целесообразно использовать Базы данных уязвимостей (Vulnerability Databases). Мы уже писали в телеграме пост о том, “Как мы искали, как искать CVE”. Теперь рассмотрим этот вопрос чуть-чуть нагляднее.

Базы данных уязвимостей содержат коллекции известных уязвимостей. Стоит отметитьчто, как только хакер используя методы OSINT получит информации о системах цели, он может начать искать в базах данных уязвимости для способ доступа к этим системам.

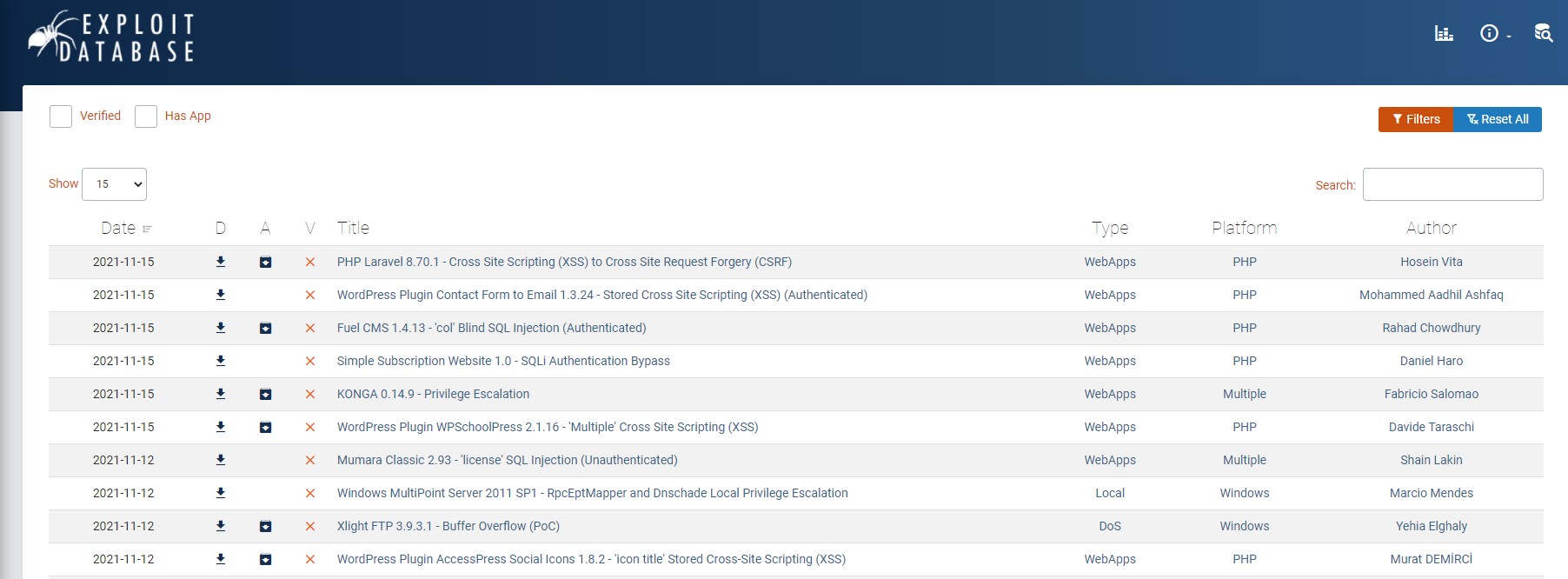

Одной из популярных баз данных уязвимостей является Exploit Database (https://exploitdb.com/), которая содержит информацию об уязвимостях и инструкции о том, как их использовать. На скриншоте ниже показан ее интерфейс.

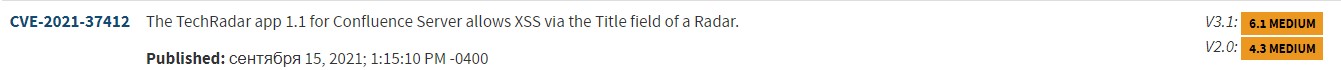

Кроме того, NIST ведет Национальную базу данных уязвимостей (NVD), которая содержит коллекцию известных уязвимостей, по адресу https://nvd.nist.gov/vuln/search. NIST также распространяет фиды, которые позволяют

этичным хакерам получать обновления при обнаружении новых уязвимостей. Эта база данных база данных синхронизируется с базой данных Common Vulnerabilities and Exposures (CVE) – базой данных, поддерживаемой Mitre. На cкриншоте ниже показана запись в базе данных CVE об уязвимости Confluence.

Записи CVE имеют определенную структуру именования: CVE-YYYY-NNNN, где YYYY представляет собой год обнаружения уязвимости, а NNNN – уникальный номер, присвоенный уязвимости.

В чужих руках эти инструменты могут нанести вред. Например, злоумышленник может получить обновление NVD о новой уязвимости CVE, а затем провести поиск на Shodan в поисках устройств, подвержанных данной уязвимостью.

И этот сценарий далеко не просто гипотетический. Исследователи будут продолжать обнаруживать все новые уязвимости и которые будут экплуатироватьс, и этот цикл будет продолжаться. Вот почему так важно организовать постоянный и всеохватывающий патч менеджмент для своих систем.

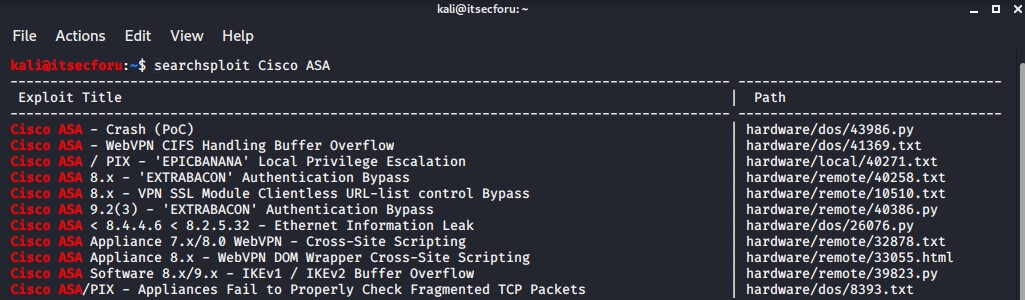

Поиск CVE в Kali Linux

Вы также можете выполнить поиск по этим базам данных из командной строки Kali Linux выполнив следующие действия:

searchsploit <что ищем>

Например, ниже показаны результаты выполнения запроса searchsploit на Cisco ASA

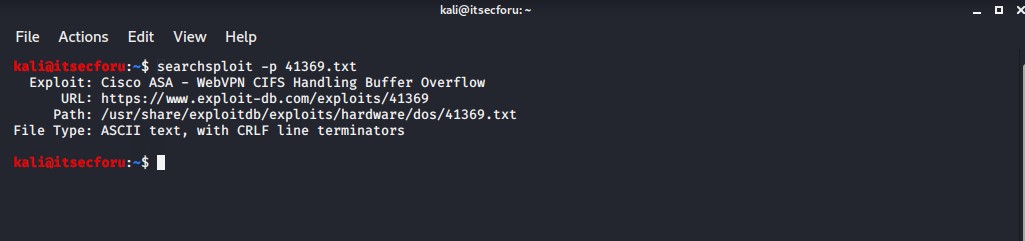

Каждая запись содержит название уязвимости и путь к скрипту. который хакер может использовать для ее эксплуатации. Вы можете просмотреть сценарий эксплуатации, используя используя флаг -p, за которым следует уникальный номер, идентифицирующий эксплойт. Каждый файл эксплойта имеет имя с уникальным номером. Например, второй Эксплойт WebVPN CIFS Handling Buffer Overflow имеет имя 41369.txt, поэтому мы можем просмотреть информацию о файле, реализующем эксплойт, с помощью следующей команды:

searchsploit -p 41369.txt

¯\_(ツ)_/¯ Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.

Обязательно следите за нами присоединяйтесь к нашей группе Telegram. Мы пытаемся создать сообщество по кибербезопасности. По любому вопросу мы всегда рады помочь всем в разделе комментариев. Наш раздел с комментариями всегда открыт для всех. Мы читаем каждый комментарий и всегда отвечаем.