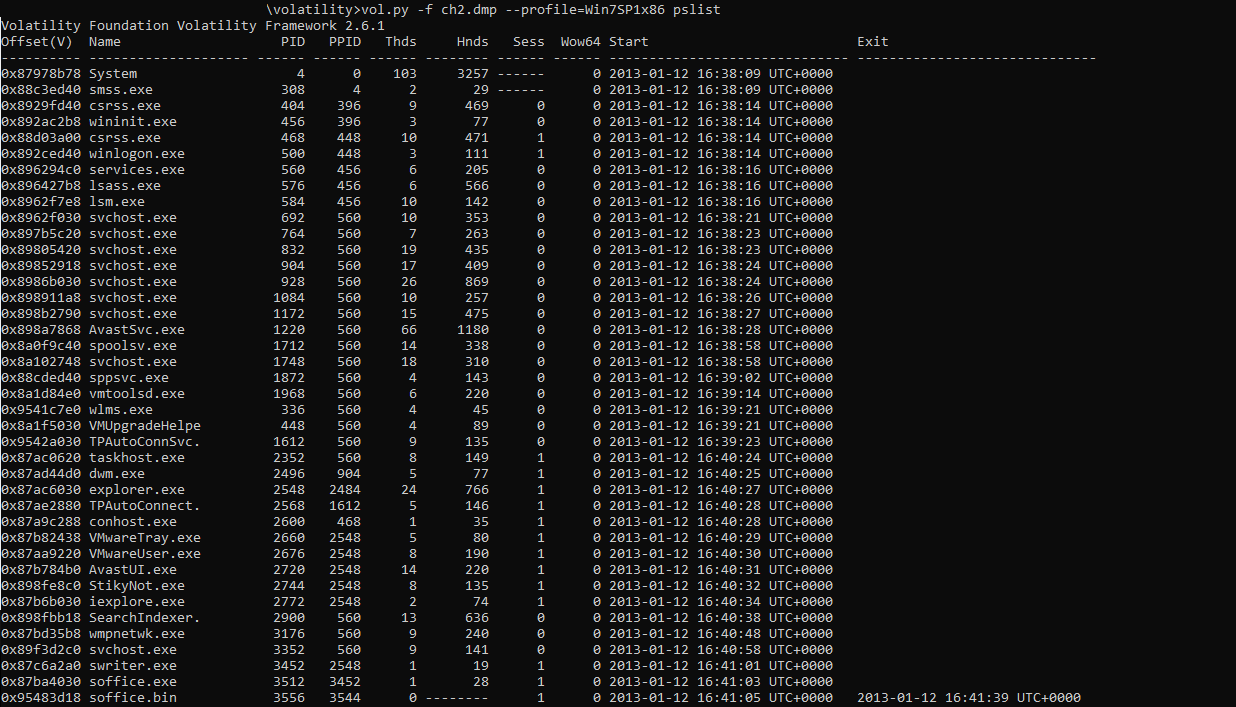

Что такое форензика памяти?

Форензика памяти – это криминалистический анализ дампа памяти компьютера.

Его основное применение – расследование сложных компьютерных атак, которые достаточно скрытны, чтобы не оставлять данные на жестком диске компьютера.

Следовательно, память (RAM) должна анализироваться на предмет криминалистической информации.

Необходимые требования

- Иструменты:

- Образ:

Получить имя компьютера

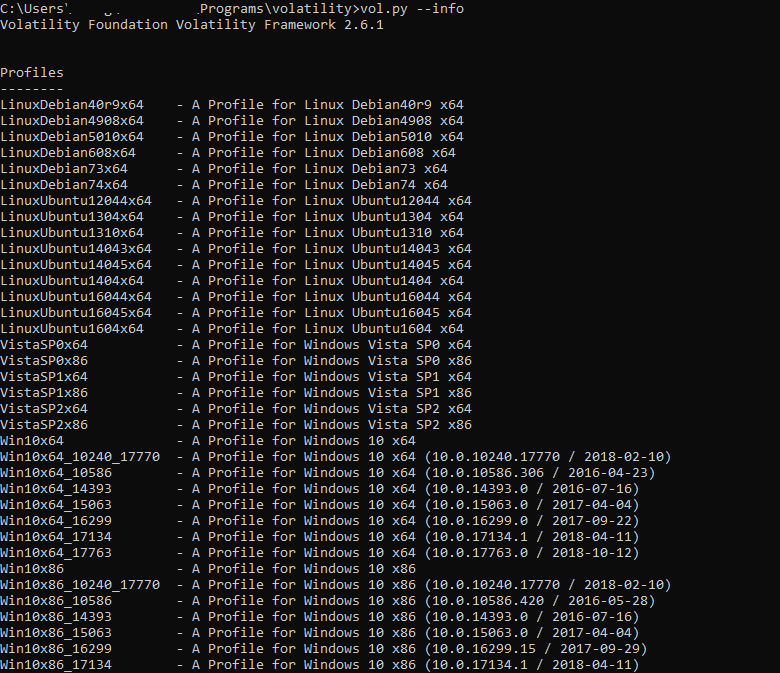

Иструмент: Volatility

Команда:

vol.py -f <memory_image> –profile=<profile> envars | findstr COMPUTERNAME

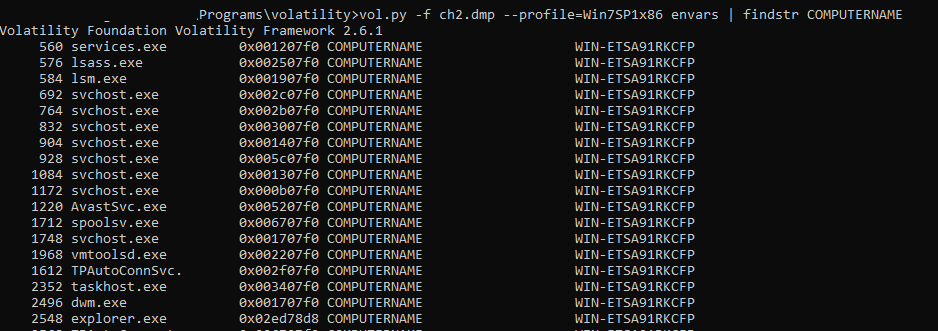

Get-ChildItem Env

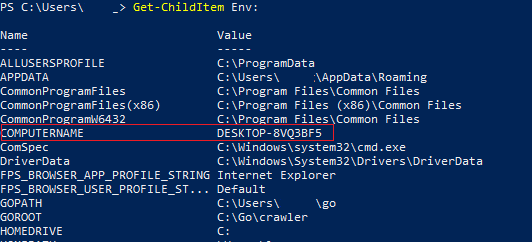

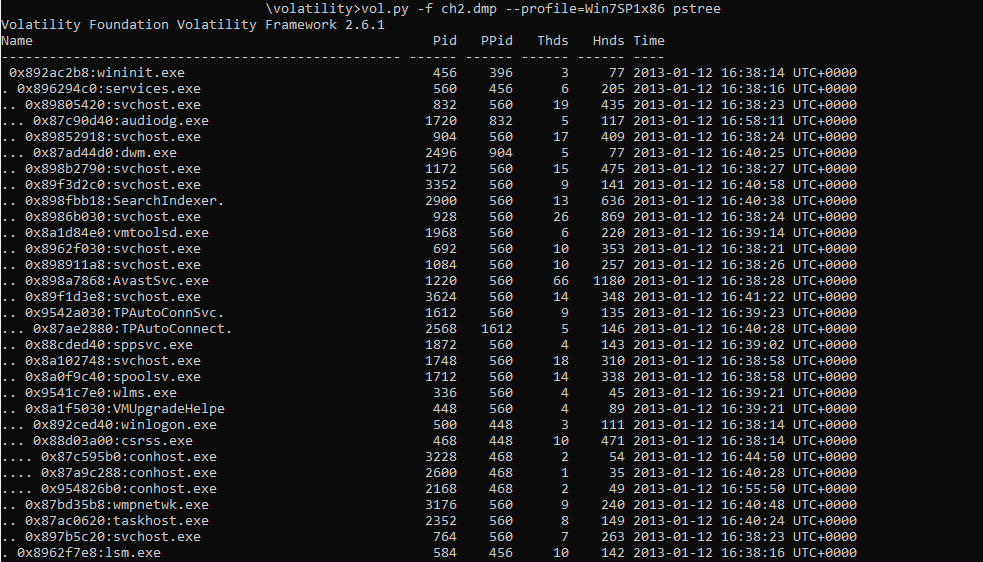

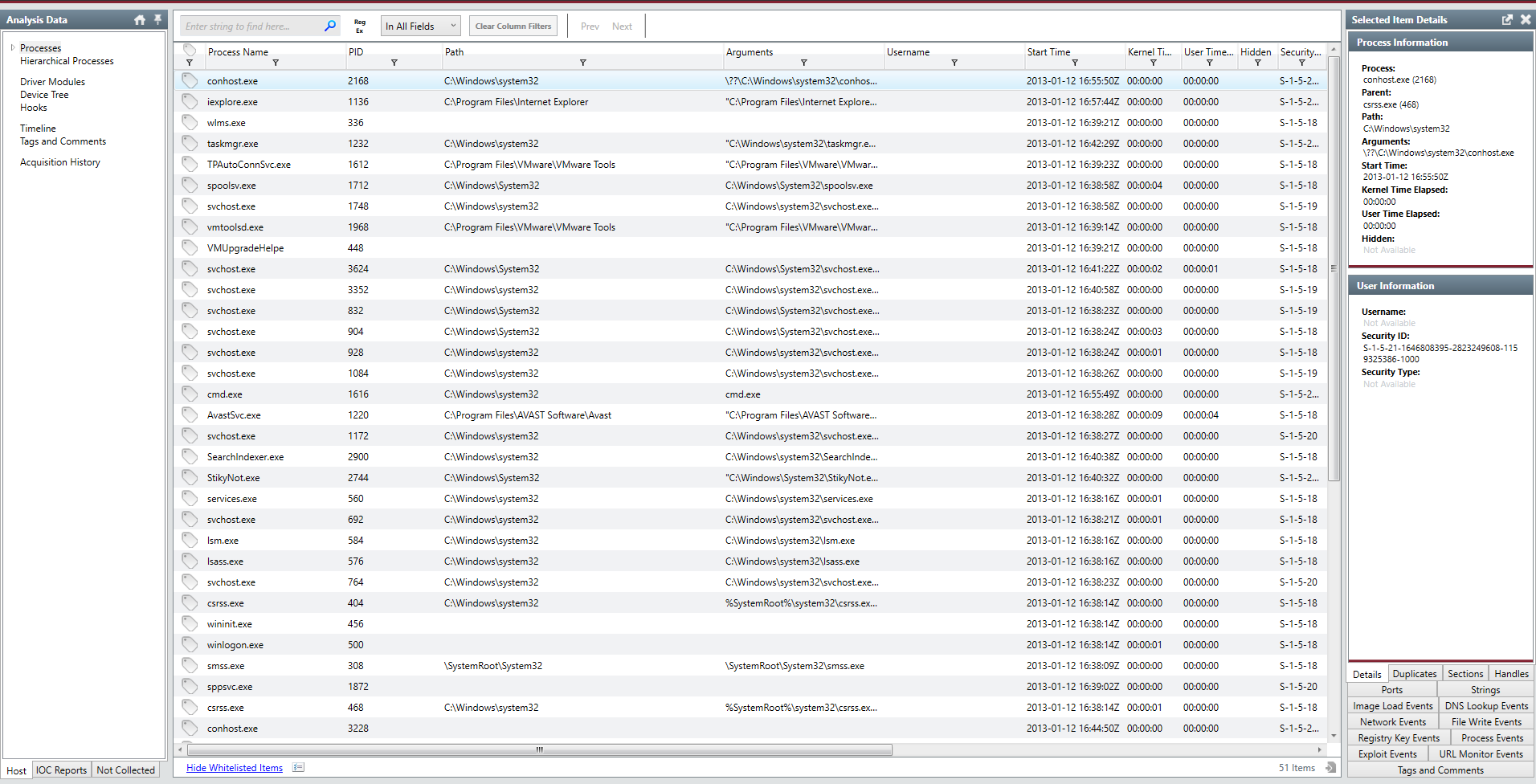

Получить список процессов

Иструмент: Volatility

Команда:

vol.py -f <file_image> –profile==<profile_name> pslist

Этот плагин также может найти завершенные и несвязанные (скрытые) процессы.

psxview: находит процессы, используя списки альтернативных процессов, поэтому вы можете ссылаться на разные источники информации и выявлять вредоносные несоответствия.

Получить пароль

Перечислим хайв реестра

vol.py -f ch2.dmp –profile=Win7SP1x86 hivelist

Volatility Foundation Volatility Framework 2.6.1

Virtual Physical Name

———- ———- —-

0x8ee66740 0x141c0740 \SystemRoot\System32\Config\SOFTWARE

0x90cab9d0 0x172ab9d0 \SystemRoot\System32\Config\DEFAULT

0x9670e9d0 0x1ae709d0 \??\C:\Users\John Doe\ntuser.dat

0x9670f9d0 0x04a719d0 \??\C:\Users\John Doe\AppData\Local\Microsoft\Windows\UsrClass.dat

0x9aad6148 0x131af148 \SystemRoot\System32\Config\SAM

0x9ab25008 0x14a61008 \SystemRoot\System32\Config\SECURITY

0x9aba79d0 0x11a259d0 \??\C:\Windows\ServiceProfiles\LocalService\NTUSER.DAT

0x9abb1720 0x0a7d4720 \??\C:\Windows\ServiceProfiles\NetworkService\NTUSER.DAT

0x8b20c008 0x039e1008 [no name]

0x8b21c008 0x039ef008 \REGISTRY\MACHINE\SYSTEM

0x8b23c008 0x02ccf008 \REGISTRY\MACHINE\HARDWARE

0x8ee66008 0x141c0008 \Device\HarddiskVolume1\Boot\BCD

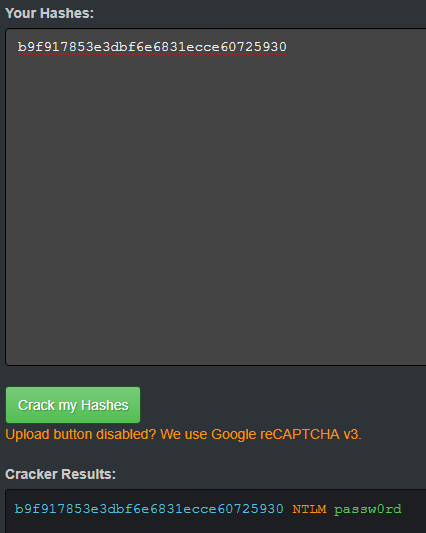

Извлем хеши

Теперь с помощью виртуального смещения SYSTEM и SAM мы можем извлечь хэши:

D:\volatility>vol.py -f ch2.dmp –profile=Win7SP1x86 hashdump -y 0x8b21c008 -s 0x9aad6148 > hashes.txt Volatility Foundation Volatility Framework 2.6.1

Administrator:500:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

John Doe:1000:aad3b435b51404eeaad3b435b51404ee:b9f917853e3dbf6e6831ecce60725930:::

Взломаем хеш

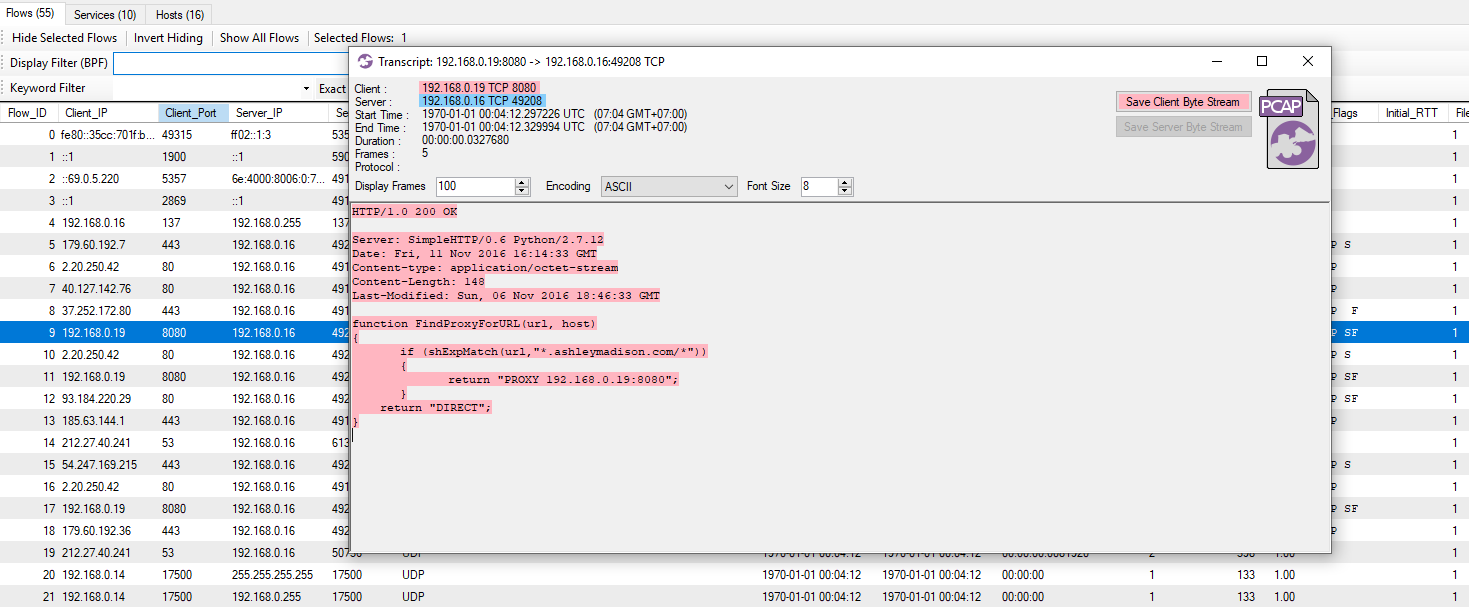

Срез сети

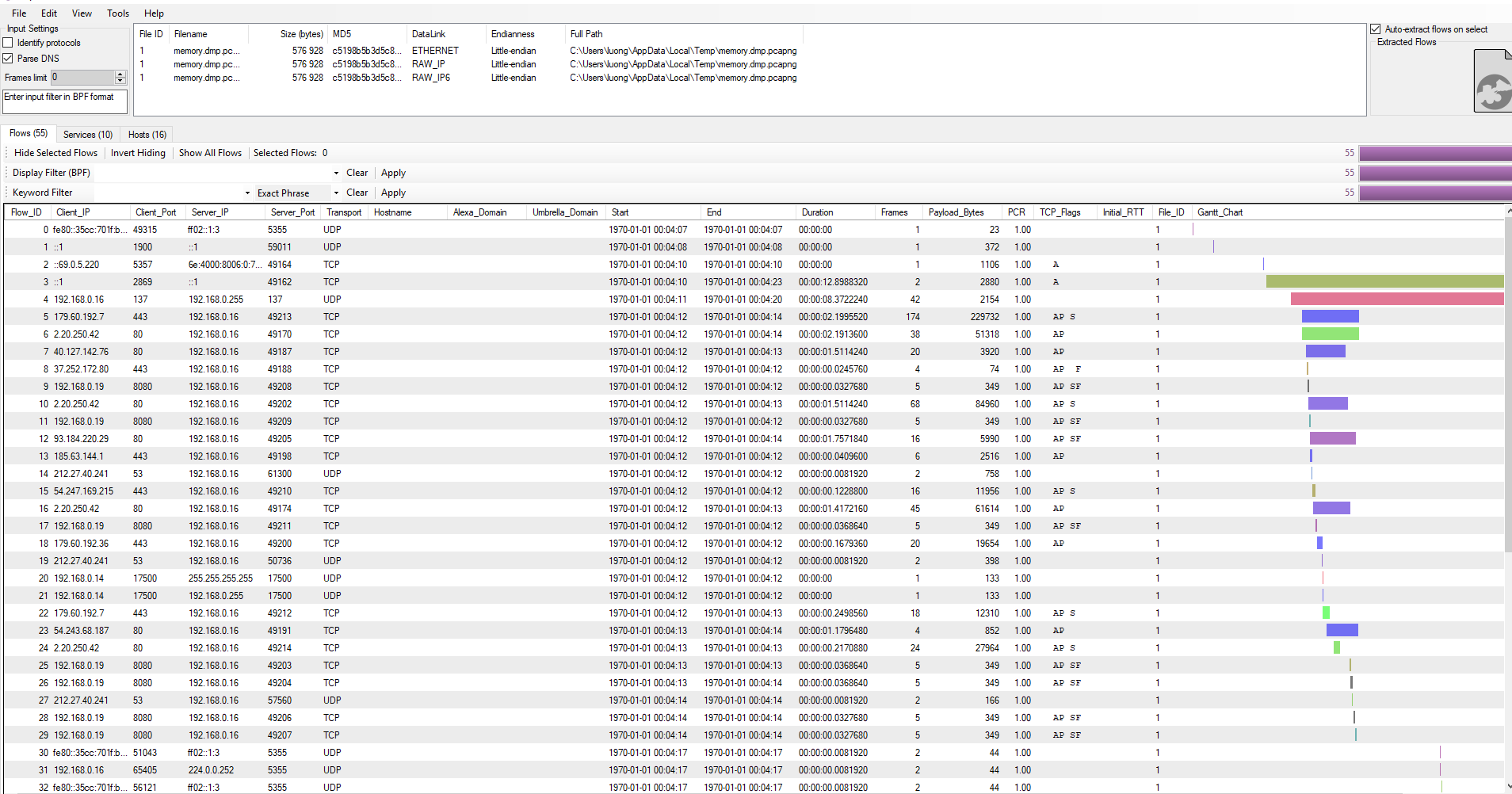

Чтобы сделать сетевое срез файла памяти, есть несколько инструментов, которые можно использовать: bulk_extractor и CapLoader.

Тут мы используем CapLoader.

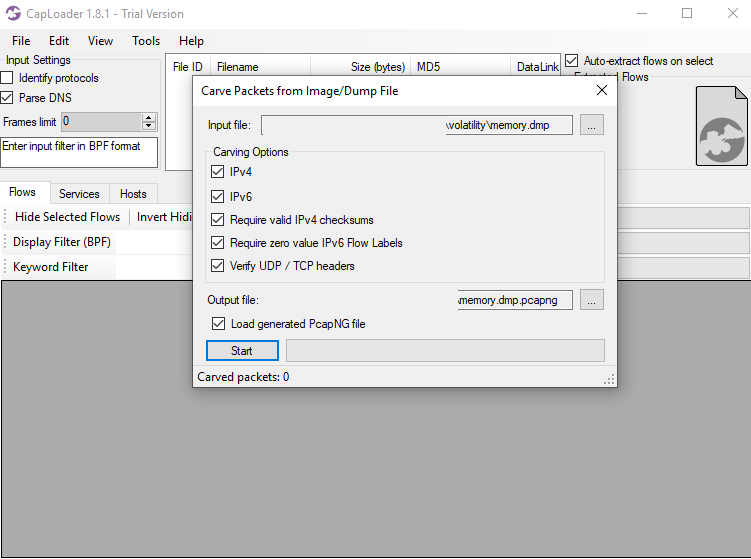

CapLoader можно использовать для очистки сетевых данных дампа памяти с помощью функции вырезания пакетов из файла.

CapLoader – это инструмент Windows, предназначенный для обработки большого количества захваченного сетевого трафика.

CapLoader выполняет индексацию файлов PCAP / PcapNG и визуализирует их содержимое в виде списка потоков TCP и UDP.

Пользователи могут выбирать интересующие потоки и быстро отфильтровывать эти пакеты из загруженных файлов PCAP.

Отправка выбранных потоков / пакетов в инструмент анализатора пакетов, такой как Wireshark или NetworkMiner, выполняется одним щелчком мыши.

CapLoader – это идеальный инструмент для обработки файлов PCAP с большими данными размером до нескольких гигабайт (ГБ).

Содержимое отдельных потоков можно экспортировать в такие инструменты, как Wireshark и NetworkMiner, всего за несколько секунд.

Вы можете просмотреть и дополнительную информацию с помощью файла pcap.

В этой статье я показал несколько основных команд, чтобы показать примеры форензики оперативной памяти.

Следующим уроком будет анализ каждого конкретного случая.