Что такое C & C сервер ?

Сервер команд и управления (серверы C & C) – это компьютер / устройство , которое управляет членами ботнета.

1. Что такое DGA:

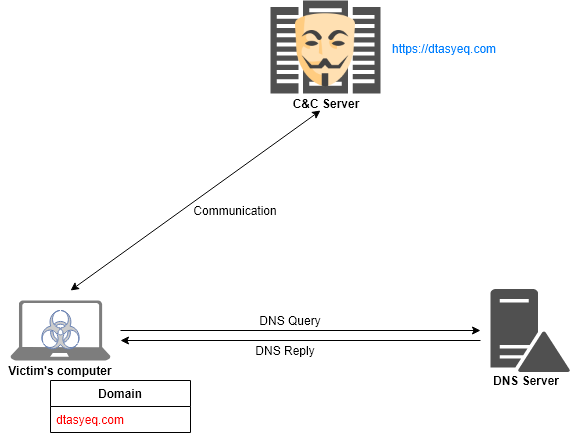

Domain Generation Algorithm – это алгоритмы, обнаруженные в семействах вредоносных программ, которые периодически используются для большого числа доменных имен, которые могут использоваться в качестве точек рандеву с их C&C-сервером.

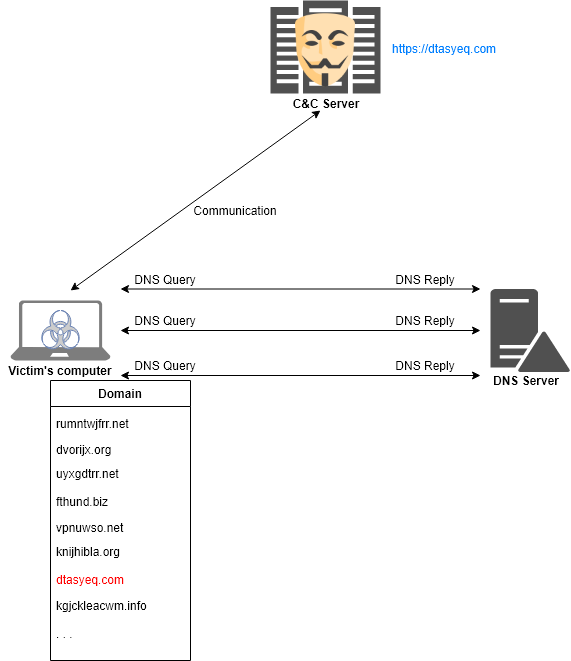

Большое количество потенциальных точек встречи мешает правоохранительным органам эффективно закрывать ботнеты, поскольку зараженные компьютеры будут пытаться каждый день связываться с некоторыми из этих доменных имен для получения обновлений или команд.

Использование криптографии с открытым ключом в вредоносном коде делает невозможным для правоохранительных органов и других субъектов имитировать команды от контроллеров вредоносных программ, поскольку некоторые черви автоматически отклоняют любые обновления, не подписанные контроллерами вредоносных программ.

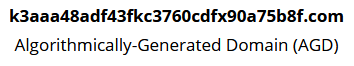

По сути, это всего лишь алгоритм, который создает набор случайных строк.

Затем вредоносная программа пытается разрешить эти сгенерированные доменные имена, отправляя DNS-запросы, пока один из доменов не преобразуется в IP-адрес C&C-сервера.

Доменные имена, сгенерированные DGA, также известны как Algorithmically Generated Domains (AGD).

Сид является базовым элементом DGA и служит общим секретом между злоумышленником и вредоносным ПО.

Есть два типа сида:

- Статический Seed

- Дианмический Seed

Сид представляет собой агрегированный набор параметров, данных злоумышленником для генерации псевдослучайного доменного имени, что является основным требованием алгоритма генерации домена (DGA).

Этот сид доступен как злоумышленнику, так и вредоносному ПО.

Сид требуется для вычисления Алгоритмически Генерируемых Доменов (AGD).

Алгоритм генерации домена (DGA) принимает начальное значение в качестве входного параметра для генерации псевдослучайных строк и алгоритмически добавляет TLD (.com, .org, .ca, .ru) со строкой для вывода возможных доменных имен.

2. Как использовать технику DGA:

Некоторые из известных вредоносных программ на основе DGA включают Zeus GameOver, Cryptolocker, PushDo, Conficker и Ramdo.

Вредоносное ПО DGA периодически генерирует большое количество доменных имен-кандидатов для сервера C&C и запрашивает все эти алгоритмически сгенерированные домены (AGD), чтобы разрешить IP-адрес сервера C&C.

Злоумышленник регистрирует доменное имя за 1 час до атаки и уничтожает доменное имя в течение 24 часов.

Наличие алгоритма DGA и знание начального значения DGA позволяет злоумышленнику заранее прогнозировать домены DGA.

\_(ツ)_/¯

Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.