Проект Aura: Аудит безопасности пакетов

Современная тенденция в разработке заключается в использовании большого количества пакетов на этапе разработки, даже если они предоставляют только тривиальную функциональность и состоят из пары строк кода.

Когда мы совмещаем это с очень либеральной политикой публикации новых пакетов, мы видим рост количества вредоносных атак на разработчиков.

Было несколько разных подходов со стороны действующих лиц угрозы:

- Атака с опечаткой, т.е. ошибкой в имени

- Приманка у пакетов привлекательными именами, пытаясь заманить разработчиков на их установку

- Перехват существующих пакетов с помощью утечки учетных данных из коммитов GitHub или из других источников

Это всего лишь несколько примеров техник, с помощью которых разработчик может скомпрометировать себя.

Это подтверждается тем фактом, что отсутствует процесс мониторинга того, что загружено в репозитории, такие как PyPI или NPM.

Это достигается благодаря высоко оптимизированному механизму гибридного анализа.

Анализ выполняется в полностью безопасной среде с использованием статического анализа кода без какого-либо выполнения.

Ядро Aura анализирует дерево AST, проанализированное из исходного кода, выполняет поведенческий анализ и поток выполнения кода.

Движок также поддерживает переписывание дерева AST с использованием набора правил, таких как постоянное распространение, свертывание или статическая оценка; это набор методов, которые компиляторы используют для оптимизации кода.

По этой причине этот подход к анализу является «гибридным», поскольку он усиливает статический анализ с помощью полностью безопасной частичной оценки, которая позволяет нам победить более простые механизмы запутывания.

Ниже вы можете увидеть демонстрацию различных методов «обфускации» исходного кода, распознаваемых механизмом преобразования Aura AST:

Основная часть Ауры анализирует исходный код на наличие аномалий или потенциальных уязвимостей.

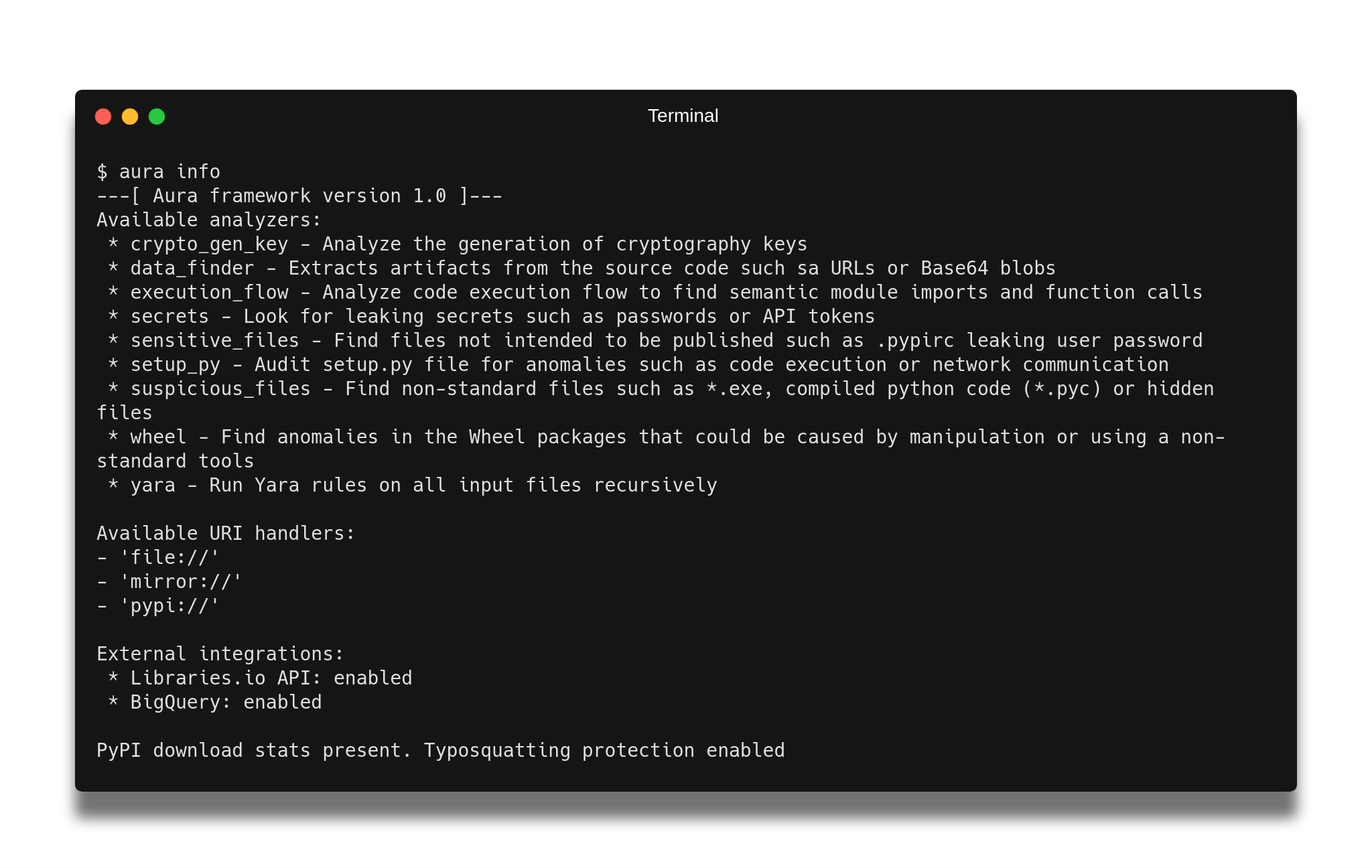

В Aura есть несколько встроенных анализаторов, которые ищут аномалии, такие как использование eval в скрипте установки; другие анализаторы анализируют структуру файловой системы (не исходный код), например, ищут утечки учетных данных, жестко закодированные токены API и т. д.

Эти анализаторы генерируют то, что мы называем попаданиями, которые определяют обнаруженные аномалии, а также могут включать в себя оценку, которая используется рассчитать на ауру безопасности отсканированных данных.

Рекомендуется использовать разумное суждение о представленных аномалиях на основе функциональности входных данных.

Например, для библиотеки запросов вполне нормально включать вызовы, связанные с сетью, в то же время от библиотеки обработки изображений не ожидается отправки данных по сети.

Также имеется поддержка вывода данных в формате JSON, подходящем для масштабного сканирования репозитория или интеграции в другие продукты.