Ниже мы продемонстрируем три распространенных метода преобразования правил iptables в элементы управления firewalld.

В нашем примере показано преобразование одного вывода правила iptables с помощью команды iptables-save:

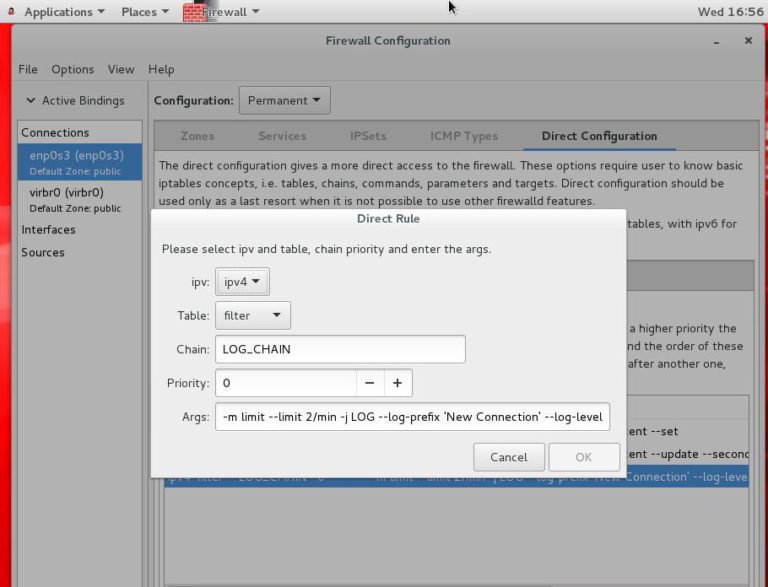

LOG_TEST_NEW - [0:0] -A LOG_TEST_NEW -m limit --limit 2/min -j LOG --log-prefix "New Connection"

Пример правила регистрирует до двух записей журнала в минуту.

Запись в журнале помечена строкой «New Connection».

Содержание

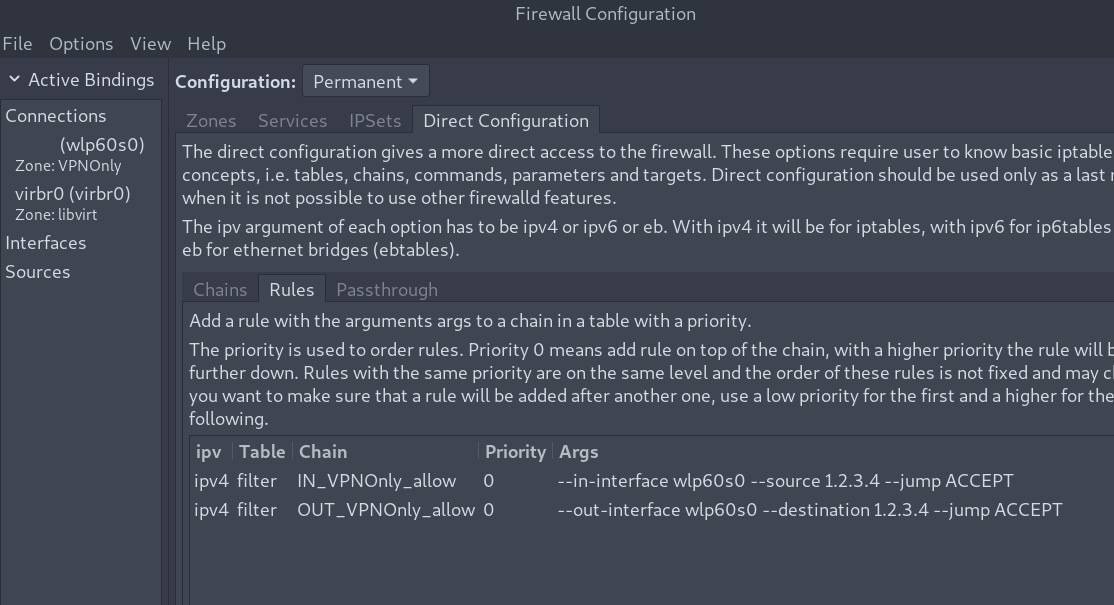

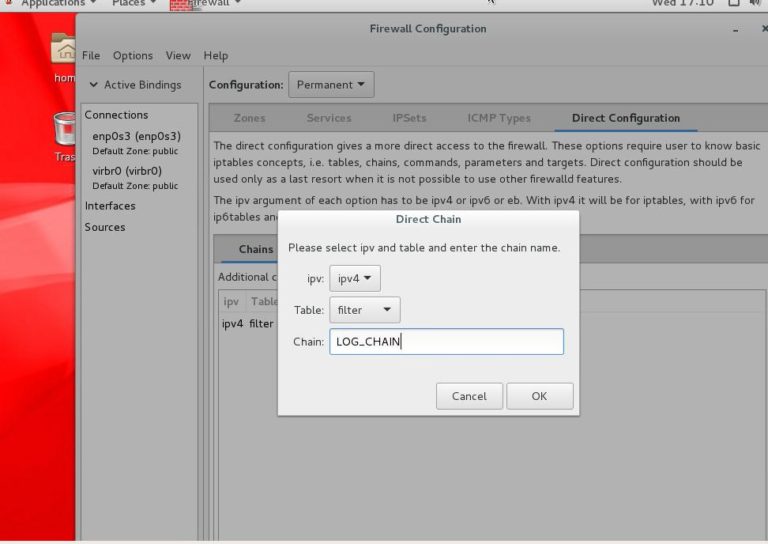

Использование Firewalld GUI (Applications -> Sundry -> Firewall)

1. Создайте цепочку правил

2. Поместите правило и свяжите его с цепочкой правил.

Использование командной строки firewall-cmd

# firewall-cmd --direct --add-chain ipv4 filter LOG_TEST_NEW # firewall-cmd --direct --add-rule ipv4 filter LOG_TEST_NEW 0 -m limit --limit 2/min -j LOG --log-prefix 'New Connection' --log-level 4 success

Редактирование /etc/firewalld/direct.xml набора правил

# cat /etc/firewalld/direct.xml <?xml version="1.0" encoding="utf-8"?> <direct> <chain table="filter" ipv="ipv4" chain="LOG_NEW" /> <rule priority="0" table="filter" ipv="ipv4" chain="LOG_NEW"> -m limit --limit 2/min -j LOG --log-prefix 'New Connection' --log-level 4 </rule> </direct>