У вас есть файлы или сообщения, которые вы хотите скрыть?

Чтобы сохранить их в безопасности, вы должны использовать ключи шифрования GPG.

Если вы работаете в Linux, шифрование ваших файлов с помощью GPG легкое, если у вас установлен GnuPG.

Вот как вы можете генерировать ключи GPG в Linux с помощью нескольких простых команд терминала.

Установка GnuPG

Сначала вам нужно будет установить GnuPG.

Для дистрибутивов на основе Debian или Ubuntu откройте терминал и запустите:

sudo apt install gnupg

В дистрибутивах Linux, использующих DNF или YUM (например, Fedora), должно выполняться следующее:

yum install gnupg

или

dnf install gnupg

Если вы используете Arch, установите GnuPG с помощью следующей команды:

pacman -S screen

Вы также можете скачать исходный код и скомпилировать его самостоятельно, если хотите.

Генерация вашей пары ключей GPG

После установки GnuPG вам нужно будет создать собственную пару ключей GPG, состоящую из закрытого и открытого ключей.

Закрытый ключ – это ваш главный ключ.

Он позволяет вам расшифровывать / шифровать ваши файлы и создавать подписи, которые подписаны вашим откртым ключом.

Открытый ключ, которым вы делитесь, может быть использован для проверки того, что зашифрованный файл действительно исходит от вас и был создан с использованием вашего ключа.

Он также может быть использован другими для шифрования файлов для вас для расшифровки.

Чтобы сгенерировать пару ключей, откройте свой терминал и введите следующее:

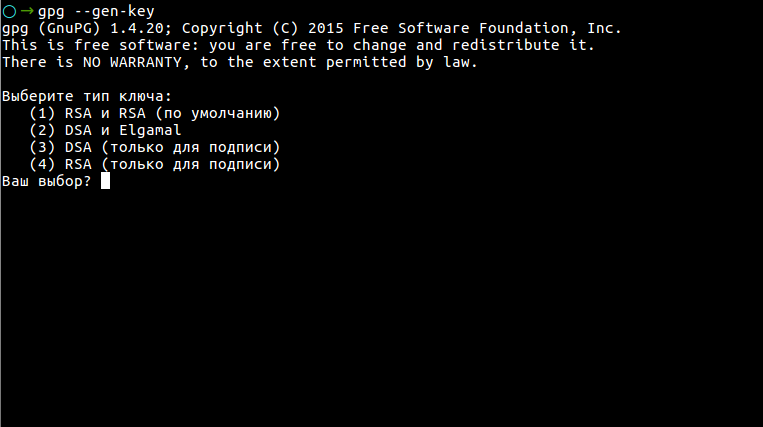

gpg --gen-key

Начнется генерация пары ключей.

Система предложит выбрать тип ключа:

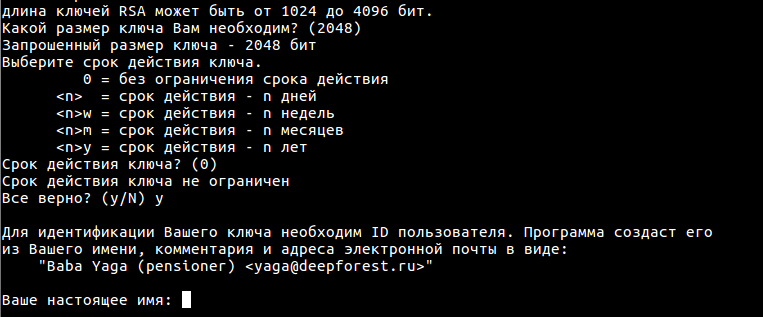

Далее будут вопросы по длине и сроку действия ключа:

Вас попросят ввести ваше полное имя и адрес электронной почты.

Сделайте все это и нажмите Enter.

Вас попросят подтвердить ваш выбор, отредактировать его или выйти.

Выберите ваш вариант и нажмите Enter.

Прежде чем ключ будет сгенерирован, вам нужно будет предоставить безопасную парольную фразу.

Введите ее и нажмите Enter.

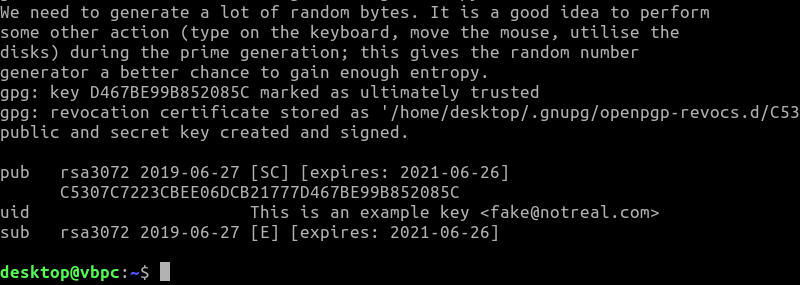

Генерация вашего ключа может занять некоторое время.

Как только это будет сделано, вы увидите подтверждение.

Отзыв ключей

Если по какой-либо причине вам нужно отозвать свой ключ, выполните следующую команду:

gpg --output revoke.asc --gen-revoke uid

uid будет вашим ключевым идентификатором пользователя.

Например, вы можете использовать свой адрес электронной почты.

Это создаст отзыв сертификата – для этого вам понадобится пароль.

Вам нужно будет указать причину, выбирая из нумерованного списка от нуля до трех.

Вы можете сделать это сразу после генерации ключа.

Система выведет ваш сертификат в файл – в данном случае это файл с именем «revoke.asc».

Экспорт вашего открытого ключа в файл

Чтобы поделиться своими файлами или сообщениями с другими, вам необходимо предоставить свой открытый ключ, что означает экспорт с вашего компьютера.

Чтобы экспортировать ваш открытый ключ в файл, откройте терминал и введите:

gpg --armor --export your@emailaccount.com > key.asc

Если вам нужен ключ в удобочитаемом формате (например, как ASCII в текстовом файле), выполните следующее:

gpg --armor --output key.txt --export your@emailaccount.com

Затем вы можете открыть этот файл с помощью любого стандартного текстового редактора.

Экспорт вашего открытого ключа на сервер ключей

Вы можете сделать свой открытый ключ простым для совместного использования и поиска, зарегистрировав его на сервере ключей, публичном хранилище ключей.

Например, вы можете использовать репозиторий MIT, который синхронизирует ваш ключ с другими репозиториями.

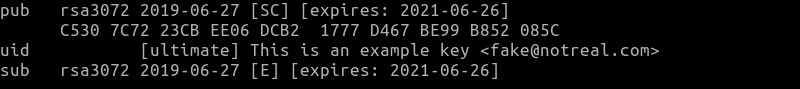

Сначала найдите свой ключевой идентификатор, открыв терминал и введя:

gpg --fingerprint

Найдите свой ключ и запишите последние восемь цифр вашего ключевого идентификатора пользователя (отпечаток вашего идентификатора пользователя).

Например, B852 085C.

Используя свой восьмизначный идентификатор пользователя, введите следующее, заменив B852 085C на свой собственный:

gpg --keyserver gpg.mit.edu --send-key B852085C

Ваш открытый ключ будет зарегистрирован на сервере ключей, где другие смогут найти и импортировать его.

Помните, что ваш открытый ключ безопасен для обмена.

Он не может быть использован для расшифровки файлов или сообщений, но может быть использован для шифрования их для отправки вам, где только вы можете расшифровать их.

Шифрование и дешифрование файлов

Чтобы зашифровать файл, откройте терминал и выполните следующее:

gpg --encrypt --recipient 'your@emailaccount.com' --output encryptedfile.txt.enc originalfile.txt

Если хотите, вы можете заменить электронное письмо получателя отпечатком ключа.

Замените имена выходных и входных файлов на файлы, которые вы шифруете, а также ваш выходной файл.

Чтобы расшифровать файл, выполните следующую команду:

gpg --decrypt --output decrypted.txt encryptedfile.txt.enc

Вам будет предложено указать свою парольную фразу, чтобы разрешить доступ к вашему личному ключу, чтобы иметь возможность расшифровать файл.

Затем система выведет расшифрованное содержимое в виде файла, указанного под флагом –output.

Душевное спокойствие с GPG шифрованием

В идеальном мире вам не нужно беспокоиться о шифровании ваших конфиденциальных файлов.

Однако мир не идеален.

Если вы беспокоитесь о любопытных глазах, GPG-шифрование сохранит ваши файлы, сообщения и электронные письма в безопасности.

Если вы используете Windows, вы можете вместо этого зашифровать свои файлы с помощью Gpg4win.

Есть свои собственные советы по шифрованию? Оставьте их в комментариях ниже.

См. также:

- Как зашифровать / расшифровать файл в Linux с помощью gpg (Kali Linux)

- ? Как проверить подлинность программного обеспечения Linux с помощью цифровых подписей

- ? Как сделать резервную копию настроек Linux на флешку

- ? Топ 5 лучших проектов безопасности с открытым исходным кодом, которые способствуют обеспечению конфиденциальности в Интернете и защищают вашу личность

- ? 10 лучших инструментов шифрования файлов и дисков для Linux

- ? Как проверить подлинность и целостность загруженного файла в Linux

- 5 способов создать рандомный / надежный пароль в терминале Linux