Каждый день ваш компьютер отправляет тысячи запросов DNS в Интернет.

В большинстве случаев ваша операционная система не защищает эти запросы, и злоумышленник с достаточным количеством ноу-хау может нарушить вашу конфиденциальность.

В прошлом я говорил о DNSCrypt:

- Как использовать DNSCrypt для шифрования трафика DNS в Linux

- Забота о вашей личной онлайн-безопасности (для параноиков)

- Различные службы DNS, которые вы можете начать использовать сегодня! [2019]

Это отличный способ реализовать защиту конфиденциальности DNS.

Тем не менее, это не единственное решение.

Как выясняется, другой вариант заключается в отправке DNS через TLS.

Метод 1 – Stubby

Stubby – это простая программа, которая работает в некоторых дистрибутивах Linux и позволяет пользователям отправлять DNS-запросы по TLS.

Инструмент Stubby работает в Ubuntu Linux, Debian Linux и Arch Linux.

Чтобы установить этот инструмент, запустите окно терминала, нажав клавиши Ctrl + Alt + T или Ctrl + Shift + T на клавиатуре.

Затем следуйте инструкциям командной строки, которые соответствуют используемой в настоящее время операционной системе Linux.

Ubuntu

Чтобы установить Stubby в Ubuntu, вам сначала нужно включить репозиторий Ubuntu «Universe».

Для этого используйте команду apt-add-repository в окне терминала.

sudo add-apt-repository universe

После запуска команды add-apt-repository пришло время использовать инструмент update, чтобы Ubuntu проверил наличие обновлений программного обеспечения.

Команда также загрузит информацию о выпуске в исходный код программного обеспечения Universe и добавит ее в вашу систему.

sudo apt update

Как только команда обновления будет завершена, используйте команду Apt install для установки Stubby в вашей операционной системе Ubuntu Linux.

sudo apt install stubby

Debian

В Debian для версий 10 «Sid» инструмент Stubby можно найти в репозитории программного обеспечения «Main».

Чтобы установить его, запустите окно терминала и используйте команду Apt-get, как показано ниже.

sudo apt-get install stubby

Arch Linux

Пользователи Arch Linux могут установить Stubby, если у них настроен репозиторий программного обеспечения «Community».

Чтобы настроить его, отредактируйте /etc/pacman.conf, прокрутите до конца файла, удалите символы # перед «Community» и обновите свою систему.

После настройки «Community» установите приложение Stubby с помощью диспетчера пакетов Pacman.

sudo pacman -S stubby

Теперь, когда приложение Stubby настроено, нет необходимости изменять какие-либо файлы конфигурации, потому что Stubby поставляется с некоторыми отличными службами DNS, поддерживающими TLS.

Примечание. Если вы хотите изменить службы DNS, отредактируйте файл /etc/stubby/stubby.yml.

Последний шаг в настройке DNS поверх TLS с помощью Stubby – изменить настройки DNS по умолчанию с того адреса, который вы в настоящее время используете, на адрес 127.0.0.1.

Изменение настроек DNS отличается в зависимости от того, какую среду рабочего стола Linux вы используете, поэтому мы не будем освещать это в этом руководстве.

Вместо этого перейдите к нашему руководству о том, как изменить настройки DNS для получения дополнительной информации.

- Какой у меня DNS-сервер? Узнайте 4 метода проверки IP-адреса

- Как очистить / сбросить кеш DNS в Linux

- Как отобразить список обратных записей DNS для подсети Linux

Когда настройки DNS изменены на 127.0.0.1, ваш компьютер с Linux должен использовать DNS поверх TLS!

Метод 2 – Systemd-resolved

Несмотря на то, что инструмент Stubby прост в настройке и делает отправку DNS через TLS в Linux довольно простой, к сожалению, он не работает на каждом отдельном дистрибутиве.

Отличной альтернативой программе Stubby для настройки DNS поверх TLS в Linux является использование системы DNS-кэширования с Systemd-resolved.

Основная причина этого заключается в том, что она встроена в систему инициализации Systemd, которую уже использует большинство операционных систем Linux, и ее легко начать использовать.

Однако имейте в виду, что перед настройкой Systemd-resolved для DNS поверх TLS необходимо отключить систему кеширования DNS, которую вы используете в настоящее время, в пользу Systemd-resolved.

Чтобы настроить систему с разрешением Systemd, запустите терминал командной строки, нажав клавиши Ctrl + Alt + T или Ctrl + Shift + T на клавиатуре.

Затем с помощью команды systemctl отключите используемую систему кэширования DNS.

Примечание: если вы не используете DNS Masq или NSCD, вы, вероятно, уже используете Systemd-resolved и не должны ничего отключать.

DNS Masq

sudo systemctl stop dnsmasq.service

sudo systemctl disable dnsmasq.service -f

NSCD

sudo systemctl stop nscd.service -f sudo systemctl disable nscd.service -f

Когда ваш DNS-провайдер по умолчанию отключен на вашем ПК с Linux, пришло время переключиться на Systemd-Resolved.

Для этого еще раз воспользуйтесь командой systemctl.

sudo systemctl enable systemd-resolved.service -f sudo systemctl start systemd-resolved.service

С помощью инструмента, включенного через Systemd, мы можем настроить программу для использования DNS поверх TLS.

Для начала запустите файл конфигурации инструмента в Nano.

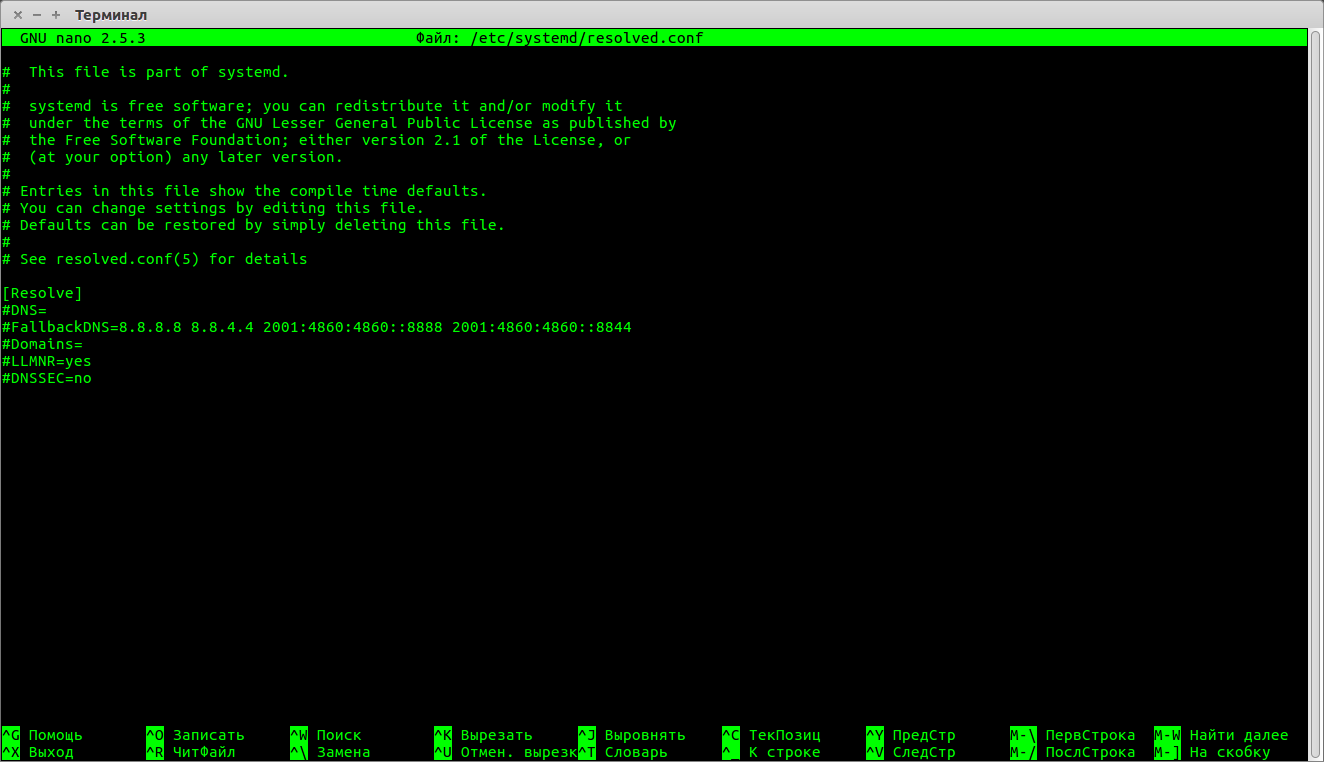

sudo nano -w /etc/systemd/resolved.conf

Отредактируйте файл Resolved.conf с помощью Nano и прокрутите вниз до DNS =.

После знака = добавьте безопасный DNS-сервер с поддержкой TLS, такой как DNS-сервер CloudFlare.

Это должно выглядеть так:

DNS=1.1.1.1

Затем перейдите к Domains = и измените его, чтобы он выглядел как показано ниже.

Domains=~.

После «Domains» перейдите к DNSOverTLS = и измените его, чтобы он выглядел как показано ниже.

DNSOverTLS=opportunistic

Сохраните изменения в Resolved.conf, нажав Ctrl + O, затем выйдите с помощью Ctrl + X и перезапустите систему DNS, чтобы включить DNS поверх TLS с Systemd-resolved!

sudo systemctl restart systemd-resolved