Скорее всего, некоторые ваши данные были украдены.

Вы когда-нибудь использовали Yahoo?

В 2013 году было обнаружено 3 миллиарда аккаунтов Yahoo.

Посещали отель Marriott?

500 миллионов учетных записей Marriott были украдены за четыре года, а именно в 2014–2018 годы.

Удалось ли вам как-то удержать свой старый адрес Hotmail и острый подростковый дух?

Взломано 360 миллионов учетных записей MySpace.

Использовали MyFitnessPal? 150 миллионов аккаунтов.

Так что же получили хакеры?

Каждый хак отличается, но они почти наверняка получили ваш адрес электронной почты, информацию о пользователе, записи вашей активности на сайте и, возможно, гораздо более опасные вещи.

Хорошая новость: многие наиболее важные данные, вероятно, были зашифрованы.

Также есть и хорошие шансы того, что данные не были зашифрованы, но давайте возьмем во внимание самый лучший сценарий кражи данных: ваша информация была украдена, но важные данные были зашифрованы с помощью AES-256.

Насколько это безопасно?

Что это означает, что данные были зашифрованы?

«Шифрование» в современной безопасности данных обычно относится к криптографии на основе ключей.

Короче говоря, вы вводите данные, которые хотите зашифровать, и ключ (последовательность букв, цифр и / или символов), который хотите использовать для его шифрования.

Сочетание этих двух вещей создает беспорядочный массив, который может быть расшифрован, только если используется соответствующий ключ.

Не следует путать с:

- Кодирование: используется один и тот же алгоритм для кодирования и декодирования данных, ключ не требуется. Это похоже на ASCII или Unicode – совершенно небезопасно.

- Хеширование: односторонний процесс шифрования, который дает одинаковый результат для идентичных входных данных, но оставляет очень разные результаты, если входные данные изменяются даже немного. Обычно это используется для управления паролями с помощью алгоритма, такого как SHA-256 или bcrypt

Шифрование и Хэширование. Отличие и применение

Например

Сравнение кодирования, шифрования и хэширования

| Метод | Текст |

|---|---|

| Кодирование(ASCII,децимальный) | Держи это в секрете. Храни в безопасности. |

| шифрование (AES 256-bit) | Держи это в секрете. Храни в безопасности. |

| Хэширование(bcrypt) | Держи это в секрете. Храни в безопасности. |

| Метод | С применением метода |

|---|---|

| Кодирование (ASCII, децимальный) | 75 101 101 112 32 105 116 32 115 101 99 114 101 116 46 32 75 101 101 112 32 105 116 32 115 97 102 101 46 |

| шифрование (AES 256-bit, ключ: Mellon) | ddg18josC+1ouYRjv5CfPoo jKJV+y3OLtxjIeCUsL+A= |

| Хэширование (bcrypt, twelve rounds) | $2y$12$3O1EiCPdVrqZFllHJ/ .q9eZzsyzqdmLMluqlQKO1A NtlYMva94.nS |

| Метод | Рашифровка |

|---|---|

| Кодирование (ASCII, дециамальныйl) | Держи это в секрете. Храни в безопасности. |

| шифрование (AES 256-bit) | Держи это в секрете. Храни в безопасности. |

| Хэширование (bcrypt) | не может быть дешифровано |

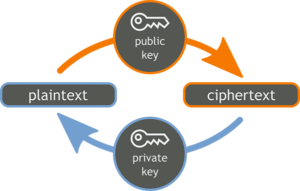

Два основных типа шифрования – симметричный и асимметричный.

Симметричное шифрование может быть дешифровано с использованием того же ключа, который использовался для его шифрования, в то время как асимметричное шифрование требует один ключ (открытый ключ) для шифрования и другой ключ (закрытый ключ) для дешифрования.

Большинство современных методов шифрования асимметричны, поскольку наличие всего одного ключа для всей базы данных информации небезопасно.

Насколько безопасно шифрование? Оно может быть взломано?

Короткий ответ – да: шифрование может быть взломано.

Подход брутфорса, который в основном включает в себя множество предположений ключа до тех пор, пока какой-то не окажется правильным, несомненно, найдет правильный ответ, если уделить достаточно времени и вычислительной мощности.

Учитывая наши текущие возможности, брутфорсинг AES-256 может занять до 3 полдекиллионов (3 × 1051) лет, и аналогичные числа могут быть применимы ко многим широко используемым алгоритмам шифрования.

В будущем квантовые компьютеры и другие достижения могут значительно снизить уровень защищенного шифрования, но в то же время он фактически непроницаем.

Но это не делает шифрование надежным.

Злоумышленники прекрасно знают, что зашифрованные данные бесполезны без ключей, так что же им делать?

Ключи!

Наиболее катастрофическое возможное нарушение данных – это то, что зашифрованные данные и ключи дешифрования украдены.

Если защита данных реализована правильно, ключи (несколько ключей для разных данных, вероятно, для пользователя) будут надежно храниться в отдельном месте от данных и, вероятно, должны быть зашифрованы сами.

Кроме того, ключи необходимо будет надежно расшифровывать и извлекать каждый раз, когда необходимо расшифровать некоторые данные, чтобы злоумышленники не могли их перехватить.

Кроме того, ключи, вероятно, следует регулярно менять.

Если сайт, с которого украли вашу информацию, сделал все это, злоумышленники, вероятно, не смогли получить ключи, и ваши данные в безопасности, пока не сгорит солнце, или мы изобретаем гораздо более мощные компьютеры.

Но какова вероятность того, что сайты действительно делают все это, и какая часть ваших данных зашифрована даже в лучшем случае?

Кто шифрует и что было зашифровано?

Помните тот список нарушений данных в начале этой статьи?

Давайте пробежимся по нему снова.

| Где было нарушение | Год | Затронутые записи | Зашифрованные данные | Незашифрованные данные |

|---|---|---|---|---|

| Yahoo | 2013/2014 | 3 миллиарда | – Хешированные пароли (в основном bcrypt, некоторые MD5) – Некоторые вопросы безопасности |

– имена – Адреса электронной почты – Телефонные номера – даты рождения |

| Marriott | 2014-2018 | 3-500 миллионов | – 8,6 миллиона номеров кредитных карт – 20,3 млн. Паспортных данных |

– имена – адреса – даты рождения – Пол – Данные программы лояльности – Информация о бронировании – 5,25 млн. Паспортных данных |

| MySpace | 2016 | 400 миллионов | Пароли (SHA-1, без солей) | – Адрес электронной почты – имена пользователей |

| MyFitnessPal | 2018 | 150 миллионов | Пароли (bcrypt, соль, и SHA-1) | – имена пользователей – Адрес электронной почты – пароли |

Этот список может быть очень, очень длинным, но вы понимаете: в основном, единственное, что шифруется на большинстве сайтов, – это ваш пароль (который на самом деле хешируется) и информация об оплате.

Если это не сайт, который имеет дело с большим количеством конфиденциальной информации или обладает высокой степенью безопасности, нарушение ваших данных, вероятно, выявило значительный объем вашеих данных (Личной информации).

Это происходит главным образом потому, что шифрование и дешифрование требует гораздо больше вычислительных ресурсов, времени, усилий и денег, чем просто хранение их в виде открытого текста и предоставление их непосредственно вам.

Однако даже зашифрованные данные не всегда были в безопасности.

Yahoo и MyFitnessPal использовали bcrypt для своих паролей, что является строгим стандартом шифрования, но они также использовали MD-5 и SHA-1, в основном для старых учетных записей.

Это гораздо более слабые алгоритмы хеширования.

MySpace просто использовал SHA-1 без солей для всего, что также означает, что ваш пароль почти наверняка был слит.

У Yahoo также не было ясности относительно того, что они использовали соли к своим паролям еще в 2013 году (они, вероятно, этого не сделали), что делает их довольно уязвимыми для взлома.

Marriott потерял 5,25 миллиона незашифрованных паспортных номеров, что не очень то и хорошо.

Они четко знали, что должны шифровать их (в конце концов, 20 миллионов других данных), но они сделали жертвами 20 процентов своих клиентов.

Они также зашифровали номера кредитных карт, но не уверены, получили ли хакеры эти ключи или нет.

Мораль этой истории: большая часть ваших данных не зашифрована, даже увы те, что вы действительно считаете важными.

Но мои данные были зашифрованы

Правильно, значит, вы использовали веб-сайт с фантастической безопасностью, который шифровал каждый последний бит вашей информации.

Они существуют – многие сайты хранения файлов (Dropbox, Google Drive), например, зашифруют ваши файлы в своей базе данных.

Если это так, то, эксперты по безопасности хорошо поработали с разработчиками, и вполне вероятно, что ваши данные останутся нетронутыми до смерти вселенной.

Более вероятный сценарий, однако, заключается в том, что большая часть вашей информации была зашифрована, и даже конфиденциальная информация могла быть плохо хеширована или зашифрована с помощью ключа где-то в базе данных или в файловой системе.

Вы ничего не можете с этим поделать, поскольку вам нужно предоставить компаниям свои данные для использования их услуг, но вы можете попытаться свести их к минимуму и не использовать пароли повторно!

И не забудьте посмотреть сайт HaveIBeenPwned, чтобы проверить, всплыли ли ваши данные в каких-либо историях.