Добро пожаловать в наше руководство по установке и настройке Maltrail в Ubuntu 18.04.

Что такое Maltrail

Maltrail – это система обнаружения вредоносного трафика.

Она использует черные списки, содержащие вредоносные или подозрительные следы, доступные в открытом доступе.

Она также может использовать пользовательские списки, созданные самими пользователями, а также отчеты из различных антивирусных решений.

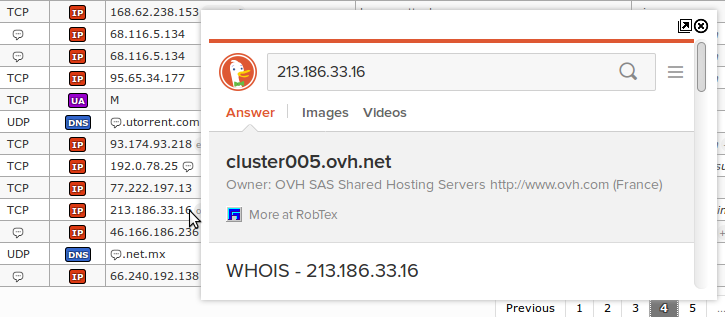

Рассматриваемый след включает имена доменов, IP-адреса, URL-адреса, значения заголовка агента пользователя HTTP, связанные с вредоносным трафиком.

Помимо использования списков в публичных доменах, Maltrail также может эвристически анализировать трафик для обнаружения неизвестных или новых угроз.

Maltrail состоит из трех компонентов; Sensor, который отслеживает трафик на наличие угроз, Server, который обеспечивает ведение журнала для сбора сведений о событии обнаруженного вредоносного трафика, и Client, который обеспечивает визуализацию и отчетность по деталям события.

В этом руководстве мы собираемся настроить автономную архитектуру, в которой все компоненты работают на одном сервере.

Установка и настройка Maltrail в Ubuntu 18.04

Установите Maltrail на Ubuntu 18.04, вам нужно клонировать git-репозиторий в вашу систему.

Однако прежде чем продолжить, обновите системные пакеты и установите следующие зависимости Maltrail.

Обновите вашу систему

apt update apt upgrade

Установите необходимые зависимости

Maltrail требует наличия пакетов python pcap.

Следовательно, чтобы установить pcap и другие необходимые зависимости, выполните команду ниже;

apt install python-setuptools python-pcapy

Клонируйте репозиторий Maltrail с Github

Запустите команду ниже, чтобы клонировать репозиторий Maltrail Github на ваш сервер

git clone https://github.com/stamparm/maltrail.git

Запустите Maltrail Sensor

Чтобы запустить Maltrail Sensor, перейдите в каталог Maltrail и выполните приведенную ниже команду, чтобы запустить Sensor Maltrail в фоновом режиме.

cd maltrail/ python sensor.py &

При запуске скрипт загружает и обновляет списки Maltrail, относящиеся к вредоносному трафику, и запускает службу Maltrail Sensor.

Maltrail (sensor) #v0.12.16 [i] using configuration file '/home/amos/maltrail/maltrail.conf' [i] using '/var/log/maltrail' for log storage [?] at least 384MB of free memory required [i] using '/root/.maltrail/trails.csv' for trail storage ... [i] update finished [i] trails stored to '/root/.maltrail/trails.csv' [i] updating ipcat database... [?] in case of any problems with packet capture on virtual interface 'any', please put all monitoring interfaces to promiscuous mode manually (e.g. 'sudo ifconfig eth0 promisc') [i] opening interface 'any' [i] setting capture filter 'udp or icmp or (tcp and (tcp[tcpflags] == tcp-syn or port 80 or port 1080 or port 3128 or port 8000 or port 8080 or port 8118))' [?] please install 'schedtool' for better CPU scheduling (e.g. 'sudo apt-get install schedtool') [o] running...

Обратите внимание, что Sensor использует любой интерфейс для мониторинга.

Чтобы установить интерфейс для конкретного взаимодействия, отредактируйте файл конфигурации maltrail.conf в /home/username/maltrail/maltrail.conf в разделе «Sensor».

# Interface used for monitoring (e.g. eth0, eth1) #MONITOR_INTERFACE any MONITOR_INTERFACE enp0s8

Запустите Maltrail Server

Чтобы запустить сервер Maltrail, выполните команду, указанную ниже в каталоге maltrail.

python server.py &

Maltrail (server) #v0.12.16 [i] using configuration file '/home/amos/maltrail/maltrail.conf' [i] starting HTTP server at 'http://0.0.0.0:8338/' [o] running...

Как видите, сервер теперь прослушивает все интерфейсы на сервере через TCP-порт 8338.

Если вам нужно изменить это, остановите сервер и отредактируйте файл конфигурации $HOME/maltrail/maltrail.conf.

pkill -f server.py

Отредактируйте maltrail.conf, чтобы установить интерфейс для определенного IP.

vim maltrail.conf

# [Server] # Listen address of (reporting) HTTP server #HTTP_ADDRESS 0.0.0.0 HTTP_ADDRESS 192.168.43.203

Запустите сервер снова

python server.py &

... [i] using configuration file '/home/amos/maltrail/maltrail.conf' [i] starting HTTP server at 'http://192.168.43.203:8338/' [o] running...

Для входа в веб-интерфейс пользователя перейдите по указанному выше адресу: http://192.168.43.203:8338/.

Вы будете перенаправлены на интерфейс входа Maltrail.

Учетные данные по умолчанию: admin: changeme!.

Чтобы изменить пароль администратора, вам нужно сгенерировать пароль sha256, выполнив команду ниже;

echo -n 'password' | sha256sum | cut -d " " -f 1

5e884898da28047151d0e56f8dc6292773603d0d6aabbdd62a11ef721d1542d8

Где password – это ваша строка пароля.

Затем скопируйте код и вставьте его в раздел maltrail.conf, раздел сервера, подраздел USERS.

Например, если вы меняли у пользователя admin

USERS

admin:5e884898da28047151d0e56f8dc6292773603d0d6aabbdd62a11ef721d1542d8:0: # password

# admin:9ab3cd9d67bf49d01f6a2e33d0bd9bc804ddbe6ce1ff5d219c42624851db5dbc:0: # changeme!

# local:9ab3cd9d67bf49d01f6a2e33d0bd9bc804ddbe6ce1ff5d219c42624851db5dbc:1000:192.168.0.0/16 # changeme!

Перезапустите сервер Maltrail, чтобы изменения вступили в силу.

Тестирование Maltrail

Теперь, чтобы проверить, как работает обнаружение Maltrail, я попытаюсь установить соединение с доменом, связанным с вредоносным ПО, как показано ниже;

ping hhgg3.com -c 10

PING pkcdn2.pk051.com (173.248.252.3) 56(84) bytes of data. 64 bytes from 173-248-252-003.static.imsbiz.com (173.248.252.3): icmp_seq=1 ttl=63 time=714 ms 64 bytes from 173-248-252-003.static.imsbiz.com (173.248.252.3): icmp_seq=2 ttl=63 time=531 ms 64 bytes from 173-248-252-003.static.imsbiz.com (173.248.252.3): icmp_seq=4 ttl=63 time=567 ms 64 bytes from 173-248-252-003.static.imsbiz.com (173.248.252.3): icmp_seq=5 ttl=63 time=589 ms 64 bytes from 173-248-252-003.static.imsbiz.com (173.248.252.3): icmp_seq=6 ttl=63 time=817 ms 64 bytes from 173-248-252-003.static.imsbiz.com (173.248.252.3): icmp_seq=7 ttl=63 time=636 ms 64 bytes from 173-248-252-003.static.imsbiz.com (173.248.252.3): icmp_seq=8 ttl=63 time=491 ms 64 bytes from 173-248-252-003.static.imsbiz.com (173.248.252.3): icmp_seq=9 ttl=63 time=503 ms 64 bytes from 173-248-252-003.static.imsbiz.com (173.248.252.3): icmp_seq=10 ttl=63 time=704 ms ...

Далее вернитесь в браузер и проверьте статистику.

Это все о том, как установить и настроить Maltrail в Ubuntu 18.04.

Maltrail – потрясающий инструмент.

Не стесняйтесь исследовать его глубже.

Вы можете глянуть их документацию, перейдя по ссылке ниже

https://github.com/stamparm/maltrail#