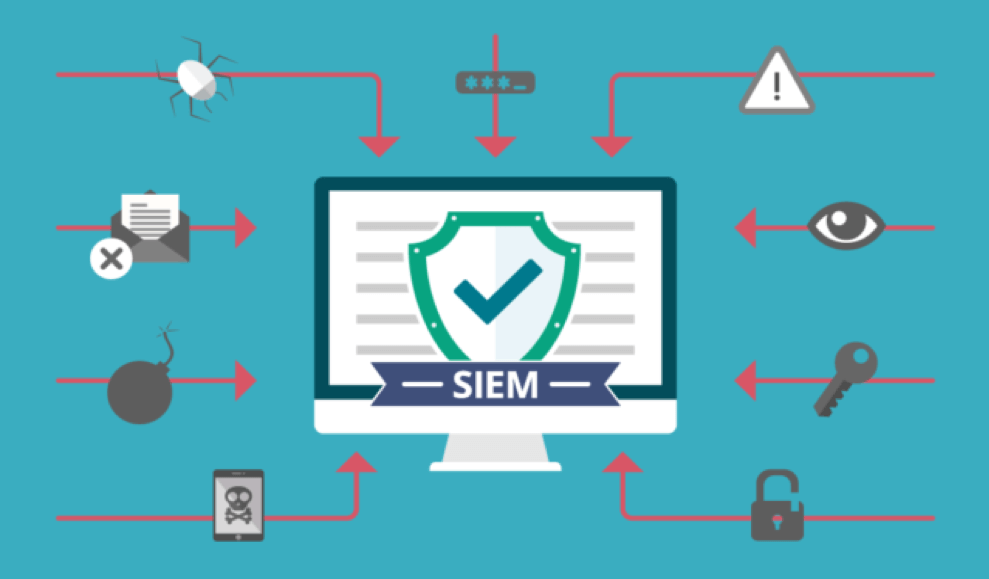

Как следует из названия, основной функцией SIEM является управление событиями.

Решение SIEM, когда оно будет реализовано полностью и эффективно, будет иметь полную видимость сети организации.

Это помогает администраторам, операторам SIEM контролировать сетевую активность в своей инфраструктуре.

Но, что интересно, можно классифицировать различные активы (сетевые устройства и сервисы), так что возможности SIEM по мониторингу можно в значительной степени настроить.

Инструмент SIEM может генерировать предупреждения и инциденты на основе определенных правил взаимосвязи -Co-Relation .

Например, если сканирование системы инициировано для системы, SIEM генерирует предупреждение сканирования порта со всеми подробностями, такими как источник и назначение, номера портов и т. д.

Это помогает организации находить инциденты или попытки взлома в режиме, близком к реальному времени.

Как работает SIEM?

Возможно, вы заметили слово «Co-Relation» в предыдущем абзаце.

Да, на вопрос, как работает SIEM, универсальный ответ – это взаимосвязь.

Но не только это, конечно.

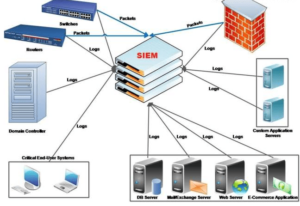

По сути, инструмент SIEM собирает журналы с устройств, присутствующих в инфраструктуре Организации.

Некоторые решения также собирают NetFlow и даже необработанные пакеты.

С помощью собранных данных (в основном журналы, пакеты), инструмент дает представление о событиях в сети.

Он предоставляет данные о каждом событии, происходящем в сети, и, таким образом, действует как полная централизованная система мониторинга безопасности.

В дополнение к этому, инструмент SIEM может быть настроен для обнаружения конкретного инцидента.

Например, пользователь пытается войти на сервер AD.

Первые 3 раза аутентификация не удалась, а 4 раза – успешно.

Теперь, это инцидент,и предоставляется алерт, чтобы посмотреть на него.

Есть много возможных вариантов.

Возможно, человек пытается угадать пароль другого пользователя и правильно его подобрал, что является нарушением.

Или, может быть, если пользователь забыл свой пароль, но получил его в конце и так далее.

Это тот случай, где взаимосвязь вступает в игру.

В таком случае правило взаимосвязи может быть сделано таким образом, что, если событие сбоя аутентификации происходит 3 раза подряд с последующим успехом в конкретный период времени, появляется предупреждение.

Это может быть дополнительно исследовано путем анализа журналов с соответствующих машин.

Поэтому мое определение взаимосвязи таково: «Это правило, которое объединяет события в инцидент, который определяется конкретным приложением или сценарием».

Как логи попадают в SIEM?

Журналы извлекаются в SIEM двумя различными способами.

На основе агента и без агента.

При агентном подходе агент пересылка логов устанавливается на клиентском компьютере, с которого собираются журналы.

Затем этот агент настраивается для пересылки журналов в решение.

В последнем типе клиентская система отправляет журналы самостоятельно, используя такую службу, как syslog или службу сбора событий Windows и т. д.

Существуют также специальные приложения и устройства, которые можно интегрировать с помощью ряда процедур, специфичных для поставщика.

Как именно SIEM вызовет предупреждение?

Итак, теперь вы знаете, что журналы с разных устройств пересылаются в SIEM.

Возьмем пример: сканирование порта инициируется на конкретном компьютере.

В таком случае машина будет генерировать много необычных логов.

Анализируя журналы, станет ясно, что ряд сбоев соединения происходит на разных портах через равные промежутки времени.

Просматривая информацию о пакете, если это возможно, мы можем обнаружить, что запросы SYN отправляются с одного и того же IP на один и тот же IP, но на разные порты через регулярные интервалы.

Это делает вывод, что кто-то инициировал SYN-сканирование нашего ресурса.

SIEM автоматизирует этот процесс и выдает оповещения.

Разные решения делают это по-разному, но дают одинаковые результаты.

Влияние SIEM на бизнес

Это одна из тем, по которой велись давние дискуссии, и до сих пор полное и четкое решение еще не пришло.

Вопрос: «Зачем тратить огромные деньги на что-то, что ничего не возвращает?».

В настоящее время решения SIEM развиваются не только для защиты ИТ-инфраструктуры, но и для выявления бизнес-рисков, связанных с ИТ-инфраструктурой.

Даже существует отдельная стратегия, известная как GRC, Риск и соответствие требованиям ИТ-управления.

Это объединяет и связывает технологические аспекты ИТ-безопасности (например, атаки DDOS) с использованием решений SIEM с бизнес-аспектом (атакуемый актив и приблизительные потери, отчетность перед управляющим активами).

Такие стратегии объединяют различные отделы и специалистов (таких как операторы / менеджеры SOC, CISO, финансовые консультанты, CXO и т. д.) под одной панелью управления.

Это делается путем интеграции различных решений вместе.

Например: оповещения и инциденты от SIEM передаются решением BPM (Управление бизнес-процессами) CISO, определяющим и связывающим технические и бизнес-воздействия.

Рассмотрим простой сценарий, давайте возьмем ту же самую DDOS-атаку на веб-сайт электронного банкинга (веб-сервер).

Решение сначала идентифицирует атаку, и операторы / аналитики сообщают об этом своему менеджеру / CISO.

Менеджеры и CISO откапывают больше технической информации о характере атаки (такие как страна происхождения, количество сессий и т. д.).

Основываясь на этом, они определяют, сколько будет потерь, если веб-сервер будет недоступен в течение определенного времени (скажем, 30 минут).

После они сообщают о технических деталях, предложениях и шагах для инициирования брандмауэру / IDS-IPS и командам веб-сервера.

Затем они сообщают старшему руководству и финансовым менеджерам о потерях, которые им придется понести, если не будут приняты меры.

Если руководство удовлетворено, они принимают решение и дают согласие командам брандмауэра / IDS-IPS и веб-сервера принять меры.

Они будут предпринимать действия, и веб-сервер будет простаивать всего около 5 минут.

Таким образом, ресурсы веб-сервера сохраняются, но, в конечном счете, также сохраняются деньги и поддерживается удовлетворенность клиентов.

Итак, суть в том, что в настоящее время решения SIEM могут адаптироваться в соответствии с вашими предпочтениями.

Весь описанный процесс может быть автоматизирован путем интеграции различных решений.

Приведенный выше сценарий является лишь простым случаем, но подход одинаков во всех ситуациях.

В конце концов, деньги – это то, что имеет значение, но, к сожалению, никто до сих пор не осознает финансовые последствия IT-безопасности.

SIEM & Нормативка

Помимо предупреждений и реагирования на инциденты, SIEM также помогает организации в вопросах соответствия и нормативных требований.

Для всех основных требований, таких как ISO 27001, HIPAA, PCI DSS, сохранение журнала является важным критерием.

Например, в ISO27001 есть элемент управления для ведения журнала и мониторинга (A – 12.4), который предполагает, что все журналы событий, действия пользователей, события безопасности должны регистрироваться в архиве с соответствующей отметкой времени.

Журналы также должны быть защищены от несанкционированного доступа, подделки и т. д.

Существует список элементов управления, которые должны быть установлены для обеспечения надлежащего соответствия.

Здесь SIEM может помочь.

Как было сказано ранее, инструмент siem собирает журналы с разных устройств и сохраняет их в своих резервах.

Таким образом, он может выступать в качестве централизованного сервера сбора логов.

Кроме того, инструмент хранит все журналы с надлежащими отметками времени и архивирует их в хранилище без потери целостности.

Так что это помогает с элементами управления в различных стандартах.

Заключение

Подводя итог, можно сказать, что внедрение решения SIEM на предприятии дает массу преимуществ.

Но, к сожалению, многие организации считают SIEM пустой тратой денег.

Но это потому, что они не осознают тот факт, что SIEM может защитить не только вашу сеть и активы, но и ваш бизнес.

Кроме того, в настоящее время вы можете интегрировать практически все в инструмент SIEM, такие как серверы, пользовательские приложения, сетевые устройства, устройства конечных пользователей, смартфоны, решения для управления и совместной работы и т. д.

Это дает заинтересованному персоналу четкое представление об их собственной организации. ,

У них может быть обзор их собственной системы, и они могут продолжать меняться в лучшую сторону.

У некоторых компаний есть даже возможности анализа вредоносного ПО, функции оценки уязвимости, что делает его централизованным сервером безопасности, обеспечивающим несколько функций одновременно.