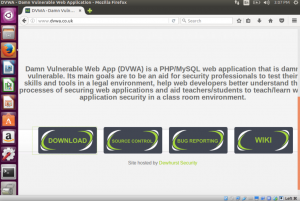

Damn Vulnerable Web App (DVWA) – это веб-приложение PHP / MySQL, которое чертовски уязвимо.

Его главные цели – помочь специалистам по безопасности проверить свои навыки и инструменты в правовой среде, помочь веб-разработчикам лучше понять процессы обеспечения безопасности веб-приложений и помочь учителям / студентам преподавать / изучать безопасность веб-приложений в среде лабораторных занятий.

Мы уже рассмотрели обзор этого инструмента:

В этом уроке мы будем устанавливать Damn Vulnerable Web Application (DVWA) на виртуальной машине Ubuntu.

Нашей атакующей машиной будет Kali Linux, которая также устанавливается как виртуальная машина.

Хост может быть любой ОС, и не имеет значения, так как мы не будем использовать его вообще.

Альтернативная конфигурация – это когда ваш хост либо Kali, либо Ubuntu, и в этом случае вам нужна только одна виртуальная машина, чтобы установить другую ОС.

В качестве альтернативы, вы можете использовать только одну машину Kali как злоумышленника, так и жертву (выполняющую уязвимое приложение).

Однако это делает вещи менее реалистичными.

Cодержание

- Требования

- Установка DVWA

- Настройка DVWA

- Устранение проблем

- Изменение учетных данных

- Добавление ключа recaptcha

- Включение отключенного материала

- Установка отсутствующего материала

- Предоставление прав на запись

Требования

Вам нужно запустить Kali Linux (rolling выпуск) и Ubuntu (я использую 16.04).

Если вы не знакомы с виртуальными машинами и т. д., потратьте несколько дней, познакомьтесь с ними, установите и запустите несколько виртуальных машин Linux ( на любой вкус), выпейте кофе и т. д.

Как только вам станет комфортно работать с виртуальными машинами (включая Kali & Ubuntu), продолжайте движение вперед в этом вопросе.

Вы также нуждаетесь в минимальных знаниях Linux, сетей и веб-приложений.

В качестве упражнения вы можете попробовать получить бесплатный веб-хост (достаточно жалко, поскольку вы делаете это только для обучения и не будете нуждаться в том чтобы использовать свой сайт), и разверните сайт на WordPress.

Погрузитесь в веб-сайт, установите темы и прочее, чтобы почувствовать все это “изнутри”.

Затем сделайте еще один шаг и разверните экземпляр WordPress на вашей виртуальной машине Linux.

На этот раз не используйте пользовательский интерфейс WordPress, чтобы сделать что-либо, а вместо этого пытайтесь разобраться в материалах вручную.

Установите темы, модули и т. д., самостоятельно, поместив их в правильный каталог.

Просто потренируйтесь, короче, до тех пор, пока вы не будете знакомы с веб-приложениями.

Используемые версии:

- Ubuntu Version – 16.04.1 LTS

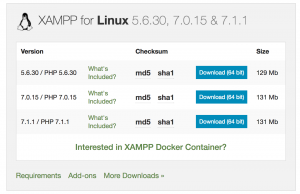

- XAMPP Version – 7.1.1

Установка DVWA

Это довольно простая процедура.

Ниже приведены скриншоты с пояснениями.

В конце учебника я перечислил команды, которые вам нужно ввести, чтобы все это сделать (вы можете просто скопировать и вставить команды).

В списке команд нет лишних шагов (в скриншотах они есть, чтобы улучшить ваше понимание о том, что происходит).

- Сначала мы загрузим DVWA.

- Затем мы читаем документ и выясняем, что делать.

- После чтения документа мы понимаем, что нам нужно установить XAMPP -> делаем это.

- После установки XAMPP мы тестируем, работает ли он, открывая его и открывая локальный хост на нашей машине.

- Как только мы уверены в том, что XAMPP работает, мы продолжим и скопируем файлы DVWA в папку htdocs XAMPP.

- Теперь мы проверяем, ведет ли путь localhost/DVWA-master к уязвимому приложению. Если да, то мы все сделали правильно.

Откройте веб-сайт Damn Vulnerable Web App в своем браузере.

Нажмите на Download.

Вы получите архив, извлеките его.

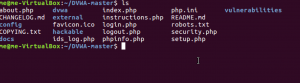

Перейдите в извлеченный архив.

Вы обнаружите, что имеется документация, доступная в папке docs.

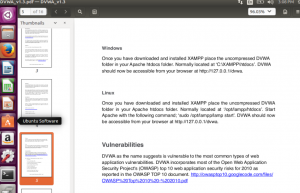

Вот соответствующий раздел документации.

Нам нужно установить XAMPP.

Вы можете заставить его работать с любым другим эквивалентным пакетом программного обеспечения, но для удобства, давайте придерживаться рекомендуемого способа.

Перейдите к загрузке пакета XAMPP.

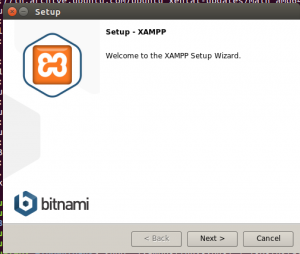

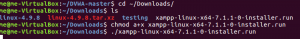

Перейдите в каталог загрузки и запустите программу установки XAMPP.

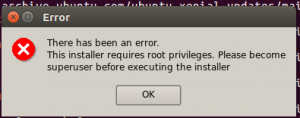

Поймите, что вы забыли запустить установщик как root! (если бы вы запустили его от root ,то не допустили такой же ошибки, как и я)

![]()

Запустите программу установки с правами администратора.

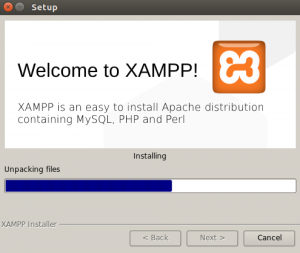

Это простой установщик. Вы знаете, что делать.

Подождите, пока он закончит.

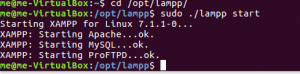

Запустите сервер XAMPP (обратите внимание, что этот каталог является lampp в Linux-системах)

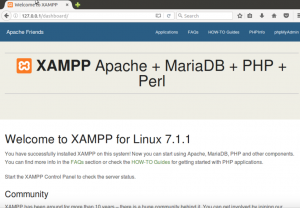

Проверьте, работает ли ваш сервер, набрав 127.0.0.1 или localhost в вашем браузере.

XAMPP теперь работает правильно.

Давайте теперь запускаем наше уязвимое приложение на XAMPP.

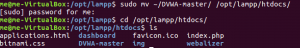

Как было предложено в документации, мы просто перемещаем нашу папку в каталог htdocs.

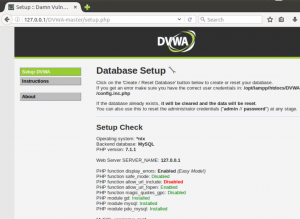

Откройте URL-адрес localhost/DVWA-master, и вы увидите, что все работает так, как ожидалось.

Наша начальная настройка успешно выполнена.

Дальнейшую конфигурацию еще предстоит сделать, но я не хочу расширять учебник дальше в рамках этой статьи.

Команды

Чтобы команды ниже работали:

- xampp-linux-x64-VERSION-installer.run – этот файл загружен и находится в папке Downloads

- Каталог DWVA-master находится в домашней папке (архив, который нужно загрузить и извлечь, чтобы получить этот каталог).

- Замените версию VERSION на загруженную версию (7.1.1.0 в моем случае)

Вот команды :

cd ~/Downloads chmod a+x xampp-linux-x64-VERSION-installer.run cd ~ sudo ./xampp-linux-x64-VERSION-installer.run sudo mv ~/DWVA-master/ /opt/lampp/htdocs/

Дополнительно

Прочитайте о localhost (что означает этот URL-адрес – 127.0.0.1)

Используемые команды – ls, cd, mv, sudo. Используйте man-страницы, чтобы узнать, что они означают (например, тип man mv в терминал)